Muy buenas,

Como ya sabéis esta semana los días 24 y 25 de Enero ha tenido lugar las IV Jornadas de Seguridad y Ciberdefensa (CiberSeg) de la Universidad de Alcalá (UAH). Además, este año se ha apostado fuertemente ofreciendo:

- 8 ponencias: Este año han venido ponentes muy top como Juan Garrido, cr0hn o Josep Albors entre otros:

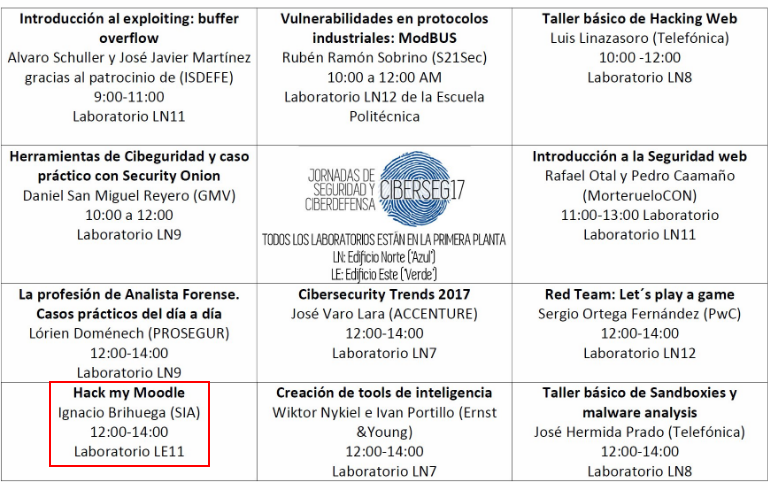

- 11 talleres técnicos:

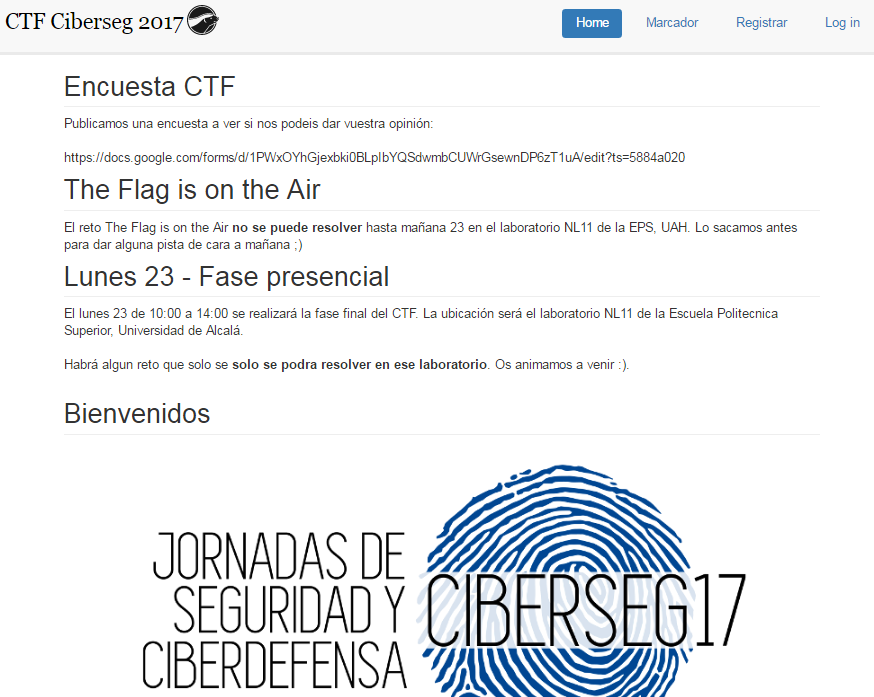

- CTF: En el que participó el blog por supuesto =D

Este año, la organización me ha dado la oportunidad de participar a través de la impartición de un taller. Desde aquí agradecer a la organización esta invitación, así como la labor que hacen para la concienciación y la presencia de la ciberseguridad. Más en particular, quería agradecer el trabajo que hacen a GIST (Grupo de Ingeniería en Servicios Telemáticos) y a la Cátedra Amaranto (a José Javier y Manuel) por seguir apostando por este gran evento. Poniendo nombres también se lo quería agradecer especialmente a Enrique de la Hoz que fue la persona con quien estuve hablando para poder participar activamente en este fantástico evento. Finalmente, también tengo que agradecer a mi empresa actual, Grupo SIA, que me haya concedido la oportunidad de representarles.

Como comentaba anteriormente, esta vez ha sido diferente, pues anteriormente, había asistido a estas jornadas como asistente, digamos detrás de la barrera, pero en esta ocasión he impartido el taller «Hack my Moodle«, orientado a pentesting de Moodle y en especialmente, a Hardening del mismo.

A continuación, quería transmitir las sensaciones del mismo y como ha sido para los que no hayáis podido asistir 😉

Mientras esperaba que llegase la hora para ir al laboratorio en dónde se impartía el taller, me he ido asomando al resto de talleres que comenzaban antes y me ha sorprendido satisfactoriamente que estaban todos llenos, lo que denota la acogida de esta rama en la universidad. Sin embargo, hay que comentar que había mucha gente fuera y no tantos alumnos de la UAH. Seguro que cuando den la asignatura de Seguridad, empiezan a ver las cosas de otra manera y les llama este mundillo como me pasó a mí.

Una vez abierto el laboratorio ha empezado a llegar la gente y al final se han llenado todos las plazas del laboratorio. Entre los asistentes había gran variedad: alumnos de la UAH, profesores, administradores de aplicaciones e incluso miembros de las fuerzas del Estado.

Una vez estaban todos, ha comenzado el taller 😉

Que lo he dividido en las siguientes fases

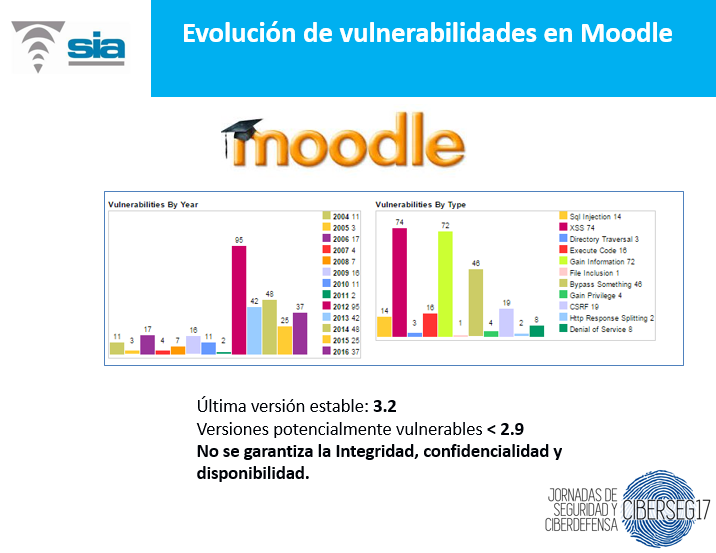

Para este taller, se ha instalado en un servidor Ubuntu 16, Moodle 2.9. La razón de instalar esta versión y no la última (3.2.1) tiene la siguientes razones:

- A partir de la versión 2.9 el equipo de seguridad de Moodle incorporó mejoras a nivel de seguridad (acceso a nivel web de cron.php deshabilitado por defecto).

- Demostrar vulnerabilidades presentes en la versión 2.9 debido a la configuración por defecto de Moodle que se extienden a cualquier versión de Moodle (entre ellas la última).

- Comparar el estado de algunas vulnerabilidades con la investigación que hice en mi Trabajo de Fin de Grado, en la que empleé Moodle 2.6.3

- La versión 2.9 es muy utilizada en la actualidad.

- Lógicamente no tiene sentido demostrar vulnerabilidades existentes cogiendo la última versión estable xd

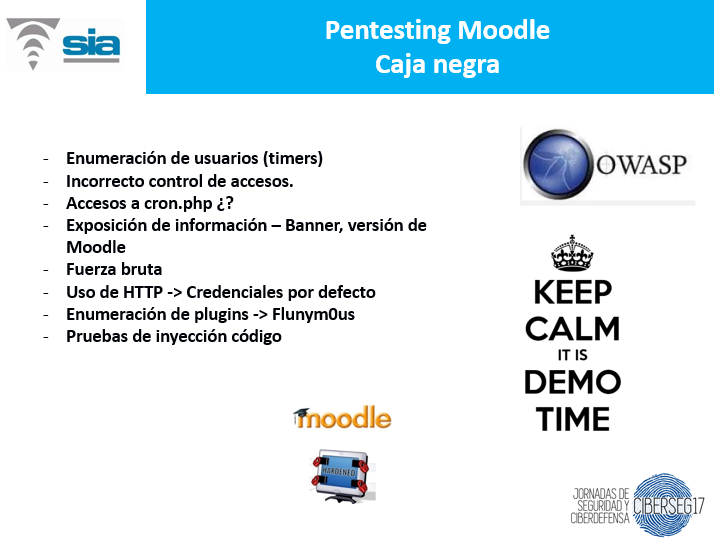

En primer lugar, se han demostrado acciones que podría hacer un «atacante» desde el exterior sin conocer nada de la aplicación, es decir, un análisis «a ciegas».

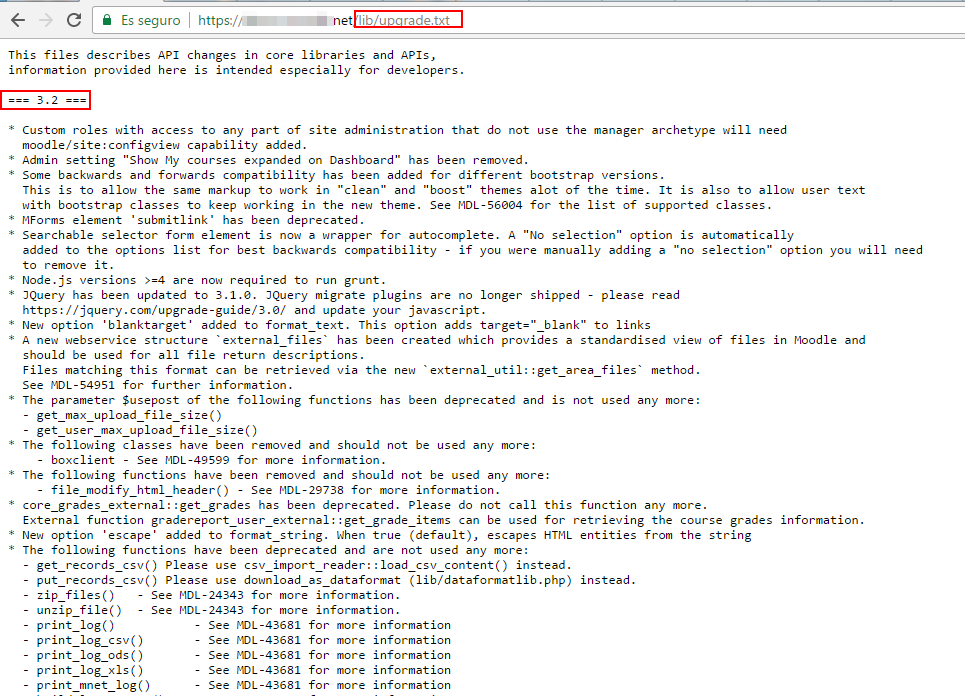

Entre ellas, el acceso a la versión de Moodle:

- Caso de una versión actualizada: 3.2 (última 3.2.1, nos vale)

Por ejemplo, el número de aplicaciones web que tienen Moodle y disponen de un robots.txt mal configurado permitiendo indexar rutas en los resultados de Google como la ruta de la versión o el acceso a cron.php.

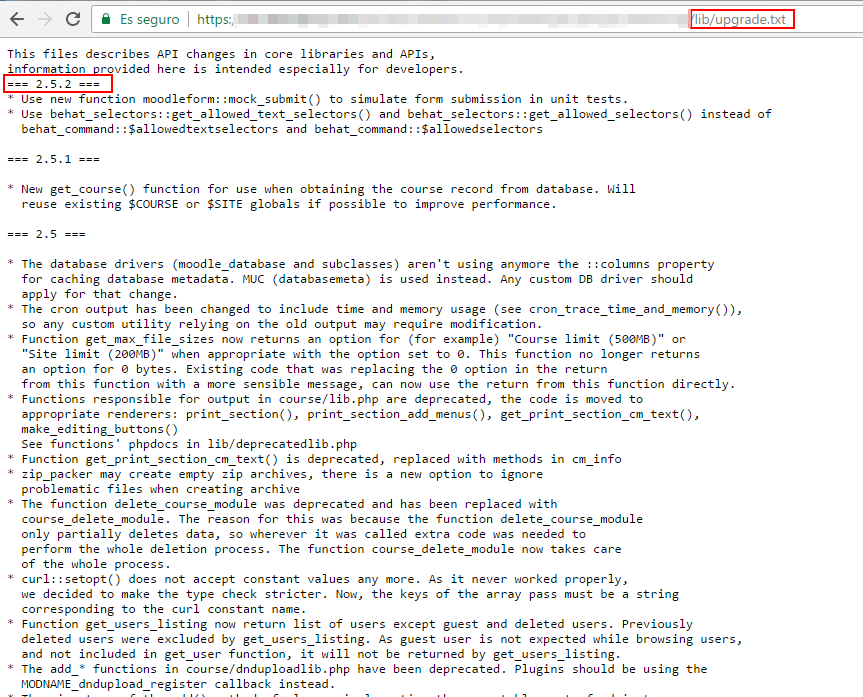

- Caso de una versión desactualizada: 2.5.2

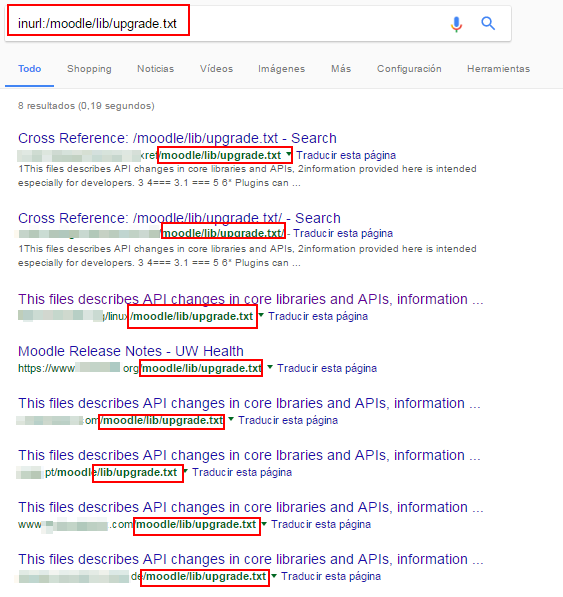

Con un simple Dork: inurl:/moodle/lib/upgrade.txt se pueden identificar Moodle con sus versiones instaladas:

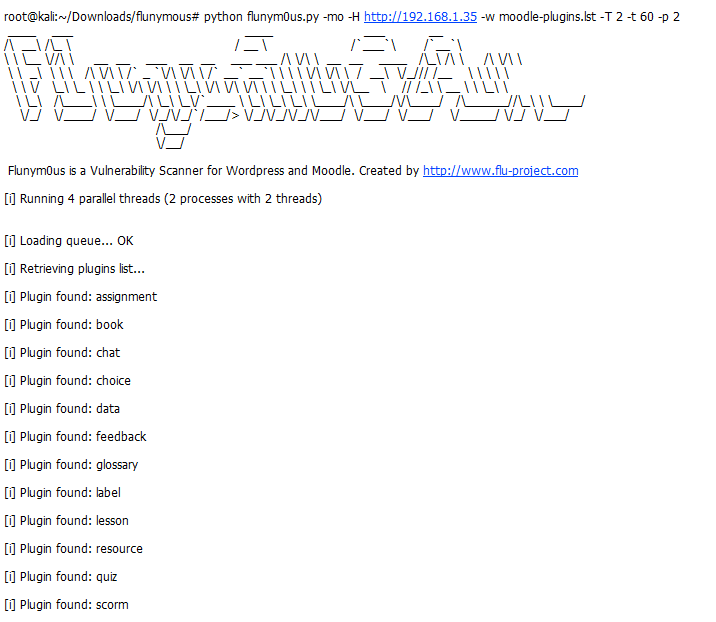

También, se ha mostrado el uso de la herramienta Flunym0us de @Flu Project para enumerar plugins instalados en Moodle:

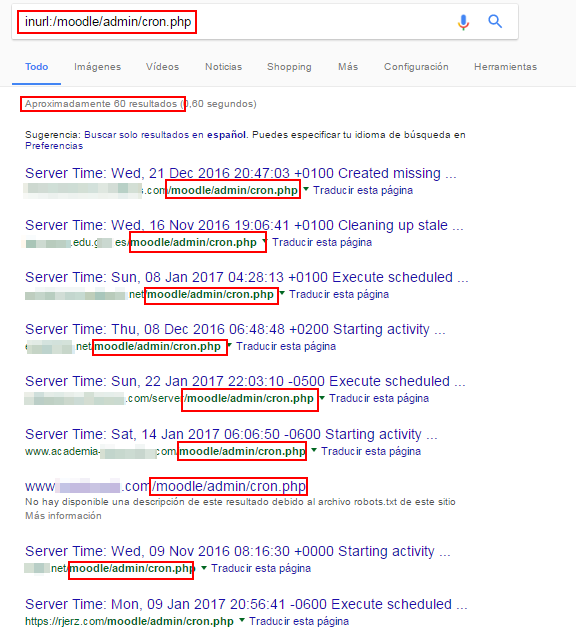

Como ya comenté en posts sobre Pentesting de Moodle – Desde fuera, disponer de un Moodle con este script accesible puede provocar una denegación de servicio (DoS), se puede dar mucho plomo (plata o plomo ;):

Aunque el equipo de seguridad de Moodle diga que no…

Del mismo modo, podríamos tirar de hacking con buscadores para buscar indexaciones de sitios web con el cron.php abierto:

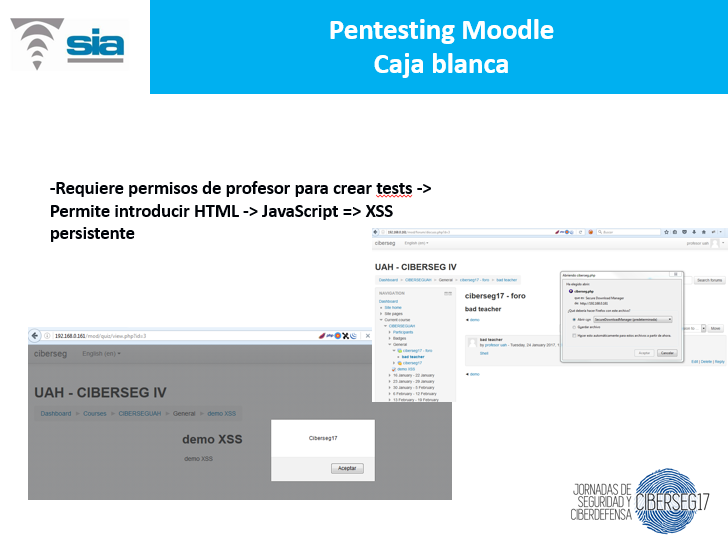

Luego se ha pasado a demostrar que acciones se podrían ejecutar con un enfoque de caja blanca. En este caso, se ha empleado el rol de un estudiante y de un profesor. Para lo cual se ha demostrado:

- Ejecución de código JavaScript explotando las vulnerabilidades de Cross Site Scripting (XSS) reflejado y persistente.

- Subida de ficheros a Moodle – Shell

- Incorrecto control de accesos.

Entre otras cosas, no daba tiempo a todo 😉

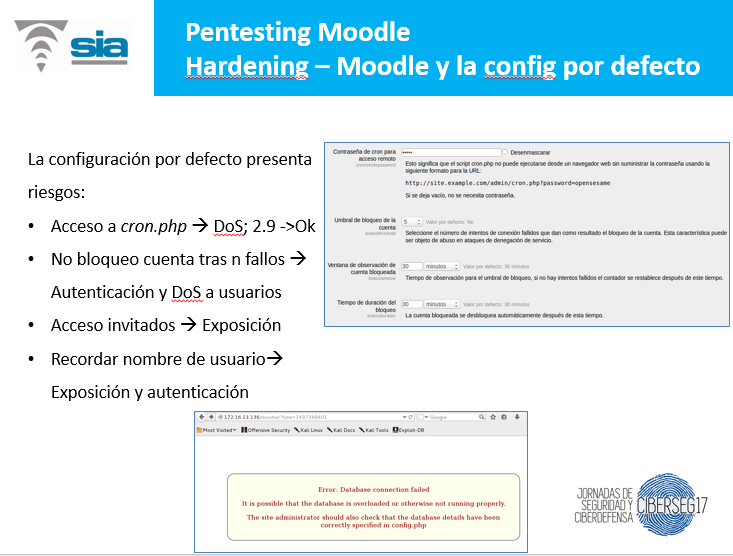

Finalmente, se ha llegado a la parte más importante para los asistentes, que es la securización de Moodle. Como no me canso de decir: ¡Moodle es inseguro por la configuración por defecto!

Para ello, se ha demostrado las vulnerabilidades que se posibilitan por esa configuración por defecto:

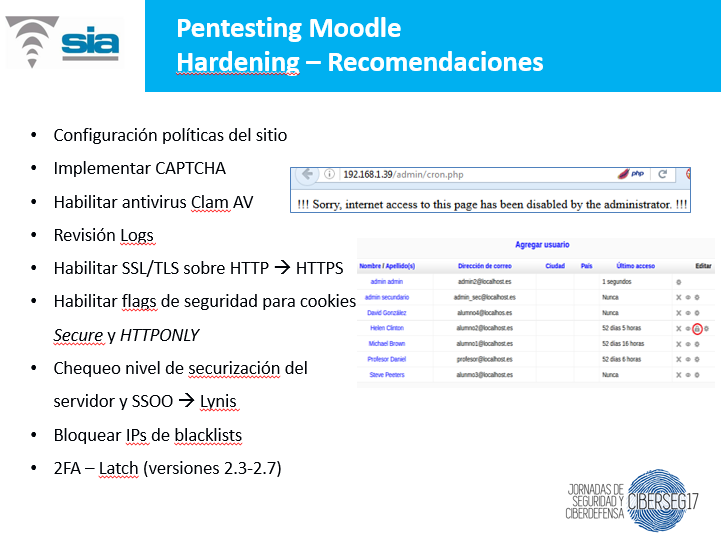

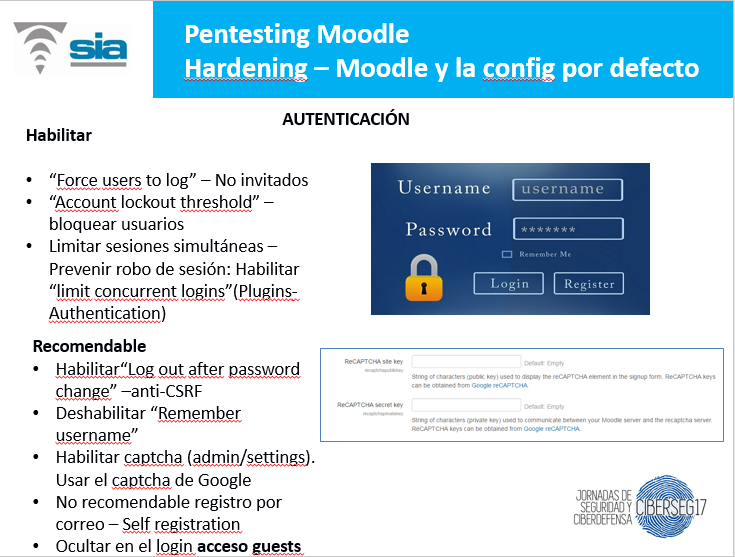

Así como una serie de recomendaciones para subsanarlas:

Entrando en detalle:

Al final del taller, tres asistentes me han comentado que trabajan con aplicaciones de este tipo y que les ha venido muy bien, lo cual me ha alegrado bastante y veo que realmente ha sido útil el taller =)

El objetivo de este taller era demostrar las vulnerabilidades que posee un Moodle configurado por defecto (o lo que es lo mismo sin configurar, lo que viene con la instalación) y especialmente concienciar la exposición que supone ello.

Lo que también me encanta de estos eventos es el encuentro con amigos del sector, por ejemplo, allí estaban Rafa(Goldrak) y Pedro de Morteruelo dando el taller «Introducción a la Seguridad Web» y ex-compañeros de trabajo como Wiktor e Iván, que impartían el taller de «Creación de tools de inteligencia».

Diría que en la próxima edición más y mejor, pero viendo el nivel de ésta, lo veo complicado, pero seguro que algo se les ocurre a los organizadores. Espero volver a estar que siempre es un placer volver a la politécnica y a la UAH.

Estas son las sensaciones que quería compartir con vosotros 😉

Saludos.

N4xh4ck5

«La mejor defensa es un buen ataque»

Un comentario en «CiberSeg17»

Los comentarios están cerrados.