Buenas,

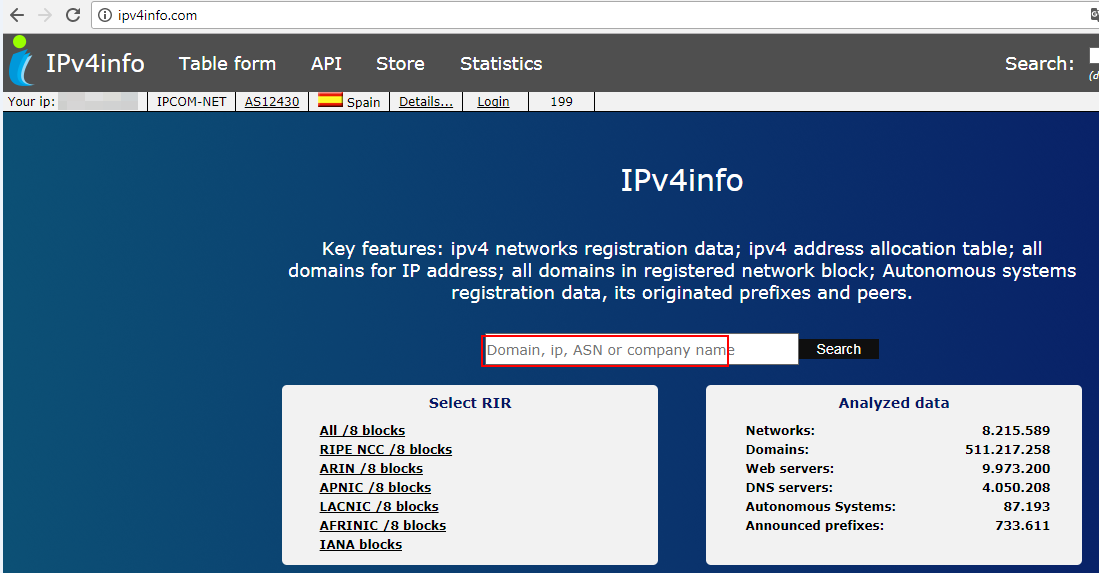

Como podéis apreciar por el nombre, quería compartir con vosotros un servicio online que descubrí en el taller de «Introducción a ejercicios de Red Team» de esta edición de Navaja Negra. Este servicio se trata de ipv4info y por supuesto de su API, o mejor dicho de su API FREE.

Como se observa en el «placeholder» del HTML se puede introducir un dominio, IP, ASN o incluso el nombre de la organización.

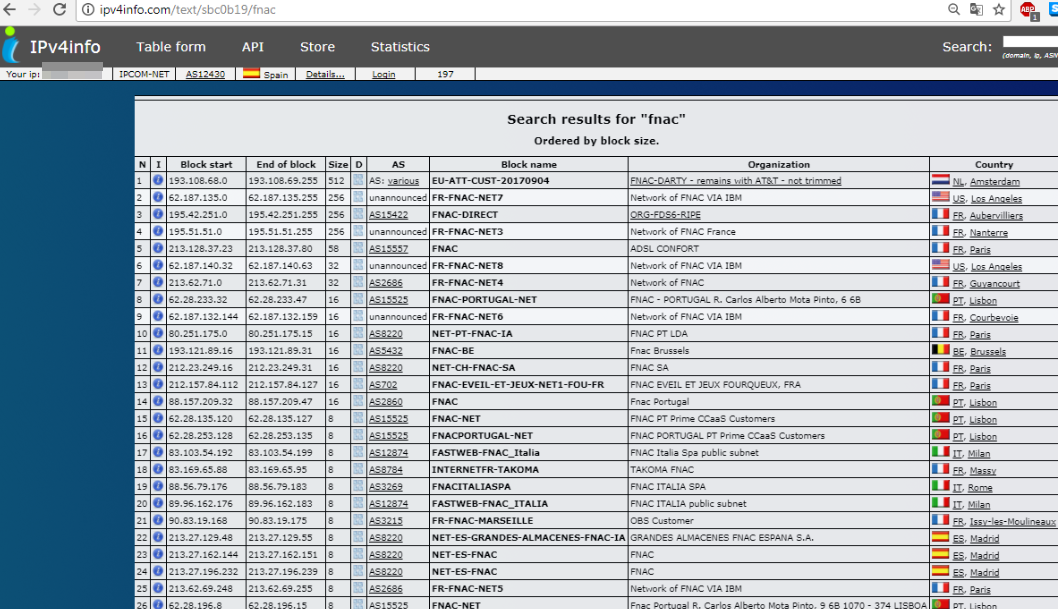

En el caso de que tuviéramos que sacar toda la información posible para realizar un test de intrusión externo, buscar por el nombre de la organización es más que recomendable:

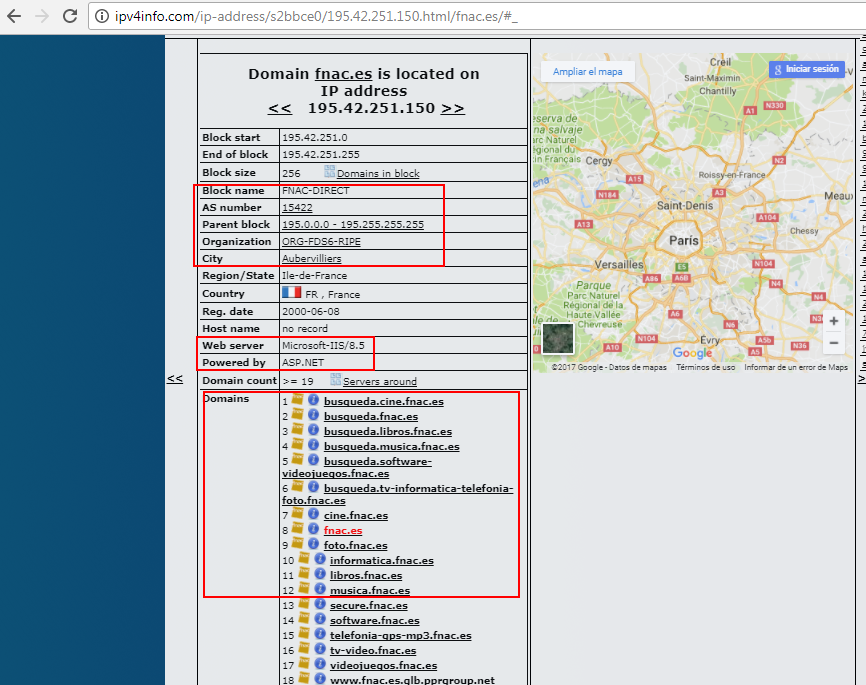

Mientras que sí nos indican un dominio en concreto, filtrando se obtiene la siguiente información:

Dónde destaca un pequeño whois, información de cabeceras (server y powered-by), geolocalización, así como un listado de subdominios del dominio principal.

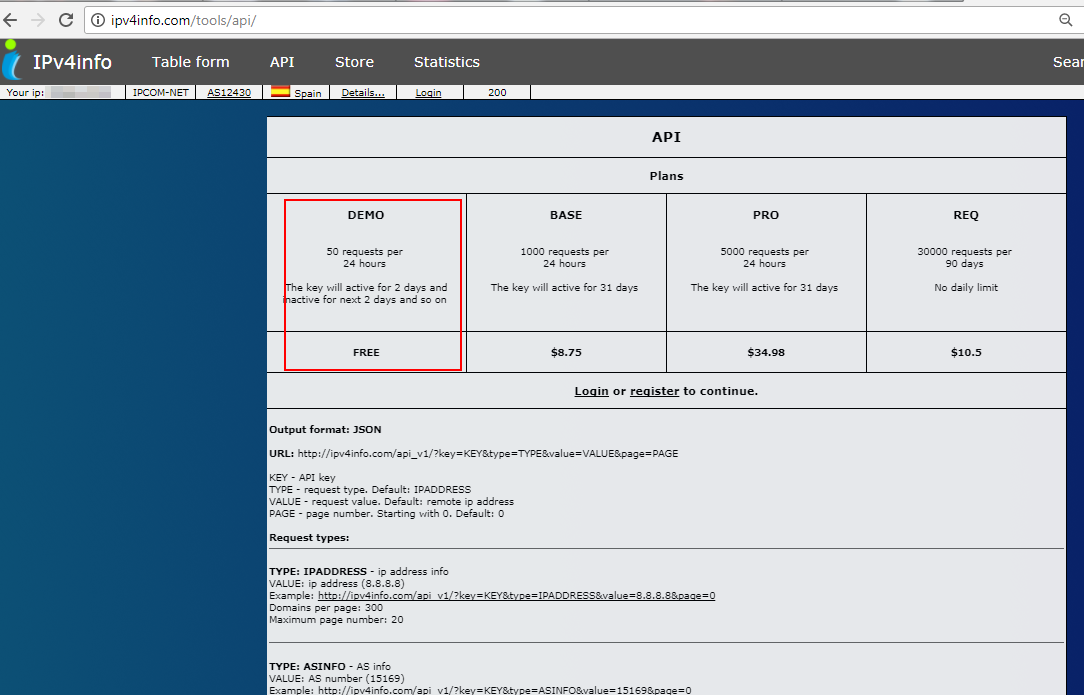

Realmente el servicio online es muy útil y potente, ahora bien, como todo para no hacer un abuso del servicio, tiene un límite de consultas al día por dirección IP origen (sí, ya sabemos que existen medios para evitarlo…pero ya se tiene que tomar alguna molestia para hacerlo). Para ello, se cuenta con la API:

Obviamente a nivel particular no me planteo pagar una API de pago, a no ser que haya una super oferta de Black Friday como fue la de Shodan (¡Viva API de pago de Shodan!). Además, por 9 pavos, me pago Netflix o HBO!

El caso la FREE API es bastante limitada (50 peticiones/24 horas) si se quieren hacer bastantes consultas, además de que tras dos días se desactiva la API hasta dos días siguientes que vuelve a activarse,… No obstante, para lanzarlo un par de veces y obtener mucha información nos vale 😉

Por ello, he desarrollado un pequeño y sencillo script independiente para interactuar con la API y recoger la información de manera cómoda, que integraré en el framework que estoy desarrollando, que algunos pudieron ver en las noches de Navaja Negra.

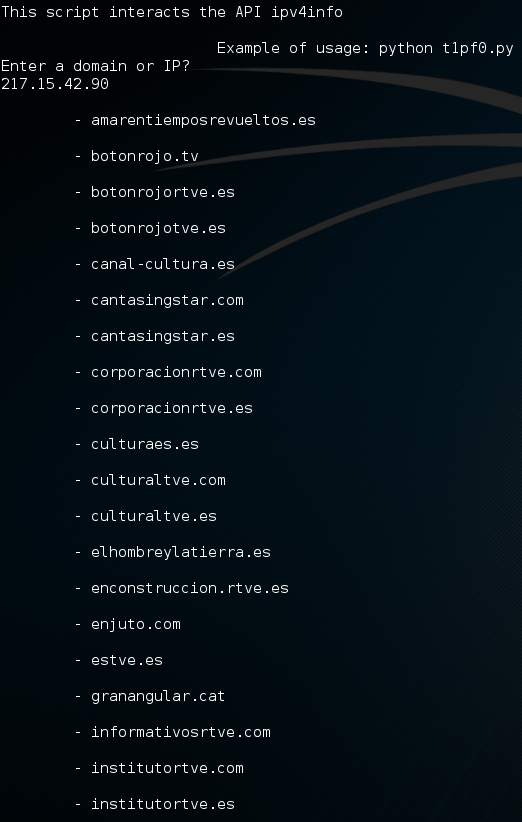

El script «t1pf0» (no estaba muy inspirado en el nombre jaja) lo podéis encontrar en mi github por supuesto. A continuación, se muestra su ejecución:

En mi caso, sólo he desarrollado las consultas de búsqueda de dominios contenidos en una IP o subdominios de un dominio principal.

Muy importante: Para que el script funcione se requiere que se introduzca una API key que por supuesto no voy a dejar la mía, así que si deseáis usarla, buscad vuestros correos fake y os registráis en un momento 😉

Buscando por dominio:

En el caso de una dirección IP, muestra los dominios contenidos en ella:

Como se observa devuelve mucha información, que obviamente habrá que comprobar si está actualizada o no, pero es una información muy útil.

En este ocasión, no he desarrollado una exportación de resultados, pues como comenté al principio, quería simplificarlo lo máximo posible 😉

Quien quiera colaborar en el script a través de un pull request es bienvenido por supuesto.

Espero que os haya gustado la entrada y que sobre todo os haya servido para descubrir este servicio online.

Saludos.

N4xh4ck5

«La mejor defensa, es un buen ataque»