Saludos hackers!!

Os traigo una nueva entrega de la saga de hacking con buscadores.

En esta PoC, agudizaremos nuestra dork en busca de paneles para que los administradores se logueen.

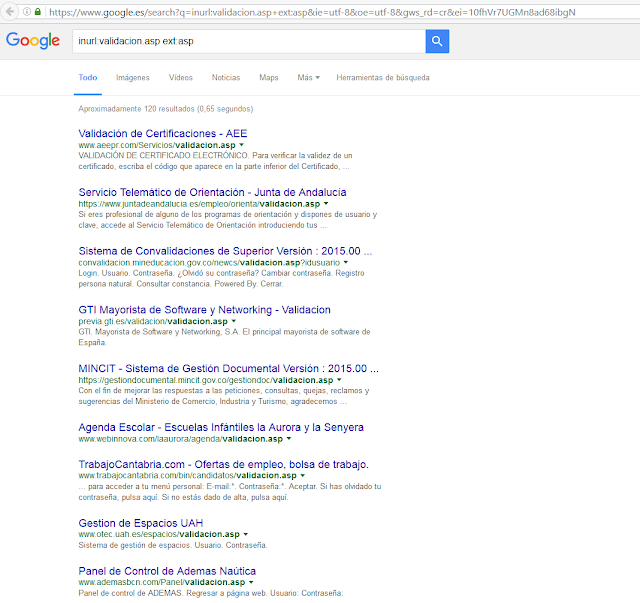

- inurl:validacion.asp ext:asp

Esta dork nos permitirá encontrar paneles de acceso para webs asp.NET:

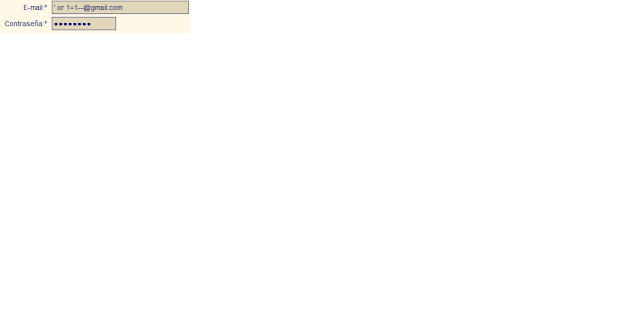

De acuerdo con mis compañer@s, por motivos de seguridad, voy a evitar poner ciertos paneles, ya que parte de esta PoC, es mostrar los logins, que puede que alguno con simples inyecciones SQL sea vulnerabilizado. Por ese motivo, pondré capturas aleatorias con el fin de evitar el reconocimiento de dichas webs.

En el panel de arriba, puede observarse que con esa simple inyección, es posible poder acceder a la web logueado.

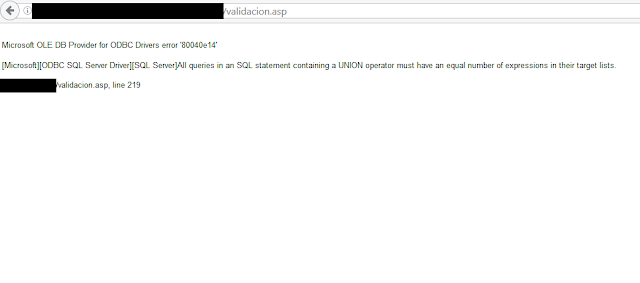

Veremos un error arrojado por una web encontrado con la dork con la que se está trabajando:

Este tipo de error, es una mala configuración en este caso en SQL Server, y que el administrador debería corregir, ya que confirma las inyecciones en esa web.

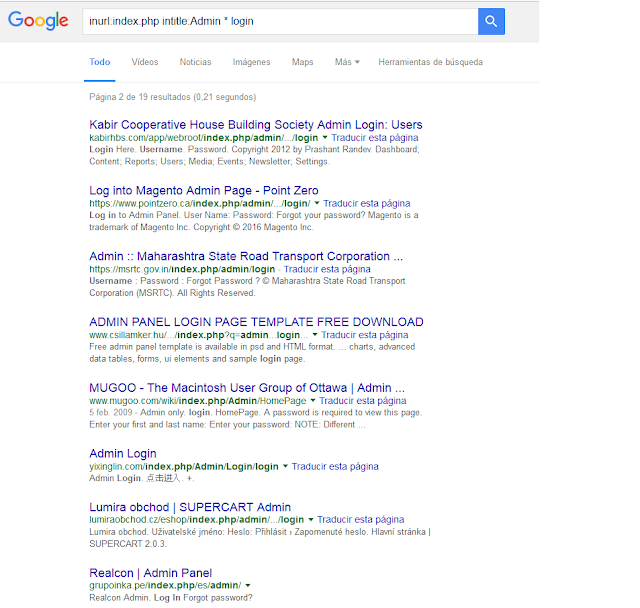

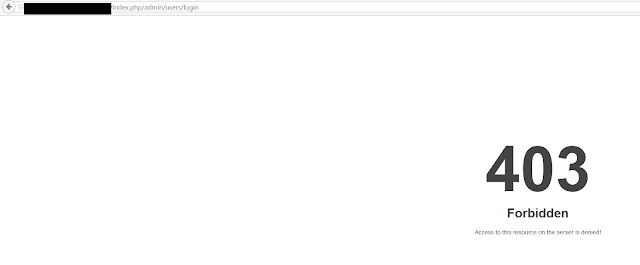

- inurl:index.php intitle:Admin * login

La dork utilizada ahora, nos mostrará páginas index.php en las que se encuentra el panel de acceso para el administrador:

Entraremos en un panel de administración:

Indicando esta inyección SQL, nos saldrá un mensaje de error, el error 403, dicho error se produce al entrar en alguna parte en la que no se tiene permiso.

Aunque os preguntaréis que tiene de bueno encontrarnos este error, diré que lo bueno que tiene es que este panel para empezar permite inyecciones SQL. Ya que sino nos arrojaría otro tipo de error, como este usuario o password es incorrecto, o lo lógico, decir que no se permiten el uso de caracteres.

Otro ejemplo:

Y vemos como hemos podido acceder al panel de control del administrador:

- inurl:index.php intext:welcome admin panel

Vamos a obtener paneles de acceso de administración en PHP, en los que se pueda ver en el texto «welcome admin panel» que esta dork nos proporciona:

Dentro de un panel de acceso, y tras introducir una inyección SQL, podremos ver el siguiente resultado:

Un error fatal, aunque no nos hemos logueado, puede ser aún mucho peor, porque nos está arrojando información sobre tablas, columnas…

Estas pruebas están realizadas con fines educativos, no me hago responsable de lo que personas ajenas realicen.