Buenas compis,

Tras el primer artículo de Hacking con buscadores aplicado a la fuga de información en materia de ficheros especialmente ofimáticos, conociendo lo que saben y lo que se podría hacer con ellos….En ese segundo artículo nos vamos a centrar en preguntar contraseñas a los buscadores…dejemos que Google haga el trabajo sucio xd

Inciso: Toda la información que se puede obtener a través de la indexación de los buscadores es de dominio público. En el post, no obstante, se va a pixelar toda la información relevante.

En numerosas ocasiones las organizaciones no tienen mucho cuidado (por decir algo) y directamente -sin darse cuenta- facilitan la indexación de contraseñas por defecto o bien muestran las políticas de contraseñas que emplean.

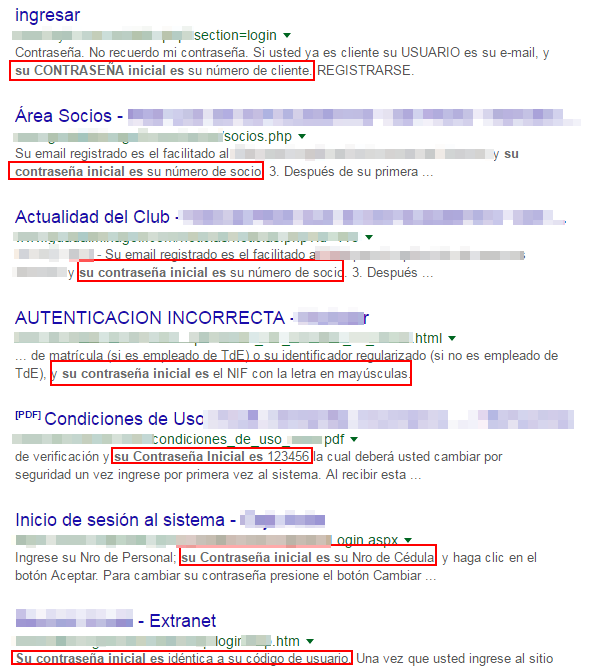

Para buscar posibles contraseñas por defecto que asignan a usuarios se pueden emplear sentencias como las siguientes:

«tu contraseña inicial»

«su contraseña inicial»

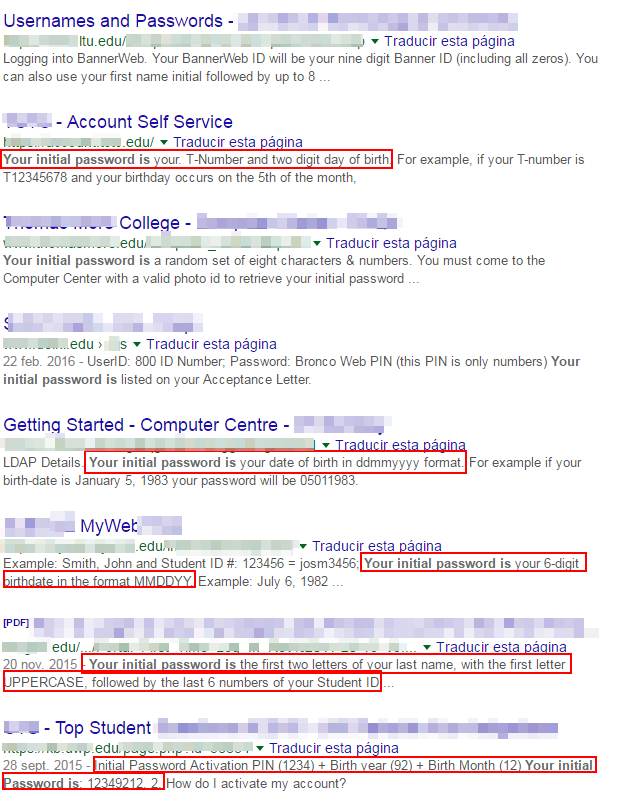

«Your initial password is»

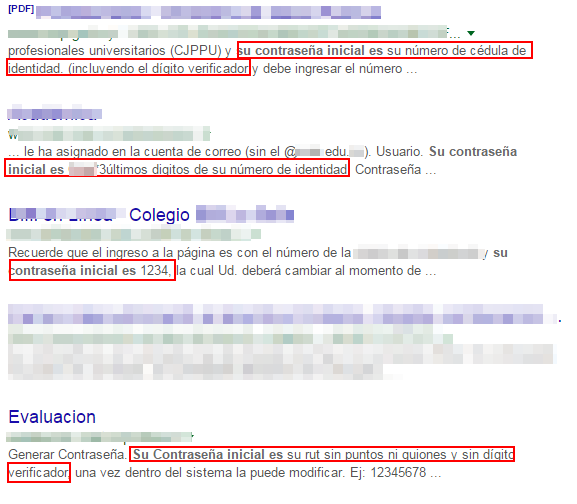

Como se observa, existen numerosas webs en el que la contraseña inicial es muy deducible ya sea idéntica al nombre de usuario, la dirección de correo, NIF, número de socio o año de nacimiento.

O directamente facilitan la contraseña inicial en texto plano.

En estos casos de uso de políticas de contraseñas tan poco serios, destaca la presencia de universidades, colegios o centros de estudio, dominio «edu»

No olvidéis poned las comillas dobles! Su uso es para que el buscador búsque la frase exacta.

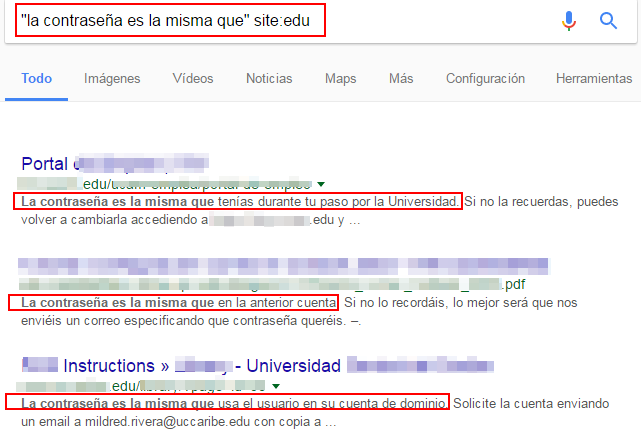

También se podría emplear sentencias como:

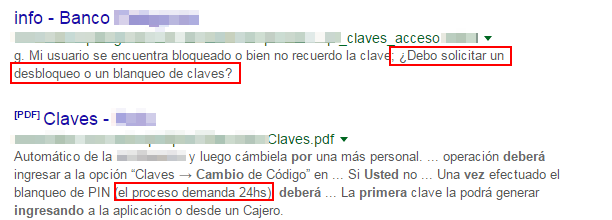

«su contraseña inicial es la cual deberá usted cambiar por seguridad un vez ingrese por primera vez»

Como se observa en los resultados, se visualizan políticas de prevención de técnicas de fuerza bruta, indicando el número de intentos permitidos hasta bloquear la cuenta, así como el proceso que debe seguir un cliente para recuperar (el tiempo que tarda en procesarla entre otras cosas).

Recordar que este proceso se encuentran dentro de la etapa de Footprinting y viene de lujo para las siguientes fases- por ejemplo, pensemos que encontramos un usuario válido, quién no probaría la contraseña que por defecto se le asigno desde la organización? Es posible que la organización recomiende cambiar la contraseña, pero no obligue, es decir, no tiene una política de contraseñas robusta y no posee directivas en el directorio activo para obligar un cambio de contraseña tras el primer acceso al sistema o bien cambiarla tras N meses.

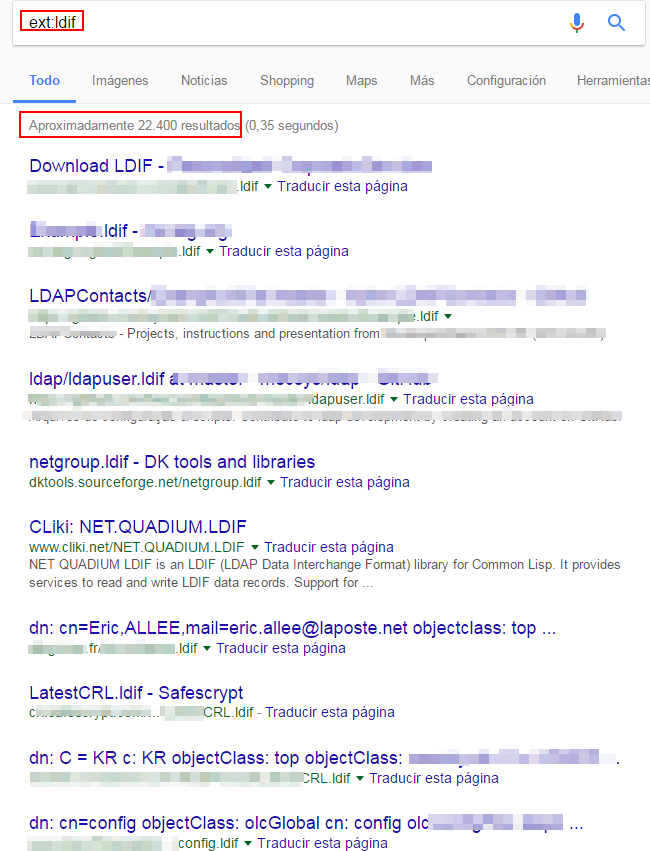

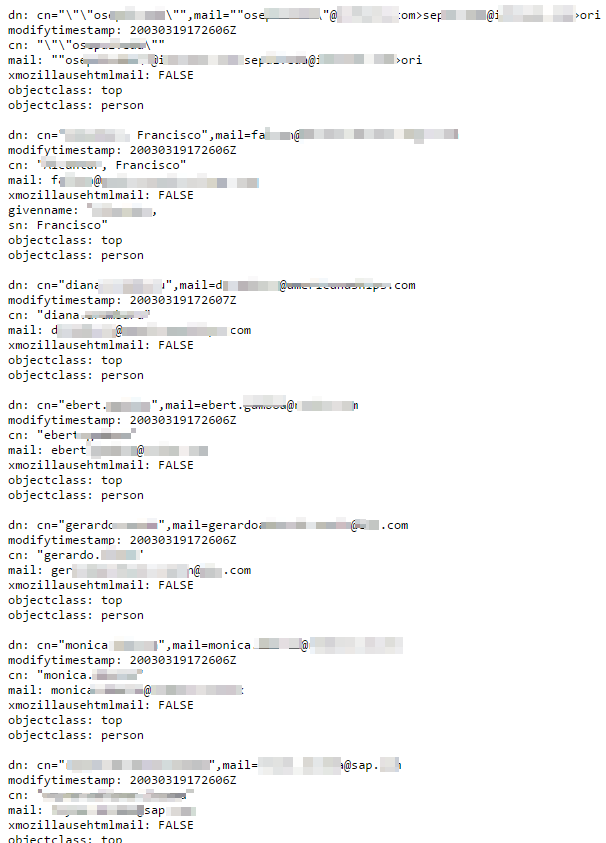

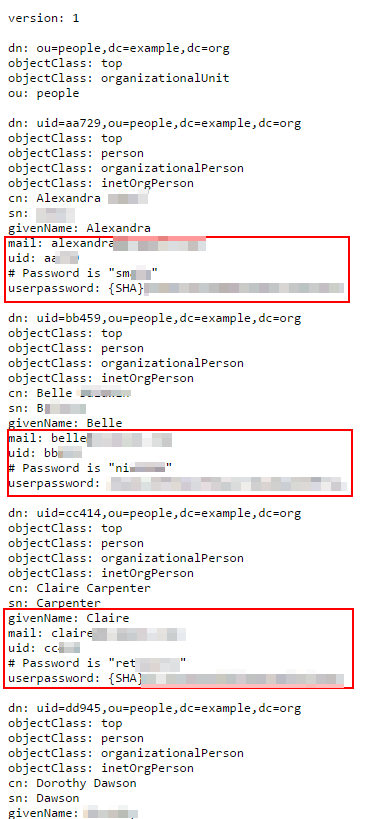

Otros ficheros que contienen información muy sensible son los ficheros con extensión ldif que son empleados por LDAP. Con una simple búsqueda, se tienen indexados numerosos resultados con esta información, como se muestra a continuación:

Realmente información de carácter sensible…

La magia de la técnica de hacking con buscadores es realmente amplía pero hay que saber dónde buscar. Ahora bien esta información es pública debido a que está indexada, sin embargo, eso no justifica que esté a propósito, es decir, debido a un fallo de configuración se ha indexado.

En este caso, se han mostrado resultados genérico sin especificar un target, pero viendo toda la información que se encuentra, estas búsquedas se deberían de incluir en todo proceso de pentesting en la fase de recopilación de información.

Espero que os haya gustado y en especialmente que os sea útil.

Saludos.

La mejor defensa es un buen ataque.

N4xH4ck5

4 comentarios en «Hacking con buscadores II – Preguntando las contraseñas a los buscadores»

Buen artìculo espero las siguientes ediciones sobre hacking con buscadores

Enhorabuena por el post! Me parece de lo más útil y pone de manifiesto el poco enfásis que se pone en un detalle tan importante como la contraseña para acceder a un área privada.

Sólo por curiosidad, ¿una vez que estas identificando estas vulnerabilidades como estas procediendo?

Un saludo,

David

Gracias por tu comentario David.

Está información es pública y se encuentra en la red, se ha explicado como se puede obtener información dentro de los resultados indexados en los buscadores con objetos académicos.

No llevamos ningún tipo de procedimiento de reporte si te refieres a eso.

Los comentarios están cerrados.