Hola a todos de nuevo, hacía tiempo que no me pasaba por aquí pero ya estoy de vuelta. Me ha costado encontrar el camino. Hoy os vengo a hablar sobre la charla que realicé ayer (viernes 28 octubre) por la tarde en la primera convocatoria de Hack & Beers en Granada. En ella, mostré una prueba de concepto utilizando uno de los juguetes que tiene la empresa Hak5, el conocido como «Lan turtle» o tortuga.

Parece que toda la atención se la lleva el pato, Rubber Ducky, del cual tuvimos una prueba de concepto muy interesante «De 0 a Pato con Rubber Ducky y powershell» de mi compañero Álvaro Díaz, pero sin embargo, hoy os traigo una de las herramientas más potentes de la casa Hak5 y a lo largo de la entrada descubriréis el por qué.

Antes de nada, me gustaría empezar con un pequeño disclaimer para evitar problemas:

- La finalidad de la entrada es mostrar las diferentes aplicaciones de la herramienta Lan Turtle para auditar la seguridad de empresas, con el único fin de aprender de estos errores de configuración.

- Ningún sistema fue dañado y tampoco ningún usuario sufrió vulneración alguna de su privacidad sin su consentimiento.

- No me hago responsable del mal uso que le deis a lo que veremos a continuación.

Y me apropio de lo que es la filosofía que se sigue en los Hack & Beers de toda España y que sin duda, todo el equipo de fwhibbit, compartimos.

HACK, LEARN & SHARE

Hace ya muchos años, cuando yo era un chico jóven y apuesto, era muy fan de las tortugas ninja, cada día veía la serie,desde la primera generación, que la pillé ya terminando, hasta la tercera, donde por culpa de otras aficiones, tuve que dejar de lado este tipo de cosas. También solía jugar mucho (pero mucho) al juego de la Gameboy Advance y he reído a carcajadas con toda aquella broma telefónica que implicase a un grupo de amigos, disfrazados de tortugas ninja, recibiendo a un pizzero en su casa. Especialmente con ésta y ésta.

Es superior a mí.

De hecho, creo que hasta de pequeño me conocían como Donatello (mi tortuga ninja favorita) en el grupo de amigos. Bueno, realmente no sé cuanto de cierto hay en esta afirmación, pero yo siempre fui feliz pensando que esto era así. El resto está libre, pero a Donatello me lo pido yo. Como cuando jugaba al fútbol de pequeño y me pedía ser Zidane. Zidane entero para mi. Puesto esto es igual.

Este es el LAN Turtle, se trata de dispositivo muy útil para Pentesters, administradores de sistemas o simplemente para interesados en el mundo del hardware y la seguridad informática. Este dispositivo ofrece al auditor o atacante la posibilidad de ganar acceso remoto a una red, su análisis y la capacidad de monitorizar el tráfico de ésta utilizando un Man-In-The-Middle.

Gracias a su «disfraz» de tortuga, con el cual simula a la perfección un adaptador de cable ethernet a puerto USB será fácil de esconder en grandes servidores, ya que estos, por lo general, estarán llenos de cables sin identificar.

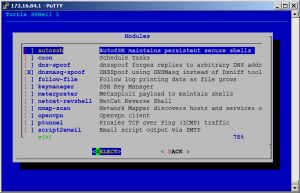

La potencia del LAN Turtle está en el software que incorpora, que además, ofrece una interfaz de usuario sencilla e intuitiva para los usuarios menos expertos (y para la comodidad de los que llevan más tiempo). Todas las características que ofrece esta herramienta están disponibles en forma de módulos, los cuales se pueden descargar directamente desde el dispositivo como si de un Market se tratara y además permite a los desarrolladores hacer sus propios módulos en bash, python o php con una API muy sencilla.

En la prueba de concepto que veremos a continuación, la cual he grabado en varias partes por comodidad a la hora de ir explicando, veremos cómo configurar el LAN Turtle además de ver un uso práctico utilizando el módulo de meterpreter.

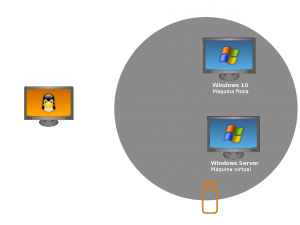

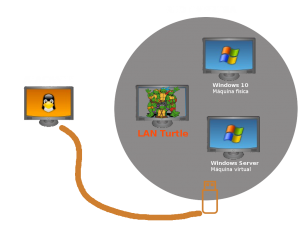

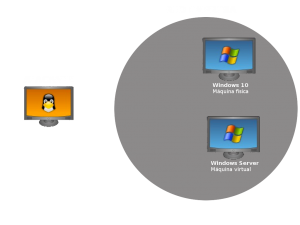

El escenario que seguiremos para la prueba de concepto es el siguiente:

En la primera imagen de la prueba de concepto se ve el escenario sobre el que trabajaremos, se trata de una máquina con ArchStrike (el Kali Linux de Arch) que actuará como máquina del atacante y una red ficticia de ordenadores. que simulará una empresa, basados en máquinas virtuales en una máquina física con Windows10 y que formara la red infectada. Para este caso, consideraremos una única máquina vulnerable, que será Windows Server.

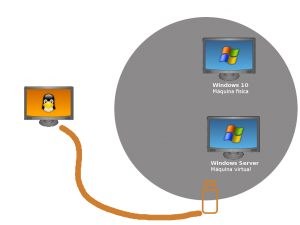

El siguiente paso será introducir el LAN Turtle en el ordenador físico con Windows10.

Como se verá en el vídeo de la prueba de concepto, se establece una conexión reversa con nuestra máquina atacante, devolviéndonos una sesión de meterpreter en la red víctima. Pero no nos equivoquemos, lo único que hemos conseguido ha sido tener «un equipo» dentro de la red, nuestra LAN Turtle.

La ventaja de ésto, que es lo que de verdad nos ofrece el LAN Turtle, es que ahora podemos pivotar entre los equipos de la red hasta conseguir lo que queramos.

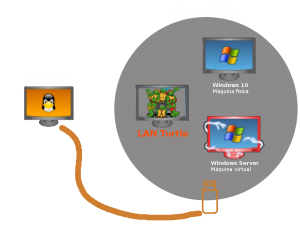

Una vez dentro de la red, por tanto, tenemos que pivotar hasta llegar a nuestra máquina vulnerable, el Windows Server. Simplemente se puede lanzar un nmap para localizar dónde está esa máquina y atacarla.

En este caso y puesto que se trata de una simple prueba de concepto, la máquina que vamos a atacar es conocida por su vulnerabilidad ms08_67 de netapi, cuyo exploit se encuentra disponible en la base de datos de metasploit.

Una vez visto el escenario desarrollado, vamos a ver esa prueba de concepto en vídeos. El primero de ellos muestra la configuración del LAN Turtle, así como un paseo tranquilo por sus módulos y opciones.

En el siguiente vídeo se muestra qué se ve en la red infectada cuando se introduce en ella el LAN Turtle, es fácil apreciar que nada cambia, ninguna notificación salta, puesto que al tratarse de un adaptador de red, los sistemas operativos lo dejan campar a sus anchas. En el vídeo, se muestra, queriendo, cómo se realiza la conexión en la red y también la máquina vulnerable que se utilizará.

Por último, en los dos siguientes vídeos se muestra la secuencia completa de la terminal del atacante. Desde la propia conexión con la LAN Turtle una vez conectada en la red infectada hasta la explotación utilizando el exploit ms08_67 netapi para vulnerar la máquina una vez pivotada.

Y la continuación del vídeo, en la que se trabaja la parte de explotación de la máquina virtual:

Y ya si que, por último, ese pequeño guiño a nuestras amigas, las tortugas ninja.

Agradeceros a todos el estar aquí leyendo nuestras entradas cada día, no os hacéis una idea de la ilusión que genera el teneros entre nosotros. También, agradeceros el apoyo recibido para el Premio Bitácoras 2016 que se entregará el 25 de Noviembre en Madrid, esperamos poder estar allí y conoceros a todos los que asistáis.

Aprovechar esta pequeña y simple entrada para mandar un abrazo a todos los miembros del blog que hacen posible ésto. Agradeceros el ímpetu y las ganas que le ponéis a esto cada mañana. El futuro de la ciberseguridad en este país y espero que, en un futuro, del resto del mundo, está en vuestras manos. Pentesters, militares, guardias civiles, técnicos, estudiantes, parados, otros trabajos de los que poco se puede decir por ser confidenciales, borrachos de bar («Hola Guille ;)») o simplemente vascos (mi amigo Nebu me entenderá), no dejéis de pelear cada día por lo que os gusta. Espero que el día 25, salga como salga, sea un día de celebración para esta GRAN FAMILIA.

No dejaremos de perseguir a ese maldito conejo blanco.

Por mi parte, recordaros como siempre que podéis contactar conmigo vía twitter (@juanvelasc0) y si me quereis conocer algo más, podéis pillarme en los diferentes bares y restaurantes de vuestra zona (a veces hasta altas horas de la mañana) y por las diferentes CON’s y eventos que se realizan por España.

Un cordial saludo,

Juan A. Velasco. (aka. Donatello)

NOTA

Escrito el día 28 de Octubre, tras el evento de Hack & Beers. Sólo tengo palabras de agradecimiento para todos, organizadores, asistentes…poder charlar un rato con cada uno de vosotros mereció la pena. Espero que disfrutarais del evento tanto o más que yo y os haya gustado la entrada.

Un handshake y nos vemos pronto,

2 comentarios en «Make turtles great again»

hola, los ultimos dos videos no existen y son los mas importantes, felicitaciones por el trabajo realizado

Los comentarios están cerrados.