Muy buenas!!!

Siguiendo los últimos enfoques de mis entradas orientadas a pequeños scripts para automatizar ciertas tareas, hoy presento N4xd0rk, herramienta para el descubrimiento de subdominios.

Es cierto que existen bastantes herramientas que realizan esta tarea, como podéis consultar en este post bastante útil de los compañeros de Hackplayers que recopila las herramientas actuales con esta finalidad. Sin embargo, la gran mayoría son activas, es decir, iteractuan directamente contra el target quedando reflejadas las peticiones en el sistema de logs de la aplicación web. Además, muchos aplican la técnica de descubrimiento basada en fuerza bruta como Knock y subBrute. El problema de estas técnicas son los sistemas de protección que al identificar numeroso tráfico de enumeración desde la misma IP pueden banearla.

Por ello, N4xdork, se basa en la técnica de hacking con buscadores, para listar subdominios de un target aprovechando los resultados indexados por los buscadores sin exponer la dirección IP origen. Se puede decir que es una herramienta que permite anonimizar el origen, que siempre es interesante en un test de intrusión externo. El único inconveniente de basarse en la técnica del hacking con buscadores es que sólo obtendremos los resultados indexados por los buscadores, por lo tanto, si un dominio tiene correctamente configurado el fichero robots.txt de tal manera, que ningún bot ha visitado la página web, no será indexado por los buscadores y no será transparente para nosotros. Por lo tanto, es interesante combinar N4xdork con alguna de las anteriores herramientas citada para aumentar el rango de alcance.

Dicho hecho esto, entramos en detalle sobre el funcionamiento de N4xdork 😉

Lo podéis descargar en mi github.

Requisitos:

- Python 2.7

- beautiful soup

- requests

- json

N4xd0rk emplea el buscador Bing para automatizar la búsqueda de subdominios empleando Bing dorks y exporta los resultados en el formato estándar json.

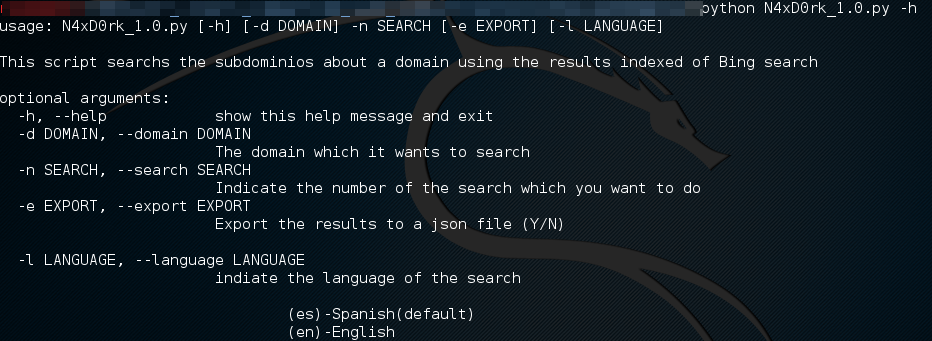

Para ejecutarlo y ver el help

python N4xD0rk.py -h

Como se observa los parámetros de búsqueda son autoexplicativos, pero sí se va a hacer hincapié en el parámetro -l (–language). Este parámetro está orientado a dominios «.com» que pertenecen a grandes multinacionales, que tienen dominios propio en cada país (.es, .it, fr, ..) pero a la par tienen diferentes subdominios sobre «.com». Por lo tanto la idea es filtrar subdominios por la empresa en un país (por ejemplo, «.es») y si se busca sobre el «.com» filtrar los subdominios según el idioma seleccionado. Más adelante, con el ejemplo, se entenderá mejor.

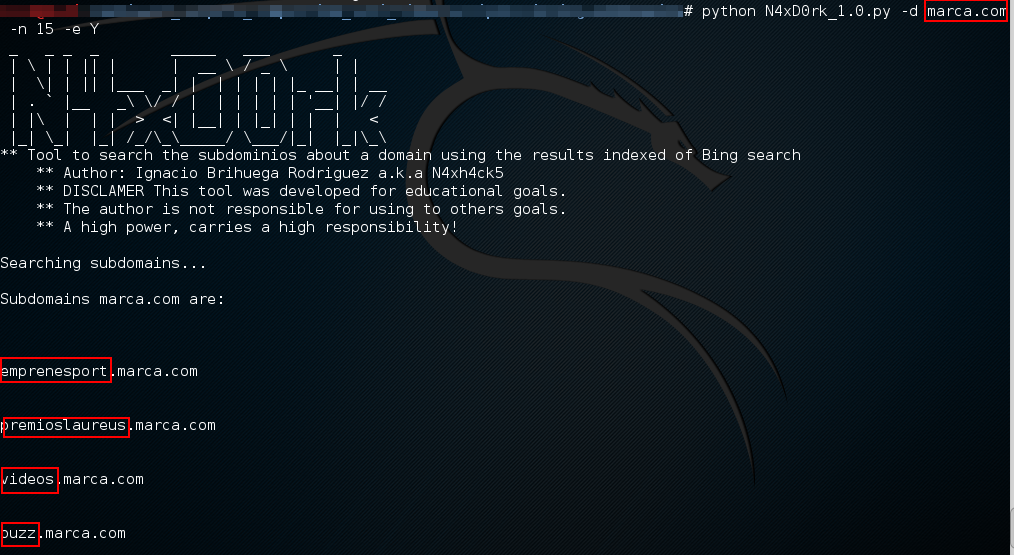

Como PoC, se van a buscar todos los subdominios del dominio «marca.com»:

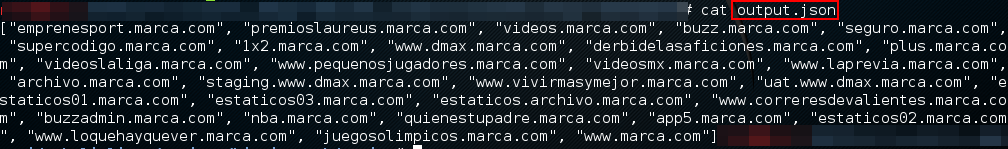

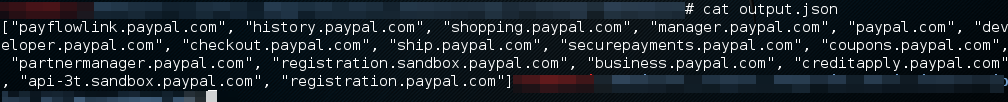

Visualizando el fichero de exportación «output.json»:

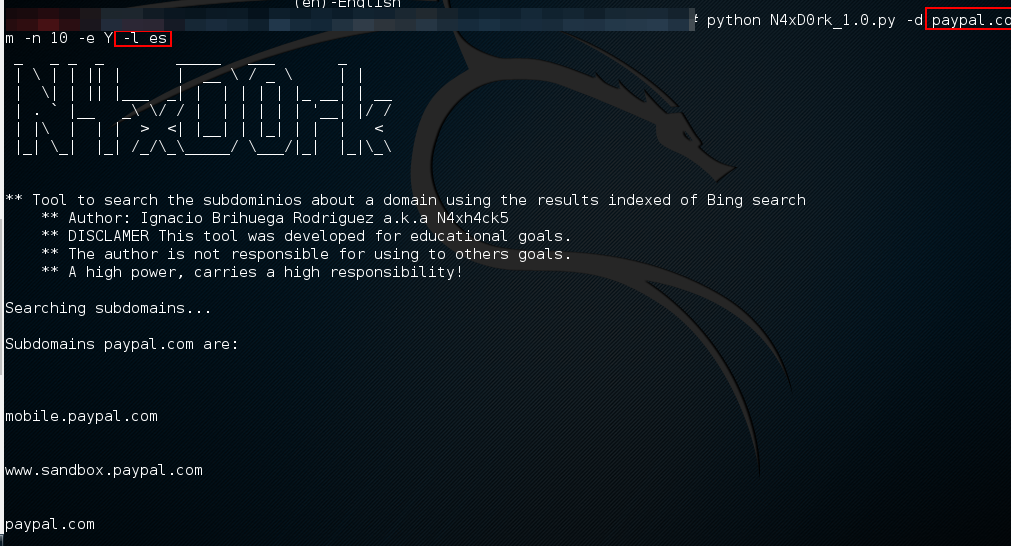

Como se citaba anteriormente, filtrando con el parámetro «language» se obtienen diferentes subdominios sobre el dominio paypal.com

Subdominios en castellano:

Subdominios en inglés:

Esto es todo, espero que os resulte útil la herramienta y la empleéis 😉

Hasta la próxima entrada.

Saludos-

N4xh4ck5

«La mejor defensa es un buen ataque»

5 comentarios en «N4xD0rk – Anonimizando el descubrimiento de subdominios»

Gracias por la mención. La probamos y la añadimos a la entrada dentro de herramientas locales 🙂

Perfecto, muchas gracias VisOr 😉

Gracias desconocia esa herramienta.

Muy útil ya la estoy empleando

Gracias por tu comentario.

Me alegro que te resulté útil 😉