Buenas a todos!! Hoy os traigo una herramienta que nos será de mucha utilidad en nuestros análisis de capturas de paquetes de red. Se trata de NetworkMiner, una herramienta de network forensics que nos permitirá realizar un análisis de todos los paquetes de la captura y extraer de ellos la mayor cantidad de información posible.

Diseñada de forma nativa para Windows, pero también compatible con algunos arreglillos en Linux/MacOS/FreeBSD, dispone de versión gratuita (que es la que analizaremos aquí) y de pago, un modelo que se ve mucho en este tipo de herramientas. En la mayoría de los casos, nos bastará la versión gratuita para realizar un examen exhaustivo de la captura. Podemos ver las diferencias entre ambas versiones en la misma página oficial de la herramienta.

Sin más dilación, empezamos a toquetear, que es lo que nos gusta. Haremos las pruebas sobre Windows, simplemente por ser el entorno nativo de la herramienta, pero el programa no debería variar utilizándose en otro tipo de sistemas.

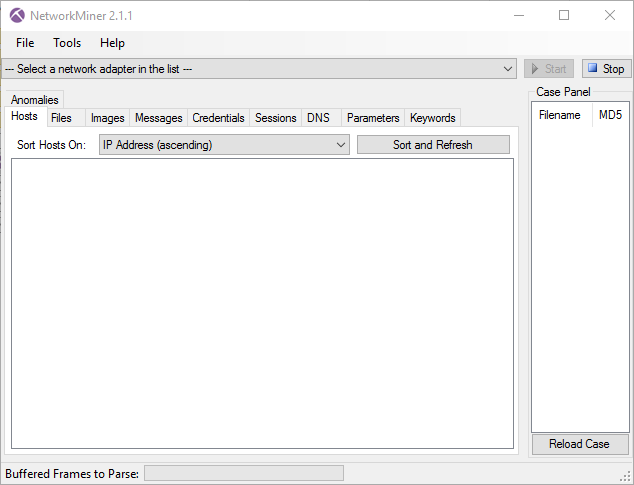

En la página principal vemos que podemos seleccionar una interfaz de escucha. Esto nos sirve para poder ejecutar un análisis de lo que captura en tiempo real, a estilo Wireshark, solo que más automatizado, dado que en vez de mostrarnos los paquetes a nivel individual se nos mostrará la información extraída de los mismos.

Hablando de información, estos son los apartados que nos ofrece la herramenta:

- Hosts: Los diferentes interlocutores de nuestras conexiones, en un sentido u otro. Se nos muestra tanto la dirección IP como el hostname cuando sea posible.

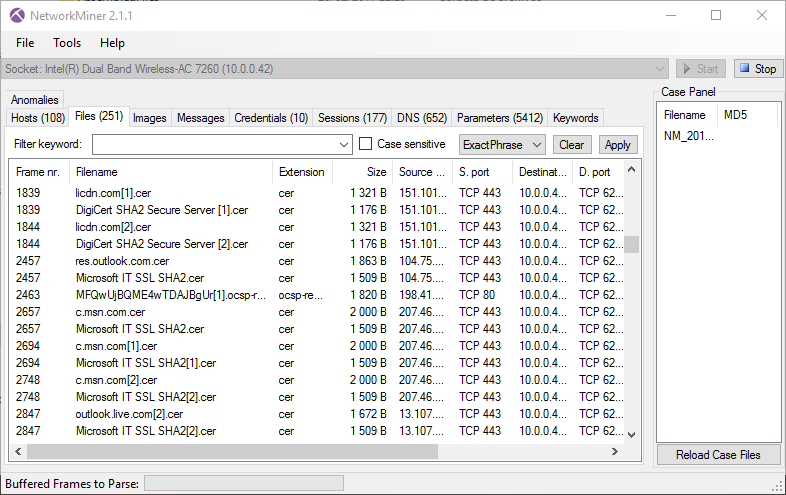

- Files: Diferentes archivos extraídos de las conexiones. No nos animemos demasiado; la mayoría serán certificados de páginas con SSL/TLS. (¡Que también tienen info, oye!)

- Images: Específiamente, ficheros de tipo imagen.

- Messages: Diferentes tipos de mensajes. Si es posible, por ejemplo, mostrará mensajes de correo electrónico en claro.

- Credentials: Diferentes datos de autenticación, sobre todo cookies.

- Sessions: Las diferentes sesiones abiertas contra diferentes sitios web u otros servicios.

- DNS: Datos de resolución DNS de servicios a los que nos conectamos.

- Parameters: De algunos ficheros y sesiones, el programa será capaz de diferenciar diferentes parámetros, que agrupará aquí. Por ejemplo, diferentes atributos de un certificado.

- Keywords: Aquí podremos ejecutar búsquedas por palabra clave, muy útil a la hora de buscar algo en concreto en la captura.

- Anomalies: Se mostrarán diferentes anomalías detectadas en la captura. Por ejemplo, un cambio de dirección MAC asociado a una IP aparecería como anomalía por posible spoofing.

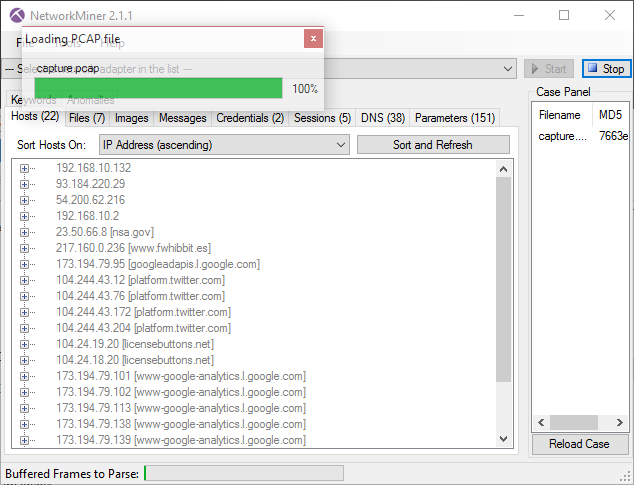

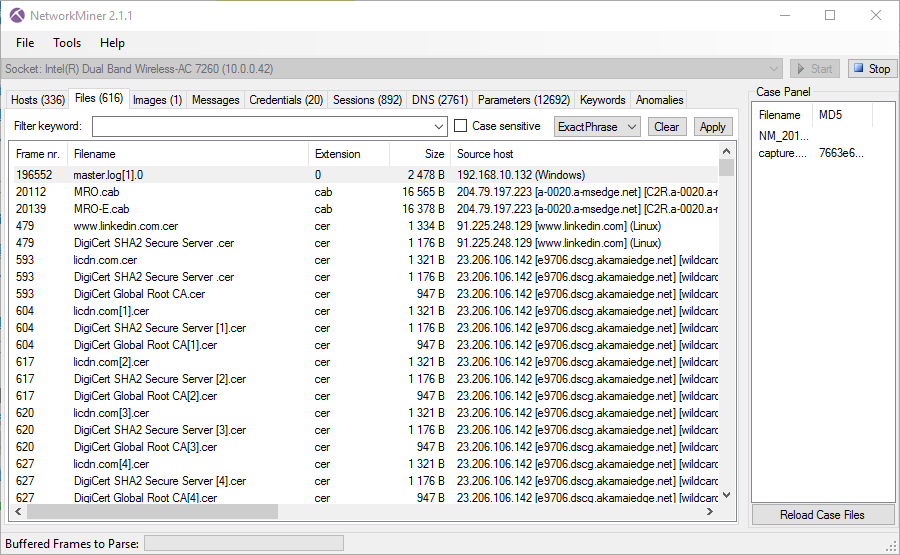

A la hora de analizar una captura PCAP ya hecha con cualquier otra herramienta de captura (Wireshark, tcpdump…) se presenta la mayor utilidad de NetworkMiner, dado que nos permite de forma sorprendentemente rápida extraer y mostrar información que de otra manera nos costaría mucho tiempo conseguir.

Como breve ejemplo de uso en este contexto, examinaremos la captura del reto correspondiente a EEUU de nuestro último evento CTF. De forma rápida podemos ver una grandísima cantidad de información; entre otras cosas, buscando por extensión en el apartado de ficheros, podemos encontrar el que contiene los datos con los que podremos continuar indagando en el reto… Si os pica la curiosidad, podéis seguir resolviéndolo por vuestra cuenta. ¡¡A mí me tuvo en vilo!!

Hasta aquí mi entrada de hoy, chicos. Espero que os haya gustado y, sobre todo y como siempre, os sirva para aprender. Un saludete!!