Hola Secuaces:

Quiero comenzar este artículo diciendo, otra vez, que no soy experto en análisis forense informático, que no me dedico a ello, que escribo sobre ello por la pasión que me mueve en esta materia. Digo esto porque, cada uno tendrá sus opiniones, respecto a formas de proceder. Y yo también tengo las mías.

Hemos mostrado cómo realizar un volcado de la memoria RAM, cómo hacer un pequeño triage y cómo adquirir una imagen de un disco duro.

Ahora lanzo una pregunta: ¿Cuántos de los que habéis probado lo que hemos tratado hasta ahora habéis provocado la salida de los ficheros generados en la misma unidad donde se han ejecutado las diferentes herramientas? ERROR, y voy a exponer mis razones, aplicando un mínimo de sentido común.

Desde luego que no vamos a generar ningún fichero en el espacio del sistema. Hay que contaminar lo menos posible el escenario que se va a analizar.

No sabemos al 100% si nuestras unidades se encuentran libres de malware o no, (creemos que sí. CREEMOS). ¿Queremos infectar la máquina a la que nos conectemos?

No sabemos si la máquina en la que nos conectemos estará libre de malware. NO LO SABEMOS, por mucho que nos digan que sí. ¿Queremos infectar nuestras unidades de trabajo? ¡Con todo lo que cuesta prepararlas!

Por ello, debemos tener muy presente controlar los derechos de lectura y escritura de los puertos USB del Sistema.

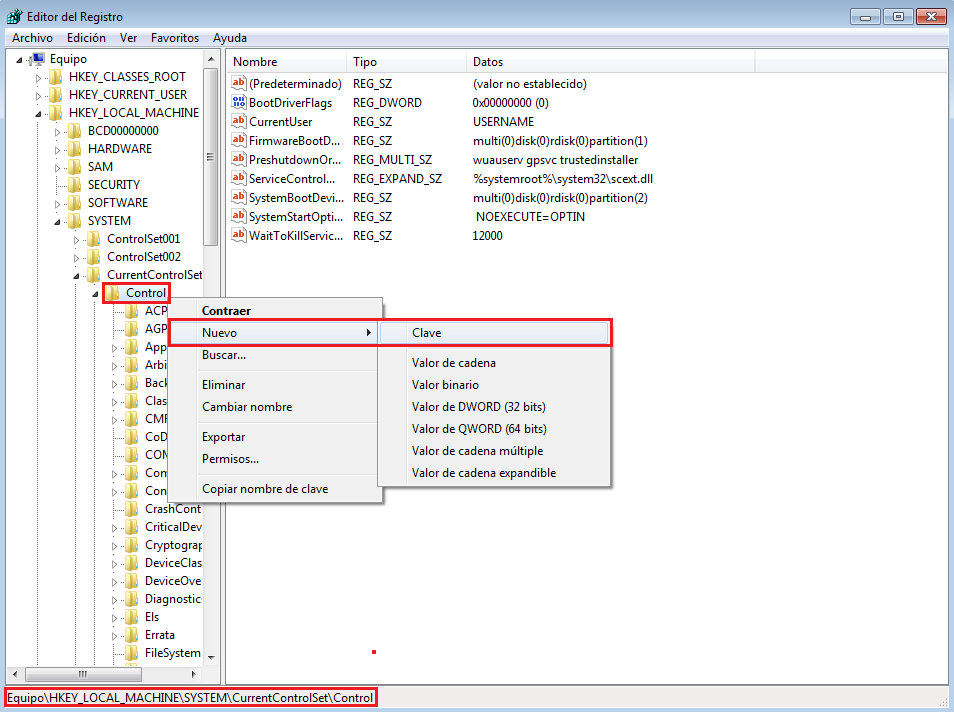

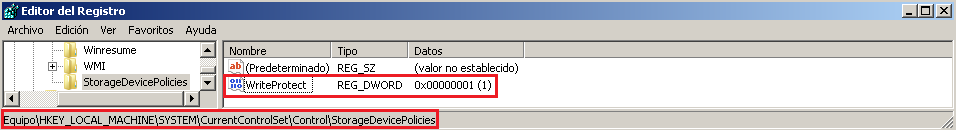

Hay que saberse una ruta del Registro de Windows, ‘al dedillo’: “HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\StorageDevicePolicies”

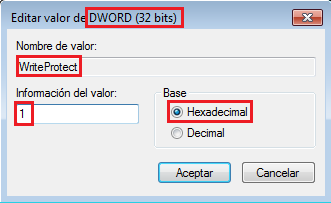

En esta ruta, trabajaremos con una clave y dos valores, dependiendo de lo que queramos: “WriteProtect” y un ‘1’ o un ‘0’.

¿Qué es lo que hace esta clave del Registro de Windows? Habilita o deshabilita la escritura en las unidades USB que se encuentren conectadas. Hay que saber que estos cambios no se aplican con carácter retroactivo, por lo que hay que tener cuidado con el orden de conexión de los dispositivos.

Todo esto también debe hacerse cuando se procede a la adquisición de cualquier evidencia desde un medio extraíble, al objeto de no alterar ni contaminar la misma, (tarjetas de memoria, dispositivos USB, etc.).

Vamos a ello.

Como norma general, podemos escribir en una unidad USB. ¿Y si no sabemos que se ha copiado o creado algo?

Por ello, antes de conectar la unidad externa, modificaremos ese valor del Registro.

Abrimos el editor del registro y nos dirigimos a la ruta que hemos mencionado anteriormente. Dentro de la cadena ‘Control’, desplegaremos el menú contextual con el botón derecho del ratón y seleccionaremos ‘Nuevo’, ‘Clave’.

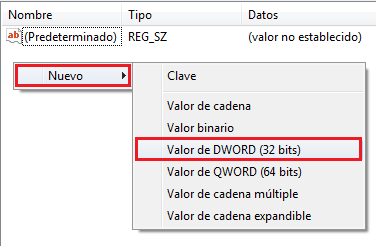

Se nos creará una nueva clave, que deberemos llamar ‘StorageDevicePolicies’. Dentro de esa clave, tendremos que desplegar nuevamente el menú contextual, con el botón derecho del ratón, y seleccionar ‘Valor de DWORD (32 bits)’.

Este valor se llamará ‘WriteProtect y contendrá, como ‘Información del valor’ un ‘1’ y como ‘Base’ el valor ‘Hexadecimal’.

Debe quedar de la siguiente manera.

A continuación, cerramos el editor del registro, porque no queremos cometer errores, ¿verdad?

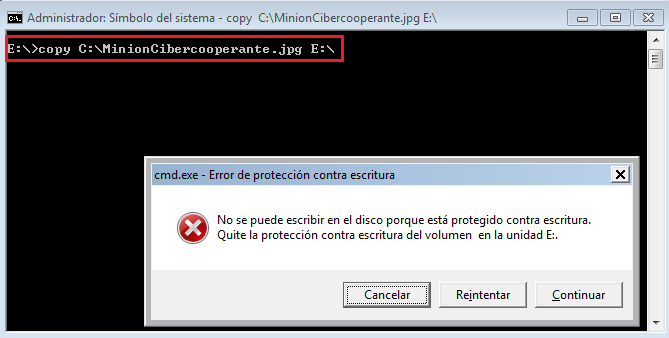

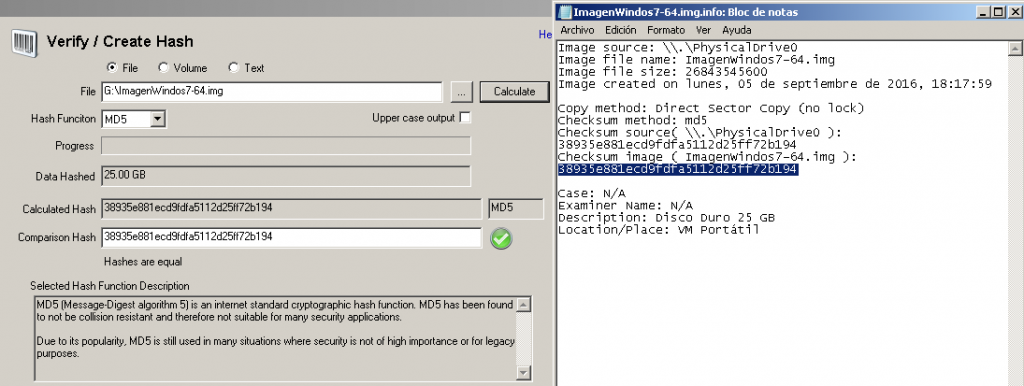

Ahora, si conectamos nuestra unidad USB en el Sistema e intentamos copiar un fichero a ese dispositivo, se nos presentará un error que advierte que el disco está protegido contra escritura.

¿Y ahora qué? Si ahora intentamos escribir en el dispositivo donde queremos adquirir las evidencias nos arrojará el mismo error. Pues ahora, nuevamente, antes de conectar el dispositivo externo, hay que modificar otra vez ese valor ‘1’, por un valor ‘0’.

Cuando esté modificado, podemos proceder a la conexión del dispositivo USB y trabajar con normalidad. Ejecutando en la unidad protegida contra escritura y escribiendo en la unidad que no lo está. Además, de esta forma, nos obligamos a escribir, a extraer las evidencias, a otra unidad distinta.

Tenemos tres opciones para realizar estos pasos. Manual, como acabamos de ver.

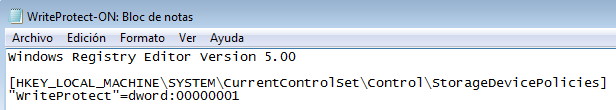

Creando dos ficheros ‘.reg’ con un editor de texto, que podemos llamar ‘WriteProtect-ON’ y Write-Protect-OFF’ y que tienen que contener la cadena de la siguiente imagen, con un valor de ‘1’ y de ‘0’.

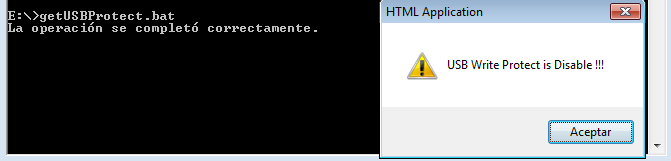

O podemos usar un pequeño script hecho en Batch, ‘getUSBProtect.bat’, realizado por @seguridadxato2, con el que sólo tendremos que interactuar a base de ‘clics’ del ratón.

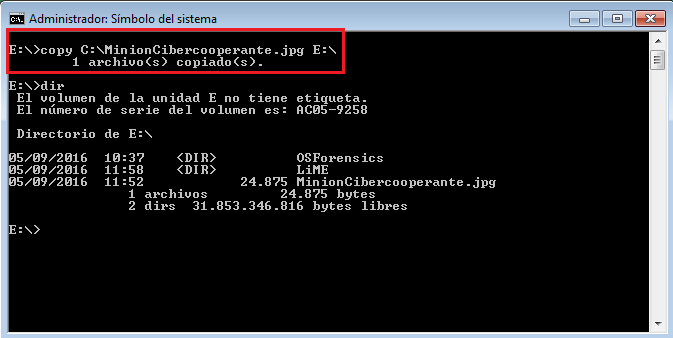

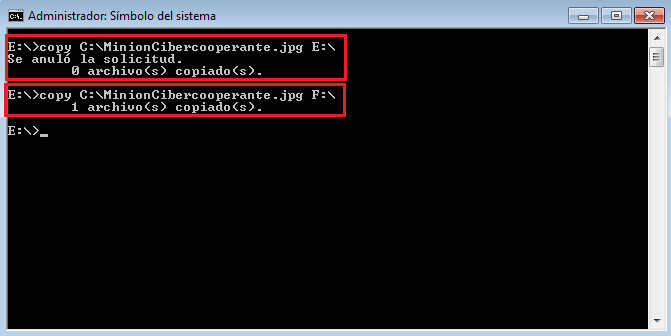

Ahora, si procedemos a copiar un fichero a las dos unidades, la que está protegida contra escritura y la que no, podemos observar lo siguiente.

Debemos realizar una copia forense ‘in situ’, de todas las evidencias adquiridas.

Ahí entra de nuevo OSForensics. Abrimos la suite forense y nos dirigimos a ‘Forensic Copy’

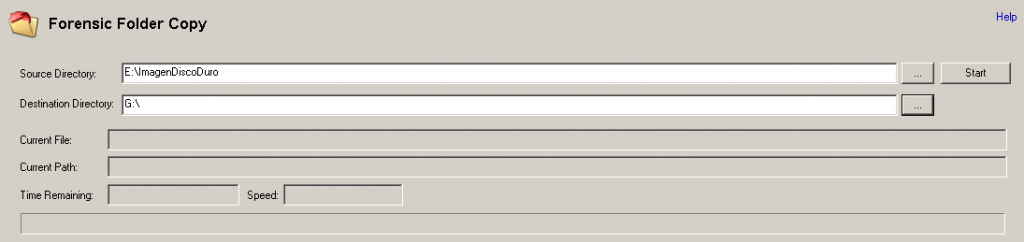

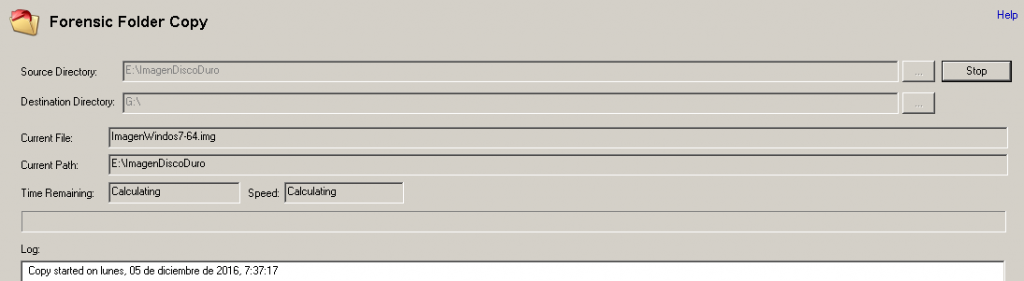

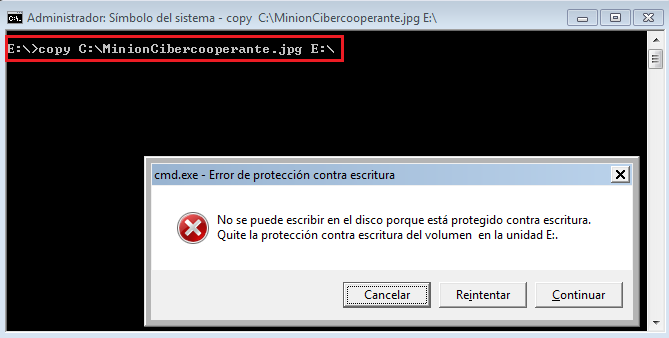

Se nos desplegará una nueva ventana, donde debemos elegir el recurso de origen y la unidad de destino, (Directorios).

Una vez seleccionados, haremos ‘clic’ en ‘Start.

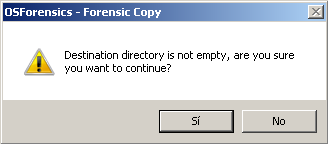

Como veis, si la unidad de destino no se encuentra vacía, nos saltará un aviso. Creo que, cuando una suite forense nos da este tipo de avisos, es por algo. Por eso la importancia de una unidad nueva, limpia, desprecintada.

Comienza la copia del directorio, que en este caso contiene el fichero de imagen de un disco duro y el fichero de información con la huella digital correspondiente.

Y una vez que termine esa copia forense, nos quedaremos con ella. Será con la que trabajemos. Bueno, realmente con una copia de la copia, pues debemos hacer otra copia en nuestro laboratorio forense.

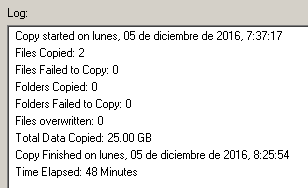

Podemos comprobar con la opción ‘Verify / Create Hash’, que la copia se ha realizado de forma íntegra, calculando la huella digital de la imagen que hemos copiado con el fichero original del cálculo de la fima.

Hay que tener en cuenta que, una vez generada la imagen correspondiente, extraídas las evidencias pertinentes, tendremos que entregarla al fedatario público que allí se encuentre. ¿Queremos también entregarle nuestras herramientas forenses? Por ello es de vital importancia, bajo mi punto de vista, generar los ficheros que se creen en otra unidad distinta a la de la ejecución de la herramienta.

En otro punto, me gusta leer. Leer mucho. Y he leído en muchísimas ocasiones que se usan discos duros o unidades de almacenamiento formateadas, unidades a las que se les han realizado un ‘wipe’, (formateo a bajo nivel o borrado seguro). ¿Estamos seguros de que esas unidades están libres de malware? ¿Estamos seguros de que esas unidades no contienen sectores defectuosos?

Por ello se hace necesario, para mí al menos, proceder de la siguiente forma: Desprecintar delante del fedatario público un disco duro NUEVO, o cualquier otra unidad de almacenamiento externo. Este disco, será el que le entreguemos. Y nosotros nos quedaremos con una copia forense realizada en otra unidad distinta. Además de ello, se hará constar, tanto en el informe pericial que se realice como en la cadena de custodia, (que da comienzo en el mismo momento de la extracción de las evidencias), todos estos detalles.

Tened en cuenta que, bajo mi punto de vista, toda precaución es poca. Ninguna medida sobra, cuando se trata de recoger evidencias en un entorno que ha sufrido algún Incidente.

Esto es todo, por ahora. Nos leemos en la siguiente entrada. Se despide este minion, entregado y leal, de vosotros… por ahora.

Marcos @_N4rr34n6_

Un comentario en «Precaución… que #Windows es peligroso – #OSForensics»

La solución de bloqueo de escritura en mi trabajo se la damos con la herramienta freeware Phrozen Safe USB v2.0, intuitiva y cómoda de usar.

Los comentarios están cerrados.