Muy buenas,

Recuerdo que al finalizar mi charla en la Hack&Beers Vol.8 de Madrid, la primera pregunta fue: ¿Se encuentra herramienta subida en github? La respuesta en su día fue que no. Así era, pues tenía que limpiar y optimizar el código. Desde entonces he liberado versiones del código a las que he añadido mejoras enfocadas en la exportación de resultados, sin embargo, seguía empleando como motor de búsqueda Bing.

El script que desarrollé para la charla de la Hack&Beers empleaba Google, sin embargo, el script estaba «hecho unos zorros» y me era difícil de gestionar, por ello, tras las mejores metidas en RastLeak con las versiones 1.X, hoy tengo el placer de presentar RastLeak 2.0 que emplea como motor de búsqueda Google!

Por lo tanto, ahora sí puedo contestar a la pregunta que me hicieron en la Hack&Beer, sí está subida en mi github y está disponible para que la bajéis y juguéis con ella (con responsabilidad) aunque si de manera continuada realizáis un notable número de búsquedas, os saltará el captha de Google y vuestros compañeros de piso o familiares rápidamente entraran en pánico, llamándoos xd, esto último me recuerda que dónde trabajo cuando salta el captcha, yo soy el principal sospechoso, aunque ese día no haya hecho nada 😉

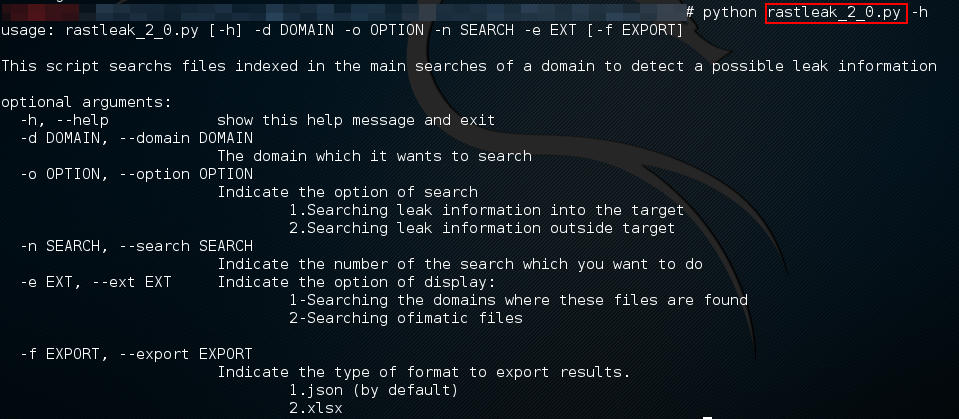

Tras toda esta charleta, vamos a ver como ha quedado RastLeak:

Como se observa, se da la opción de buscar posible fuga de información dentro del target así como fuera del mismo. La funcionalidad de buscar fuera del target, está basada en descubrir documentos indexados en dominios que pertenecen al target introducido, es decir, fuera de sus dominios y subdominios. La incorporación de esta funcionalidad la voy a explicar a través del siguiente ejemplo: Consideramos que un comercial (empleado con acceso a información muy sensible) «exfiltra» documentos clasificados como confidenciales y de uso interno y los vende a a competencia. De tal manera, que dicha competencia almacena estos documentos en un wordpress (por ejemplo) mal configurado permitiendo indexar estos documentos en resultados de los principales buscadores. De esta manera, con esta opción sería posible encontrar dicho documento si contiene el nombre del target, permitiendo extraer los metadatos y consiguiendo tener una «pista» sobre el «insider».

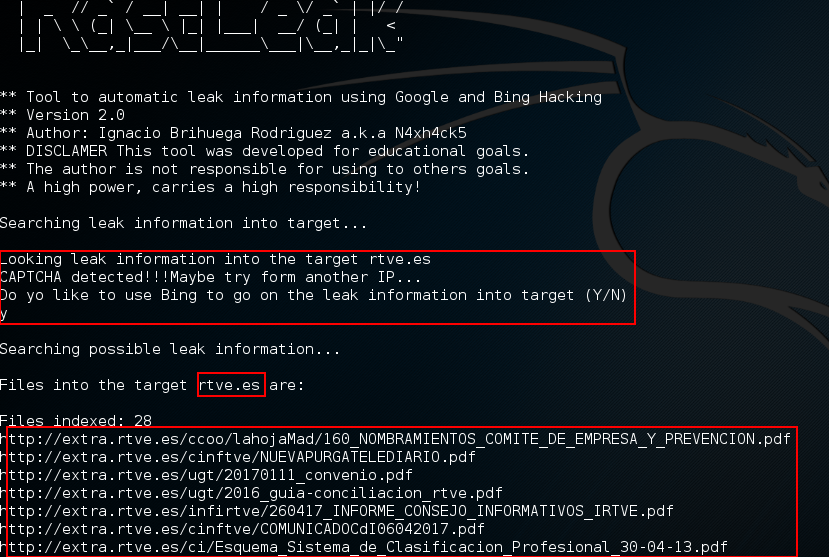

Como se ha comentado, por defecto RastLeak emplea el motor de búsqueda de Google, dando la opción de usar Bing en el caso de que Google identifique un «abuso de funcionalidad» regalándonos el reto del captcha (ya sabéis plata o captcha 😉 )

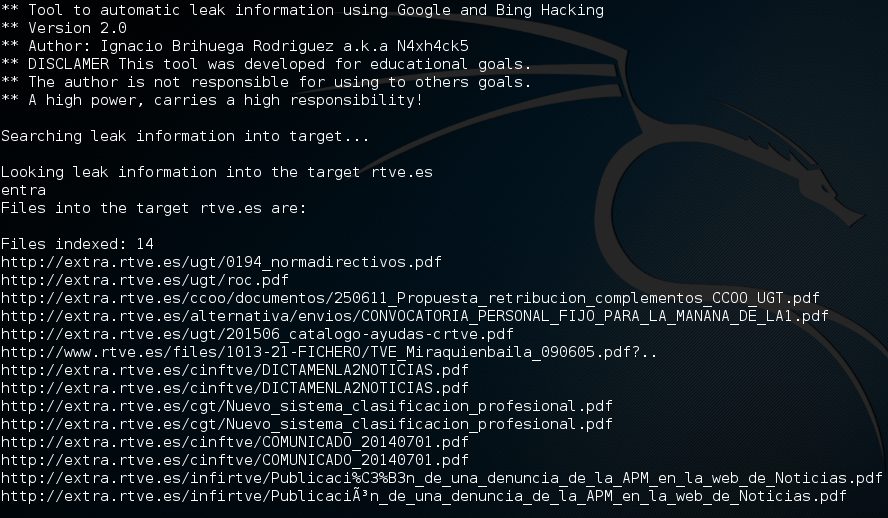

Probando la opción 1:

En el caso del captcha, podemos seguir realizando búsquedas a través de Bing:

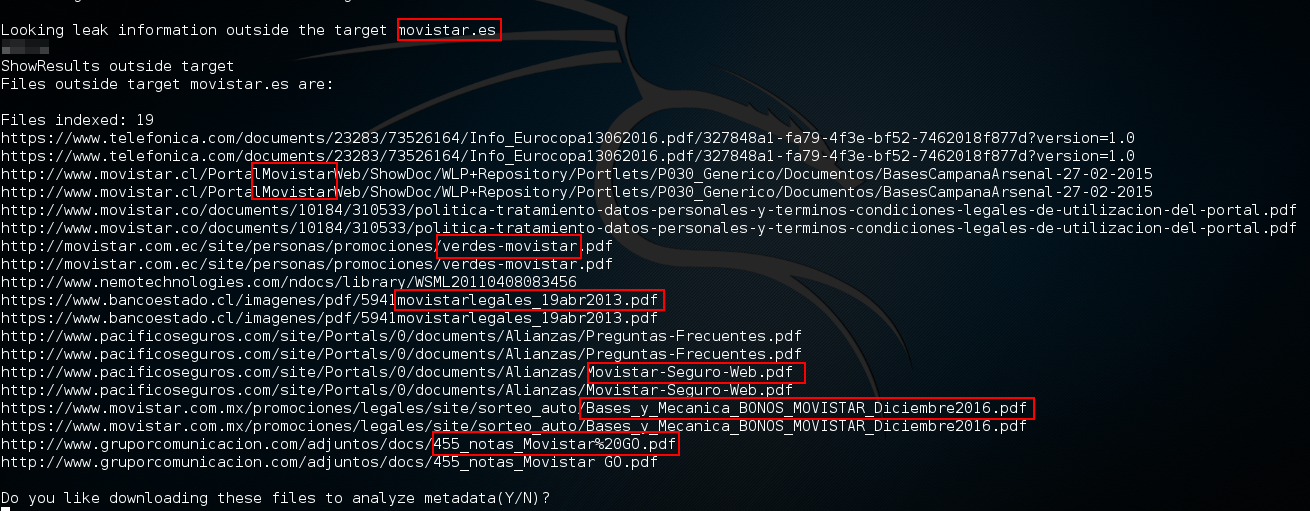

Mientras en la opción 2:

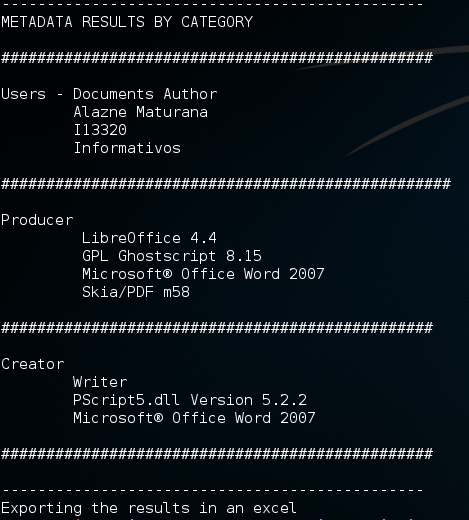

Para ambos casos se pueden descargar los documentos, pudiendo extraer sus metadatos permitiendo exportar el resumen de metadatos por tags en formato json o excel.

Así que esto es todo, espero que os resulté útil.

Como mejoras que realizaré más adelante cuando saqué tiempo, tenía pensado añadir la extracción de metadatos para excel y powerpoint.

Además, esta semana me llamó la atención que realizando una búsqueda de documentos de un dominio, me salieron más resultados en DuckDuckGo y en exalead que en Google y Bing, por lo que a pesar de ser buscadores menos conocidos, también arrojan resultados interesantes. Por lo que me plantearé añadirlos más adelante a Google y Bing 😉

Y recordad: «Un gran poder, conlleva una gran responsabilidad», no seáis malos 😉

Saludos.

N4xh4ck5

Un comentario en «RastLeak II – Una tool para buscarlos a todos, también con Google»

Los comentarios están cerrados.