Buenas!

Desde hace un tiempo he estado descubriendo diferentes herramientas para encontrar información de personas, ya sea a través de Linkedin, o bien a través de las cuentas de correo indexadas en los principales buscadores. Esta información es realmente interesante de cara a un proyecto de ingeniería social, ya sea un phishing o bien un vishing, en este caso, lo centraremos en un phishing. Como habréis podido deducir por el nombre de la entrada, el post de hoy se va a centrar en el proceso previo de reconocimiento y obtención de información de nuestros target’s de cara a la realización de un phishing.

Como todo, este proceso se puede hacer manual (en ocasiones dadas las circunstancias, tocará hacerlo así), sin embargo, todo lo que se puede automatizar bienvenido es.

En primer lugar, nos vamos a enfocar en obtención de información a través de Linkedin. Para ello, contamos con la siguiente tool:

InSpy

github: https://github.com/gojhonny/InSpy

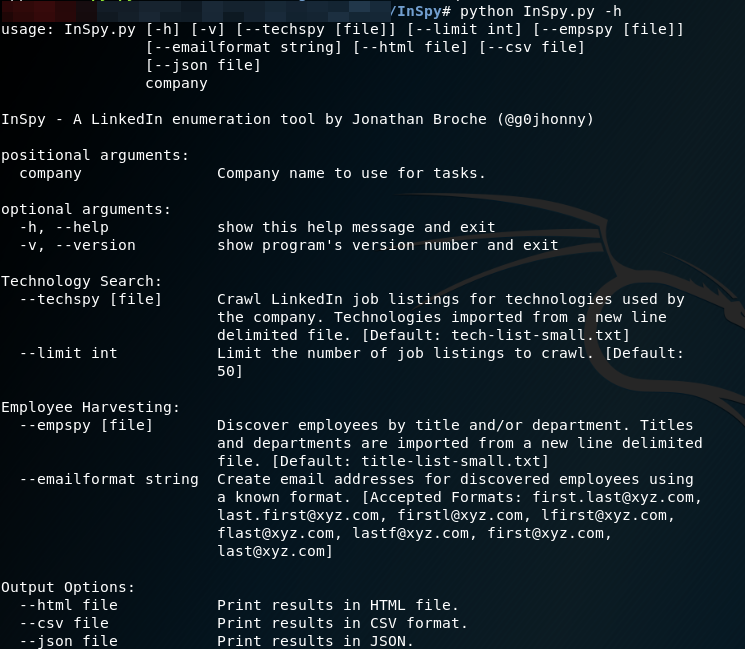

InSpy es una herramienta desarrollado en python basada en la enumeración de perfiles de Linkedin. Tiene dos funcionalidades:

- Techspy: Busca perfiles a través de departamentos de una compañía.

- Empspy: Busca empleados que trabajan en la compañía introducida independientemente del departamento.

Para más información, os recomiendo que visitéis el github del autor y le echéis una ojeada al readme. ¡Acordaos de instalar las dependencias!

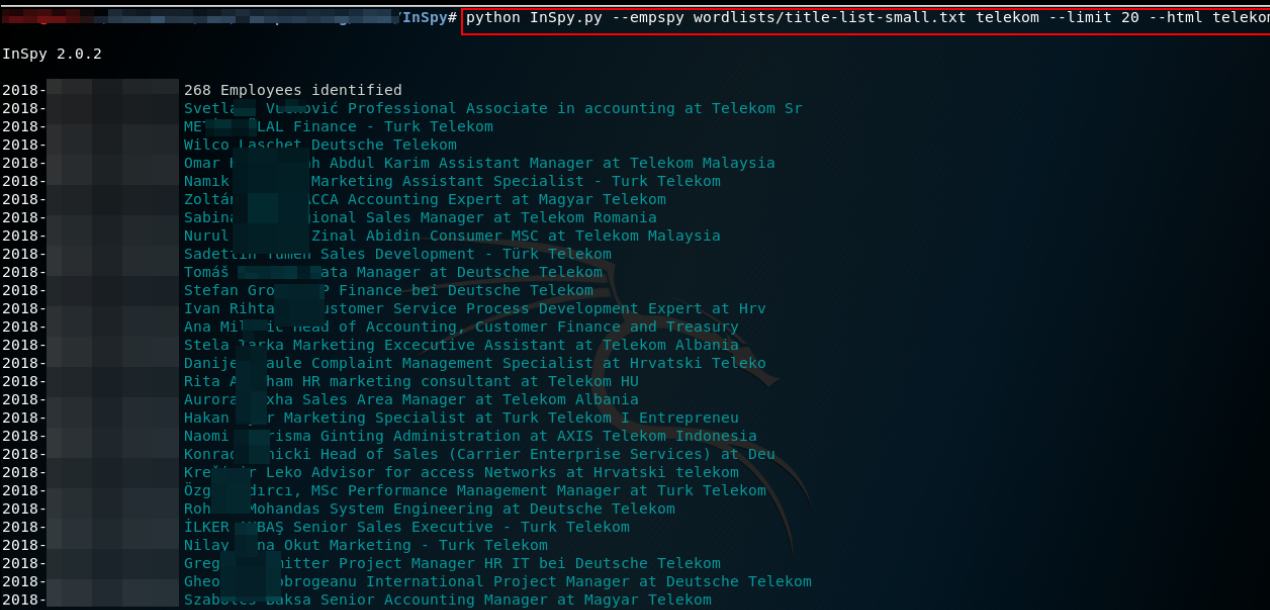

Haciendo una pequeña búsqueda de posibles empleados para el target Telekom (por poner uno) seleccionando la funcionalidad Empspy, se obtienen los siguientes resultados:

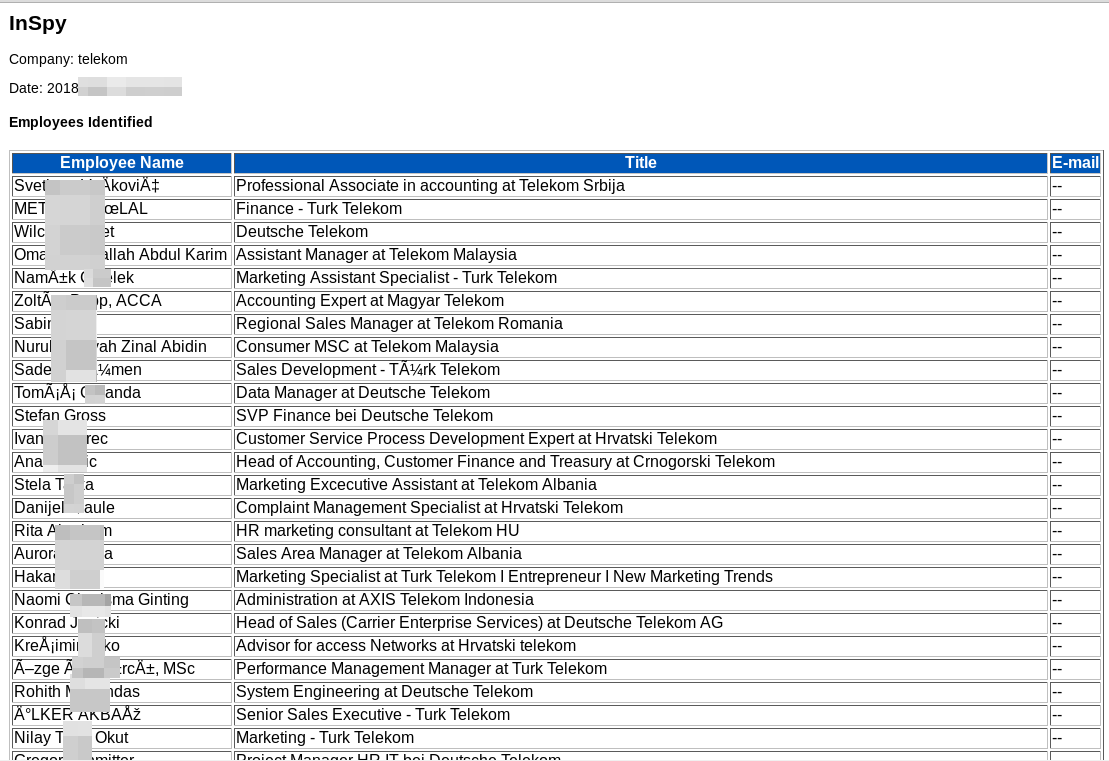

Inspy tiene tres tipos de outputs (JSON, HTML o CSV). En este caso, seleccionando HTML, se tendría la siguiente salida:

También se dispone de la tool linkedin2username, sin embargo, a nivel particular no me acaba de gustar pues al fin y al cabo empleas una cuenta de Linkedin para obtener la info y aunque no he mirado el código, me huele a que realiza una visita a cada perfil encontrado, por lo que queda registrada la visita.

Esta información es muy útil para conocer el puesto del empleado, además de sus nombres y apellidos obviamente, a través de los cuales se podrían generar posibles diccionarios teniendo en cuenta la sintaxis de los correos corporativos (nombre.apellidos, primerletranombreapellido. Para ello, se puede emplear la herramienta «username-anarchy», disponible en el github del autor como ya comenté en este post

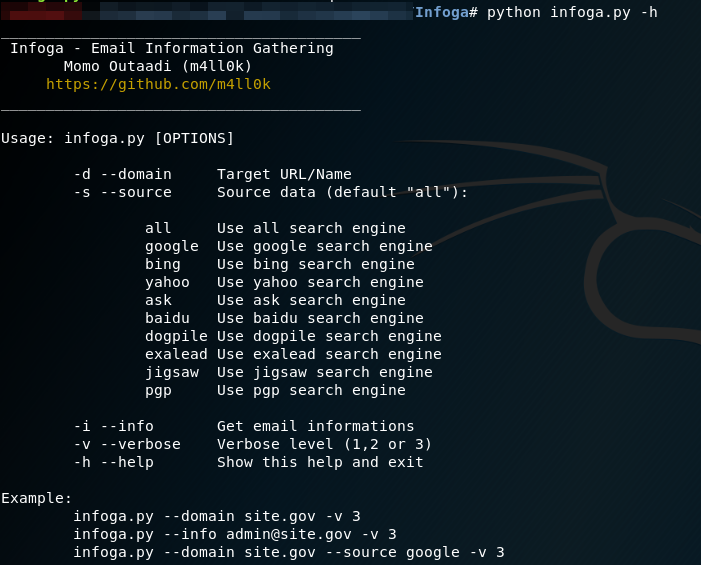

Sin embargo, no hemos obtenido las cuentas de correo que al final es lo que necesitamos para lanzar la campaña de phishing. Para ello, podemos emplear la tool Infoga.

Infoga

Infoga emplea la indexación motores de búsqueda para obtener cuentas de correo. Se encuentra desarrollada en python 2.7. Recordad instalar las dependencias del requirements.txt

Como parámetros se introduce el dominio del target y se puede seleccionar las fuentes que empleé en su búsqueda. Ya sabéis cuántas más se seleccionen más completo será el análisis pero a la vez tardará más, por lo que habrá que ser pacientes.

Lo ideal sería correlar si alguna de estos correos se encuentran en los resultados de la primera tool pues ya tendríamos su correo, su nombre, apellidos e información sobre su puesto de trabajo.

De manera adicional, una vez obtenidos los correos, sería interesante verificar si se encuentran en algún servicio que verifiquen si se encuentran comprometidos como:

- haveibeenpwned? https://haveibeenpwned.com/

- hesidochakeado? https://hesidohackeado.com/

Para ello, buscando en github hay diferentes tools para interactuar con estos servicios a través de las API’s:

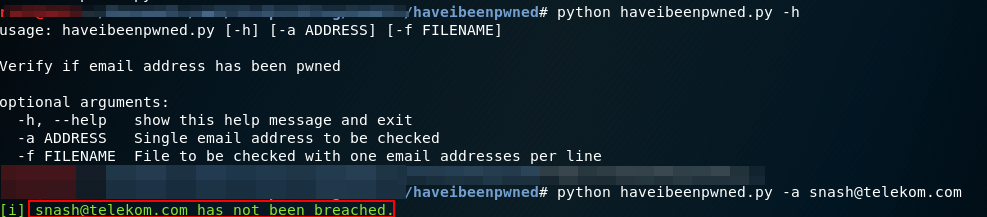

haveibeenpwned

github: https://github.com/houbbit/haveibeenpwned

Tiene como input una cuenta de correo o bien un fichero de texto con múltiples cuentas.

Como PoC, se toma un correo detectado por Infoga:

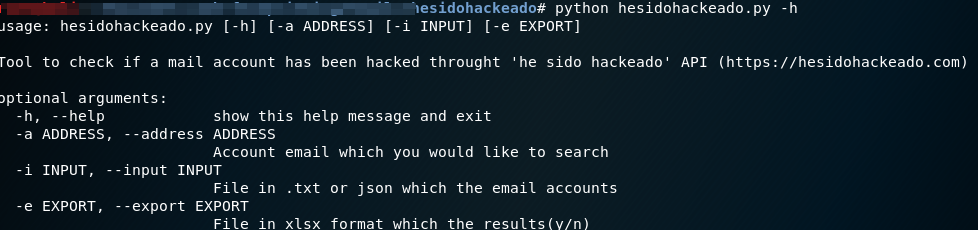

hesidohackeado

Del servicio de hesidohackeado no encontré mucho, por lo que me piqué una pequeña tool en un momento, que si os interesa podéis encontrar aquí.

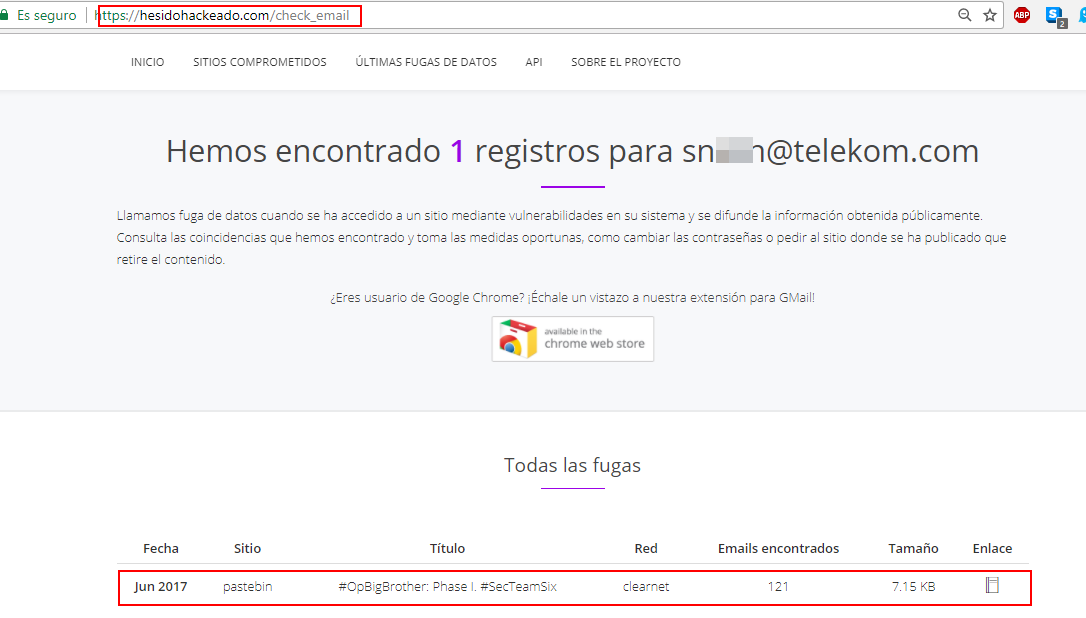

Se toma el mismo correo que se empleó para el servicio de haveibeenhacked:

En este caso, sí tiene un resultado de compromiso para este correo, entonces yendo al servicio e introduciéndolo manualmente, podemos obtener más info y el enlace al leak:

Siempre es recomendable emplear diferentes servicios para complementar resultados.

Por supuesto que existen otros procedimientos y herramientas para replicar este proceso, esto es una idea de uno de ellos. Como en todo proceso relacionado con el hacking, es vital afinar la fase de enumeración y reconocimiento pues es la base para el resto de fases posteriores.

Espero que os haya gustado y especialmente que os pueda resultar útil.

Saludos.

Nos vemos en la próxima entrada o en las CON’s.

N4xh4ck5

«La mejor defensa, es un buen ataque»

Un comentario en «Reconocimiento pasivo en un phishing»

Sabiendo ésto parece buena idea añadir a las redes sociales algún perfil con un correo electrónico «de indicador»: Si el indicador recibe un correo es que alguien estuvo haciendo trabajos de OSINT y debería, al menos, saltar una alerta para revisar todos los correos entrantes similares (Mismo tamaño, adjuntos, IPs, senders, etc.). ¿No?

Los comentarios están cerrados.