Buenas,

Tras los últimos dos meses que han aparecido vulnerabilidades muy importantes en uno de los principales CMS como es Drupal bautizado como «drupalgeddon» en su versión 2.0 y 3.0, pensé en escribir esta entrada para recoger los principales scan de CMS (WordPress, Drupal, Joomla y Moodle) más conocidos. La finalidad es disponer de una «chuleta» a modo de consulta centralizada y no acabar mirando un montón de sitios diferentes.

Si bien es cierto que en el blog disponemos de varios artículos detallados de sobre WordPress o Moodle

WORDPRESS

WordPress es el CMS más popular y empleado para gestión de blogs o similares.

wpscan: La herramienta más completa para analizar cualquier WordPress. Identificación de versión, enumeración de usuarios, plugins o themes, listado de vulnerabilidades publicadas para la versión identificada, así como para los plugins o themes.

NOTA: Si tratáis de lanzar un análisis sobre un subdominio de .wordpress.org dará fallo. En el código dispone de un mecanismo de protección frente a su infraestructura empleando su propia tool. Ante todo muy curioso!

github: https://github.com/wpscanteam/wpscan Versión en Ruby

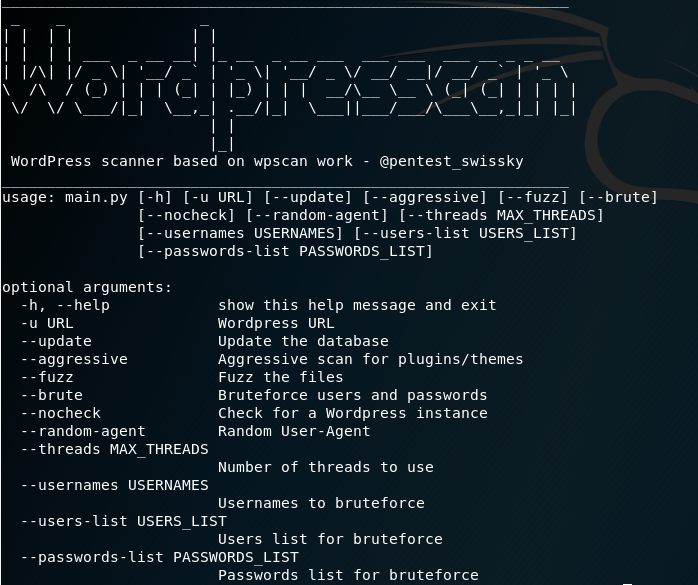

WordPresscan: Versión reescrita en python con la adición de algunas funcionalidades de WPSeku.

github: https://github.com/swisskyrepo/Wordpresscan

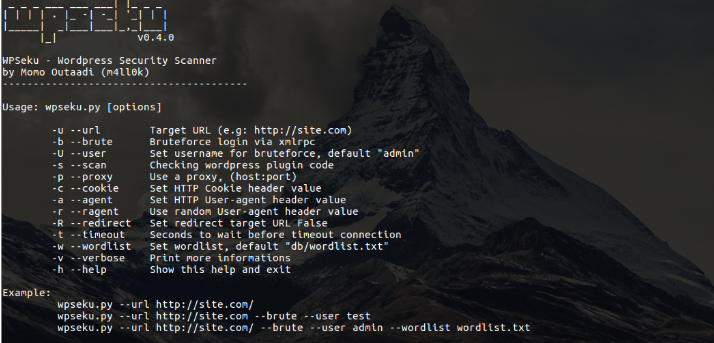

WPSeku: Se define como scanner de wordpress a través de un enfoque de caja negra con el objetivo para analizar instalaciones de wordpress en busca de vulnerabilidades.

github: https://github.com/m4ll0k/WPSeku

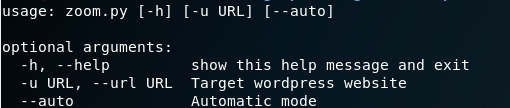

Zoom: Tool en python para scan de wordpress. Muy interesante el modo automático qué lista subdominios de una web e identifica si son WP, obteniendo su versión y listando las vulnerabilidades publicadas para la versión detectada. Quizás la única pega es que no se basa en un análisis muy avanzado con la identificación de wordpress «tuneados». En la parte automática emplea la API no oficial del servicio online «DNSDumpster» para listar subdominios.

gihub: https://github.com/UltimateLabs/Zoom

wordpress-exploit-framework: Framework escrito en ruby basado en módulos para analizar cualquier wordpress así como sus sistemas.

github: https://github.com/rastating/wordpress-exploit-framework

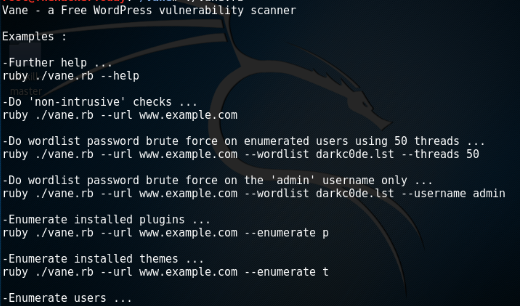

Vane: Viene a ser un fork de wpscan que ha madurado y ha seguido su propio camino.

github: https://github.com/delvelabs/vane

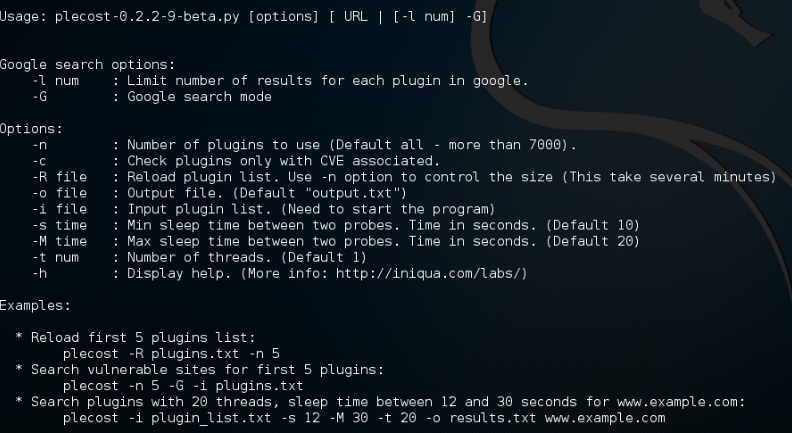

Plescot: Herramienta dedicada a la tarea de fingerprinting de WordPress. Se basa en la enumeración de plugins, tratando de obtener su versión e indicando la última versión del plugin. Se encuentra disponible en github para su descarga (python 3 o superior): https://github.com/iniqua/plecost/tree/python3

Python 2.X: https://code.google.com/archive/p/plecost/downloads

WPHunter: Herramienta desarrollada en PHP que detecta la versión de wordpress y trata de encontrar vulnerabilidades para la versión identificada. También detecta plugins y themes, así como la búsqueda de ficheros de backup, path disclosure y chequear la seguridad de las cabeceras de respuesta.

github: https://github.com/Jamalc0m/wphunter

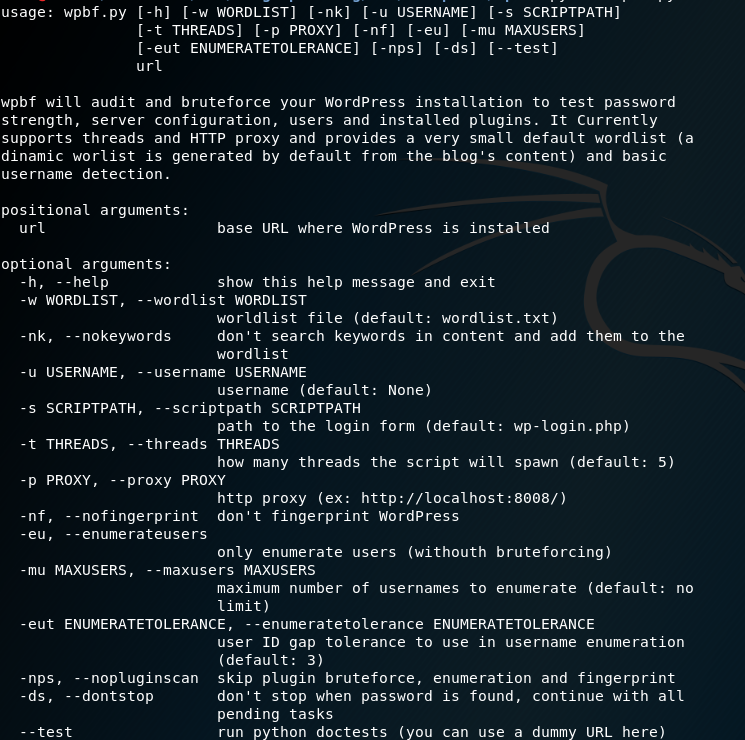

wpbf – WordPress Brute Force: Herramienta desarrollada en python orientada a realizar técnicas de fuerza bruta contra el panel de login de wordpress Más que una tool de scan genérica de wordpress se enfoca en la seguridad de las contraseñas.

En primer lugar, enumera usuarios a través de las diferentes técnicas que existen en wordpress para posteriormente realizar fuerza bruta. Si logra encontrar resultados positivos no probará para otros usuarios. También incluye enumeración de plugins.

github: https://github.com/atarantini/wpbf

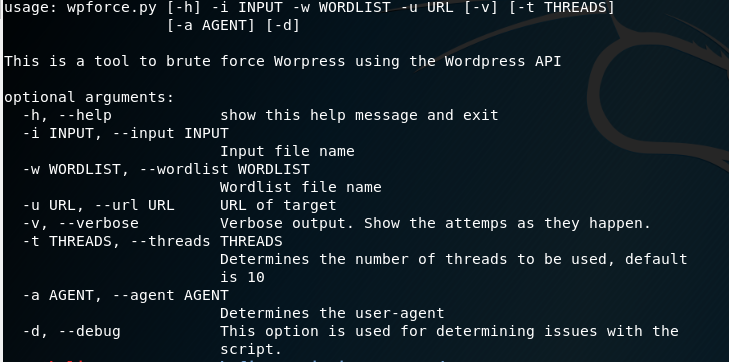

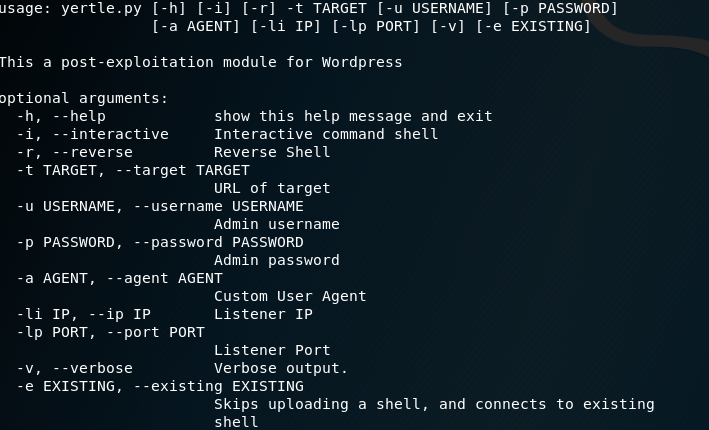

WPForce – WordPress Attack Suite: Suite desarrollada en python de tools de ataque para wordpress. Actualmente, contiene dos scripts: WPForce para realizar técnicas de fuerza bruta a través de la API, y Yertle que una vez encontradas las credenciales de administrador, sube una shell.

github: https://github.com/n00py/WPForce

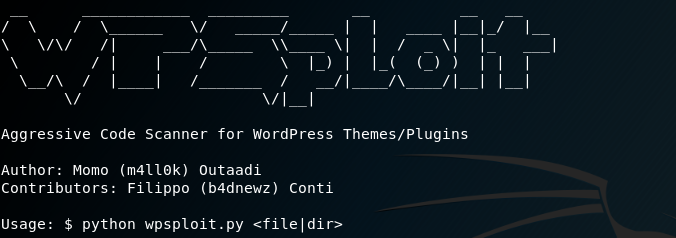

WPSploit – WordPress Plugin Code Scanner: Herramienta desarrollada en python para analizar a nivel de código plugins de wordpress.

github: https://github.com/m4ll0k/WPSploit

WordPress-XMLRPC-Brute-Force-Exploit: Tool desarrollada en python que a diferencia de las anteriores está orientada a realizar técnicas de fuerza bruta contra la API aprovechando que se encuentra accesible el fichero XMLRPC.

github: https://github.com/1N3/Wordpress-XMLRPC-Brute-Force-Exploit.git

DRUPAL

Otro de los CMS más populares y recientemente más «tentador» tras las vulnerabilidad críticas conocidas como Drupalgeddon.

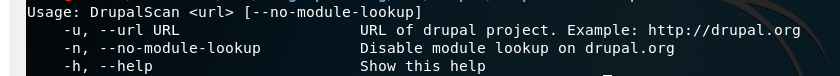

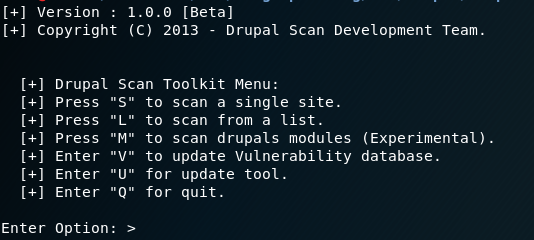

DrupalScan: Herramienta desarrollada en ruby que trata de obtener la versión de Drupal y listar los módulos.

github: https://github.com/rverton/DrupalScan

Drupscan: Herramienta desarrollada en python que realiza un escaneo a una web que tenga Drupal.

github: https://github.com/tibillys/drupscan

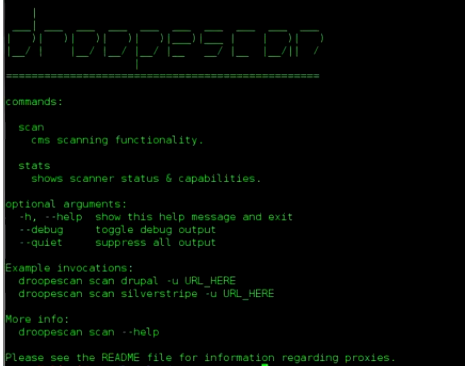

Droopescan: Herramienta desarrollada en python para analizar la seguridad de diferentes CMS. Actualmente tiene soporte para Drupal, SilverStripe o WordPress, así como parcialmente para Moodle y Joomla.

github: https://github.com/droope/droopescan

A continuación, se facilitan algunos enlaces de github con los exploits y PoC de Drupalgeddon 2 y 3:

https://github.com/dreadlocked/Drupalgeddon2

https://github.com/rithchard/Drupalgeddon3

https://github.com/a2u/CVE-2018-7600

JOOMLA

Otro CMS muy popular similar a drupal y wordpress.

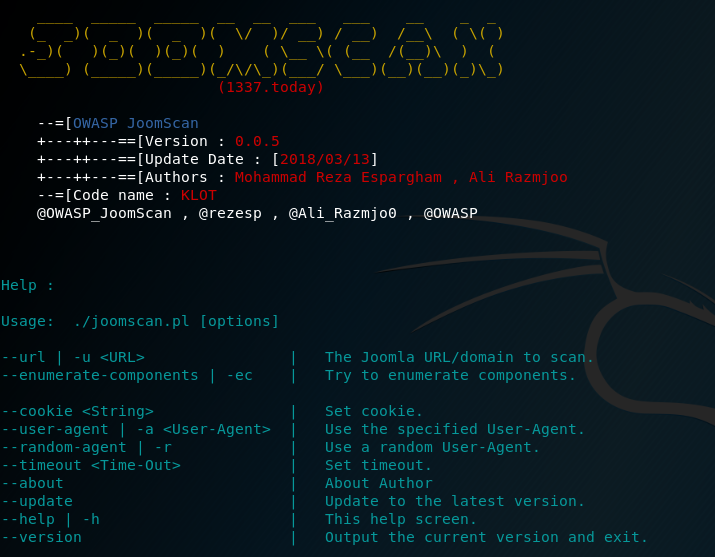

Joomscan: Herramienta desarrollada en perl que detecta y analiza vulnerabilidades en Joomla.

https://github.com/rezasp/joomscan

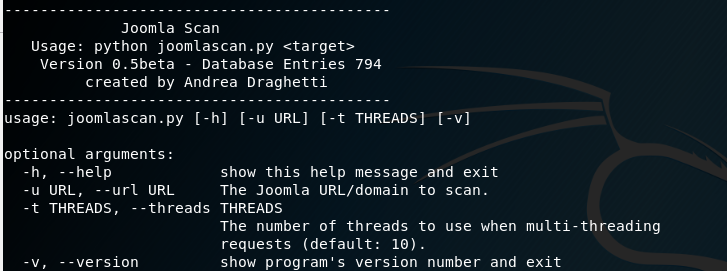

Joomlascan: Herramienta desarrollada en python que busca módulos, ficheros por defecto, componentes sin protección, index of,… de una Joomla.

github: https://github.com/drego85/JoomlaScan

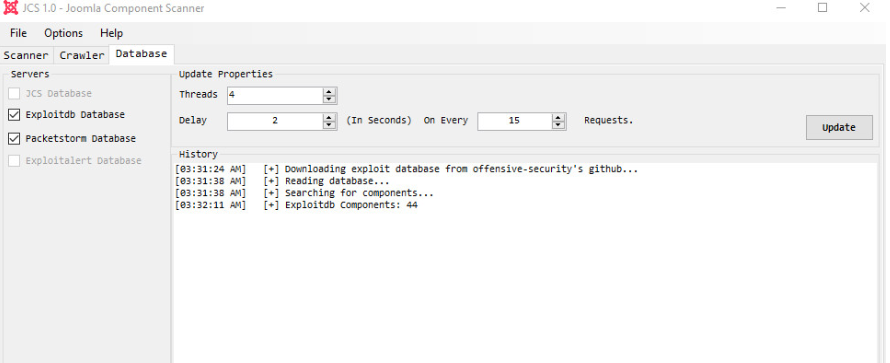

JCS: Escaner de vulnerabilidades para Joomla que ayuda a identificar las últimas vulnerabilidades y exploits. Dispone de una interfaz gráfica y tiene soporte para ExploitDB y packetstorm.

github: https://github.com/TheM4hd1/JCS

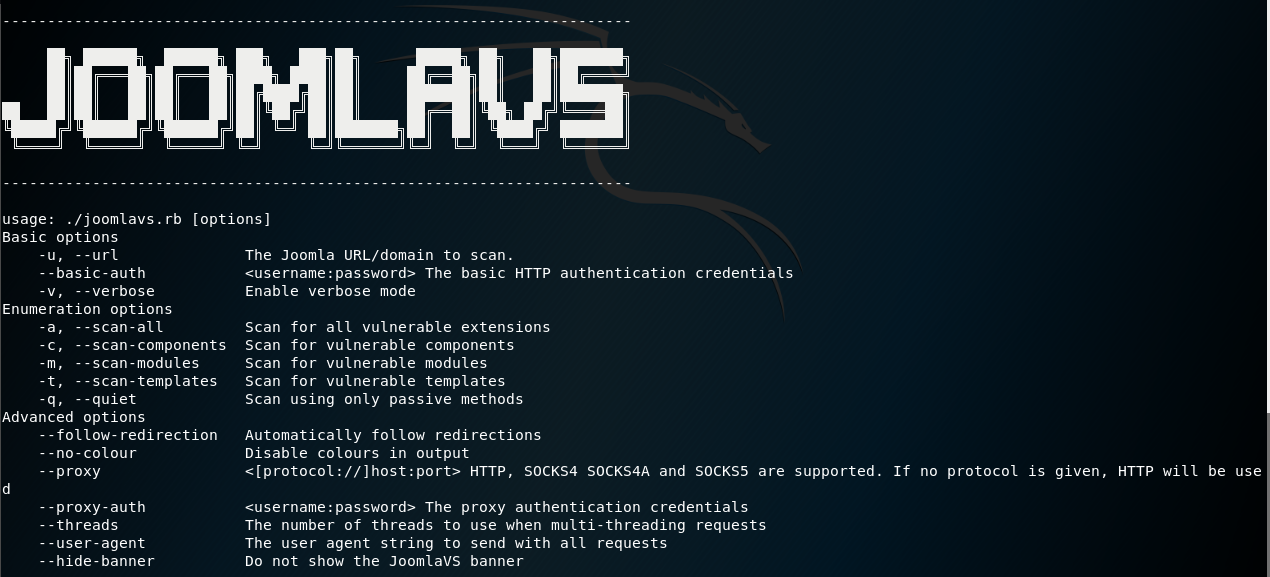

Joomlavs: Herramienta desarrollada en ruby que analiza vulnerabilidades de Joomla desde un enfoque de caja negra.

github: https://github.com/rastating/joomlavs.git

OWASP Joomla! vulnerability Scanner: Herramienta desarrollada en Perl para analizar Joomla.

github: https://github.com/PentestBox/OWASP-Joomla-Vulnerability-Scanner

MOODLE

El principal CMS especializado en plataformas virtuales empleado por universidades o centros de estudio para ofrecer cursos online.

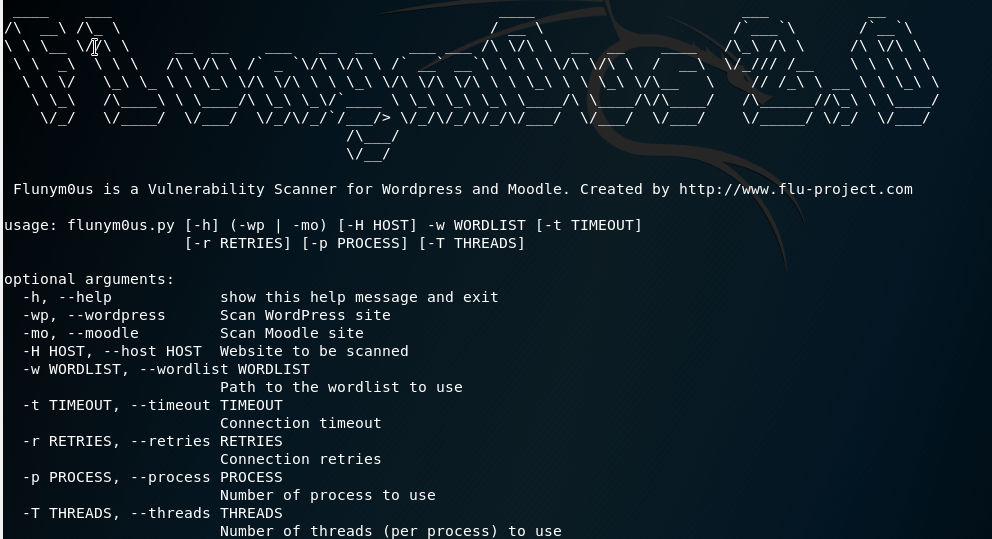

Flunym0us: Herramienta desarrollada en python por los compañeros de Flu Project para analizar Moodle y wordpress. En el caso de Moodle se orienta más a la enumeración de plugins.

github: https://github.com/fluproject/flunym0us

Mooscan: Herramienta desarrollada en python. Mooscan descarga una copia de GIT de Moodle y plugins con objeto de emplearlo para determinar la versión del Moodle analizado, detectar ficheros que están públicos, realizar técnicas de fuerza bruta e identificar los plugins analizados y su versión.

github: https://github.com/vortexau/mooscan

GENÉRICOS

Tools que tienen soporte para los principales CMS.

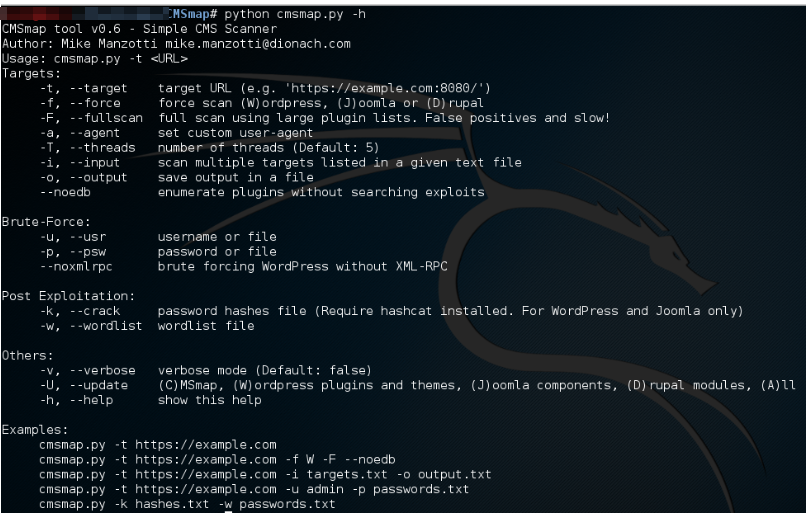

CMSmap

Tool del estilo de wpscan pero con soporte para Drupal, WordPress y Joomla. Además, incorpora fuerza bruta de directorios o ficheros por defecto, así como la funcionalidad de subir una shell si se encuentran usuario válido en el proceso de fuerza bruta tras la enumeración de usuarios.

github: https://github.com/Dionach/CMSmap

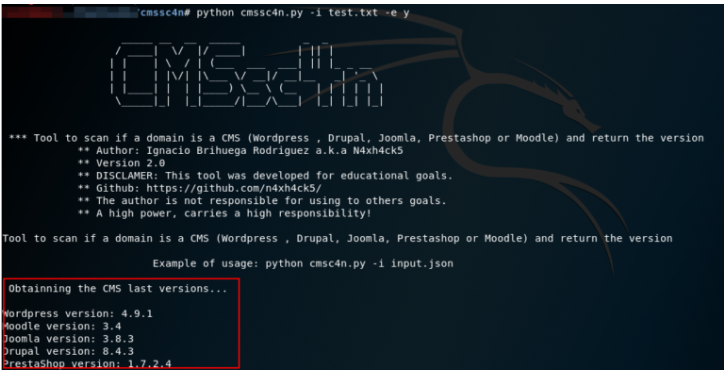

CMSsc4n

Tool para identificar si un dominio es un CMS: WordPress, Moodle, Joomla, Drupal o Prestashop. En caso de serlo, trata de identificar la versión indicando si se trata actualizada, o por el contrario está desactualizada.

github: https://github.com/n4xh4ck5/CMSsc4n

Al final hay bastantes herramientas y como en todo, dónde no llega una, puede que otra sí. Además, algunas de ellas tiene soporte para más de un CMS como wpscan o droopescan. Es recomendable conocer las opciones que se tienen y emplear las que nos resulten más cómodas, potentes y usables. Es muy posible que me haya dejado alguna, así que os ánimo a que la pongáis en los comentarios junto a su github.

Soy consciente que hay muchísimos más CMS como Magento, PrestaShop, Atutor o NibbleBlog entre muchos otros, pero desde mi punto de vista lo más populares y empleados son los vistos en la entrada.

Desde aquí dar mil gracias a todas aquellas personas que invierten parte de su tiempo para desarrollar herramientas, que podrán estar mejor o peor (para gustos los colores), pero que publican entre los diferentes repositorios y colaboran en la comunidad «hacker«.

Nos vemos en la siguiente entrada o CON 😉

«La mejor defensa, es un buen ataque»

N4xh4ck5