Hace mucho tiempo, en una galaxia lejana, muy lejana…

Episodio 1

En el departamento de TI del centro de procesamiento de datos del Imperio situado en algún lugar de Coruscant:

–“Señor, el sistema de monitorización ha lanzado una alerta tras detectar varias conexiones salientes desde la subred de servidores internos a IPs externas que no forman parte de la red Imperial.”

–“¿Lo ha verificado en los logs del firewall?”

–“Si Señor, desde la IP 10.35.5.54 se han realizado 4 conexiones contra IPs no identificadas.”

–“5.54… ¿No se trata de un equipo de Ingeniería?”

–“Si Señor, lo he comprobado y se trata del Workstation de Ed Dillinger.”

–“Dillinger, dice.” — Un sudor frio cae por el rostro del Capitán — “¿No es uno de los jefes de proyecto?”

–“En efecto, Señor. Ed es el jefe del proyecto de la nueva Estrella de la Muerte.”

–“¡Contacte inmediatamente con el señor Dillinger y ordénele que apague el equipo!”

–“Señor, antes de apagar el equipo, deberíamos realizar un volcado de la memoria RAM para poder analizarla en busca de pistas que nos puedan indicar si el equipo ha sido comprometido.”

–“¿Cómo se llama, recluta?”

–“Flynn, Señor, Kevin Flynn.”

–“Muy bien Flynn. ¡Salga corriendo ahora mismo y ocúpese personalmente de recolectar la información necesaria y aislar el equipo! ¡Quiero un informe preliminar en 6 horas!”

Kevin era un joven informático perteneciente al equipo técnico del Centro Imperial de Operaciones de Networking y Seguridad, apasionado de los videojuegos y gran aficionado al motociclismo. La suma de estas dos aficiones le había llevado a desarrollar un videojuego en el que unas motocicletas de luz muy molonas competían en carreras de supervivencia, el cual se había convertido en un referente de la scene indie.

Tras pasar por su taquilla y coger todo el arsenal necesario para la misión, Kevin se dirigió a la zona de dársenas en la que se encontraba su joya más preciada: La nave que todo informático desearía pilotar… ¡El Eagle5! (A ver, que estamos hablando de un informático, ¿acaso pensabas que iba a poder pagar una réplica del Halcón Milenario?).

Calentó motores y al ritmo de “Highway to Hell” puso rumbo a Endor.

Minutos después en algún lugar del espacio profundo…

–“Lord Vader, tiene una llamada del Capitán Smith del centro de procesamiento de datos de Coruscant.”

–“Sssshh… Ugghh… Redirija la llamada a la sala de videoconferencia del puente de mando.”

“Conexión establecida”

–“Lord Vader, hemos detectado una serie de conexiones salientes no autorizadas desde uno de los equipos del departamento de ingeniería.”

–“¿De qué equipo se trata?”

–“Señor, los registros apuntan al equipo del señor Dillinger. Dada la importancia del proyecto en el que trabaja actualmente, he pensado que debía informarle a usted antes de informar al Emperador.”

–“Ssssshhh… Ugggghh. ¡Estos no son los droides que buscáis!”

–“¿Cómo dice?”

–“Ejem. Ssssshhh… Ugggghh. Usted no va a informar al Emperador. Tratará este asunto de forma confidencial y me informará de cualquier avance. ¿Cuál es la situación actual?”

–“Señor, uno de nuestros analistas está ya trabajando en el caso.”

–“Téngame informado en todo momento. Espero que no me falle por última vez…”

“Conexión finalizada”

–“(Si ya dije yo… Qué perra que tiene el emperador con las Estrellas de la Muerte… Si es que no gano para disgustos. Ssssshhh… Ugggghh)”

Planeta Endor – Edificio Hoth, Departamento de Ingeniería

–“Señor Dillinger, soy Kevin Flynn del departamento de IT. Hemos detectado una posible brecha de seguridad y su equipo parece estar implicado.”

–“¿Has dicho informático?… Mira, ya que estás aquí, tengo esta tabla Excel para controlar mis acciones y no consigo que la columna…”

–“Señor, por orden del Capitán Smith, debo tomar el control de su equipo para poder realizar un análisis forense del estado del mismo.”

–“Pero no rompas nada, que cada vez que venís…”

Nuestro amigo Kevin trató de relajarse imaginando a Dillinger siendo engullido y digerido por un Sarlacc y se puso manos a la obra:

–“La simple ejecución de un programa de volcado de memoria RAM podría hacer que alguna prueba que existiese en este momento en la memoria se perdiera, pero toda información que pueda obtener ahora será de vital importancia para la investigación. En la memoria se encuentran entre otros: Procesos, Conexiones de red establecidas, Ficheros abiertos, Parámetros de configuración, Claves de cifrado (importantísimo si el equipo tuviese activado BitLocker o estuviese afectado por algún tipo de Ransomware) o Fileless malware.”

|

|

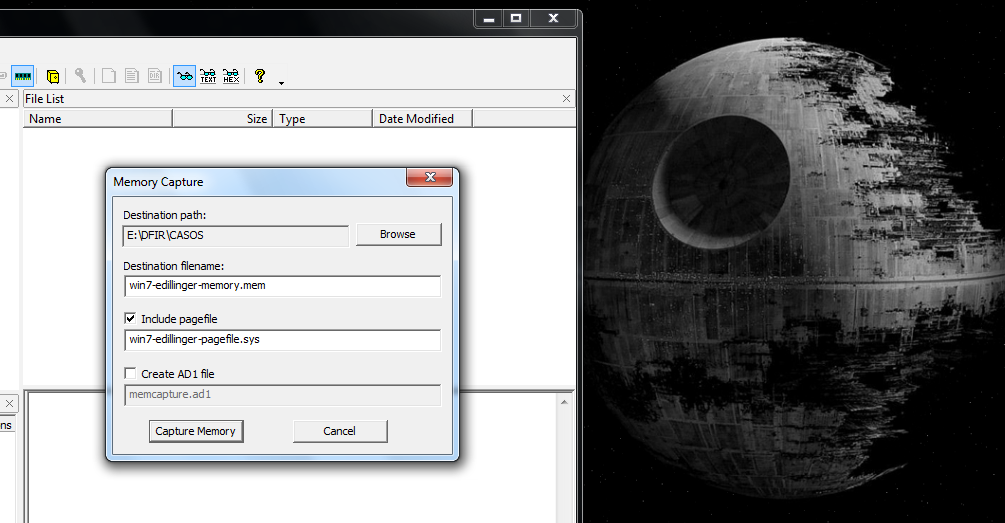

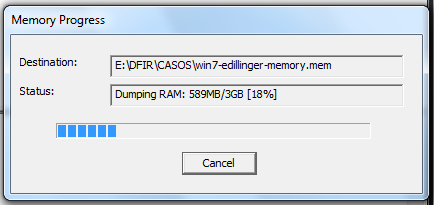

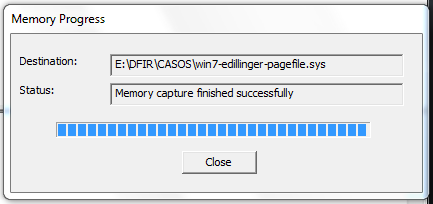

“Menos mal que siempre llevo encima mi USB de batalla con herramientas portables para la extracción de evidencias. Lo primero de todo, ejecutaré la herramienta FTK Imager Lite con la que realizaré un volcado de la memoria RAM y del no menos importante fichero de paginación y los almacenaré en el pendrive para comenzar con el análisis mientras dure el proceso de creación de la imagen del disco duro del equipo.” |

–“Por si fallase la ejecución de FTK Imager Lite, como plan B cuento con la herramienta DumpIT que además de ser muy poco intrusiva, su ejecución mediante línea de comandos me permite integrarla en scripts para tareas programadas o remotas.”

–“Sin tocar ninguno de los programas que Dillinger tenía en ejecución, voy a ejecutar como administrador local la herramienta FTK Imager Lite. Selecciono la opción ‘Memory Capture’, incluyo el fichero de paginación porque toda fuente de información es poca y a cruzar los dedos para que la captura se realice correctamente sobre el pendrive…”

–“A juzgar por el fondo de escritorio, Dillinger no mantiene muy en secreto el proyecto en el que se encuentra trabajando. Me pregunto si existirá alguien que no lo sepa todavía… Lleva el tío un cartel que dice ‘Keep Calm and Target Me’.”

–“Un café no me vendrá mal mientras espero a que la imagen finalice.”

En el piso en el que se encuentra el departamento de ingeniería hay un pequeño office en el que una máquina de café, de esos que resucitan a un Rancor, sirve de punto de encuentro para todo el departamento. Tras servirse uno de esos brebajes, Kevin no puede dejar de escuchar a dos compañeras de Dillinger charlando sobre una serie de correos extraños que habían recibido. Al notar su presencia, cambian de conversación y una de ellas se dirige a Kevin y le lanza la pregunta del millón:

— “¿Estáis haciendo algo?”

— “Tengo la mala costumbre de hacer cosas todos los días…” — Responde Kevin con cierto tomo sarcástico

— “Algo estáis haciendo porque estos últimos días los equipos van muy lentos y nos lanzan mensajes de error cada dos por tres” — Responde su compañera con un gesto de “a mí no me engañas”

Viendo que la conversación puede terminar peor que una partida de ajedrez holográfico contra un Wookie, Kevin añade dos equipos a su lista de tareas sobre los que repetir los pasos dados en el equipo de Dillinger para poder sumarlos al caso.

–“Creo que la cosa va a ir para largo y la máquina de café y yo nos vamos a tener que volver a ver en más de una ocasión” — A lo que el estómago de Kevin no parece responder con mucho entusiasmo.

De vuelta en el equipo de Dillinger, Kevin comprueba que el volcado ha finalizado correctamente y que cuenta con los ficheros correspondientes.

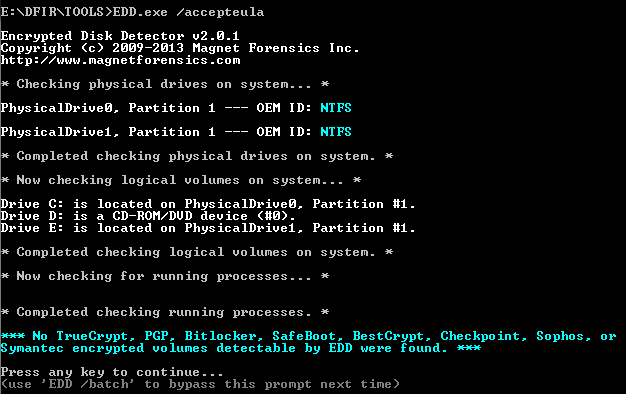

–“Como siempre, antes de apagar el equipo, comprobaré si el equipo contiene volúmenes de disco o carpetas encriptadas. Para ello haré uso de la herramienta Encrypted Disk Detector que no falta en mi pendrive. Se trata de una aplicación portable cuyo único requisito es el de ser ejecutada desde un intérprete de comandos con privilegios de administrador. En caso de que el equipo cuente con algún volumen encriptado, tendré que valorar realizar una imagen lógica del disco con el sistema en marcha ya que, de lo contrario, una vez apagado el equipo, podría perder el acceso a dicha información y no quiero ser yo quién sea devorado por un Sarlacc o peor aún, acabar como sirviente de la familia Hutt.”

La ejecución del comando ‘EDD.exe /accepteula’ confirma que el equipo no cuenta con volúmenes encriptados, por lo que Kevin decide apagar el equipo para realizar una imagen del disco con la que poder trabajar en su análisis.

–“Todavía no puedo cantar victoria, pero de momento Sarlacc 0 – Flynn 1” – Se anima Kevin pensando en la noche que le espera…

–“De cara a realizar la imagen del disco duro del equipo con garantías y sobre todo sin riesgo de alterar ninguna prueba, utilizaré mi equipo “Write Blocker” que conseguí hace unos meses en una subasta que tuvo lugar en el BargainHunter, un antro en el que cazarecompensas de la peor calaña se dan cita cada último viernes de mes. Por suerte para mí, no muchos informáticos conocen este lugar y eso me ha permitido conseguir unas cuantas “joyas” tecnológicas que de otra manera me hubiera sido imposible adquirir. Eso sí, siempre intentando no llamar la atención de algún Kel Doriano o incluso algún Jawa para salir de una pieza y conservar todos mis artilugios.”

Una vez apagado y desmontado el equipo del señor Dillinger, Kevin conectó el disco duro a la unidad UltraDock y ésta última a su equipo portátil al que el dispositivo presentó un nuevo disco en modo sólo lectura.

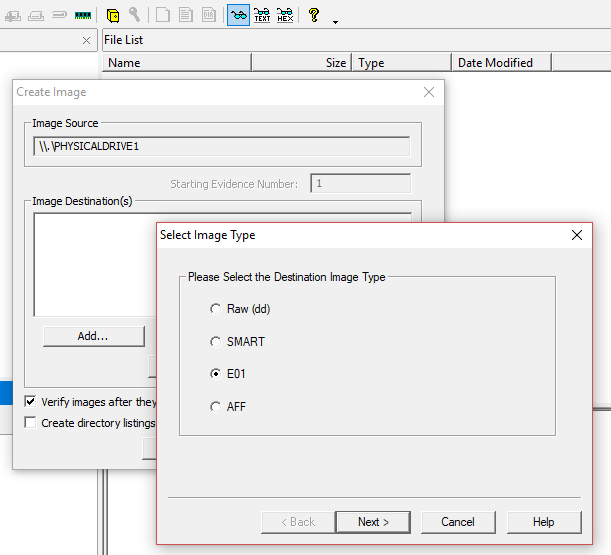

–“Para crear la imagen del disco duro del equipo de Dillinger utilizaré la versión completa de la herramienta FTK Imager que llevo en mi portátil DFIR. Otra de las “joyas” que conseguí en el BargainHunter. Un equipo totalmente rugerizado que, según el Kaminoano al que se lo compré, lo habían recuperado intacto de un AT-AT destruido por los rebeldes en el asedio a la Base Rebelde del planeta Hoth.“

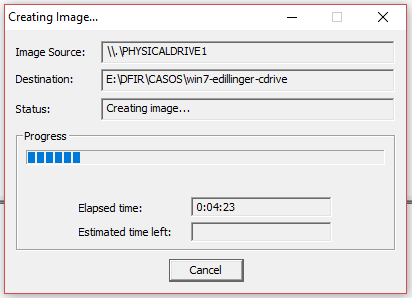

–“Tras seleccionar la opción “Create Disk Image”, seguido del disco presentado al equipo como origen, selecciono E01 como formato para la imagen por su alto grado de compatibilidad y ventajas frente a una imagen RAW.”

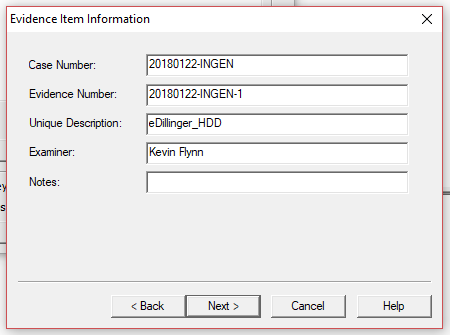

–“Después introduzco los identificadores correspondientes al caso para su posterior control y seguimiento en los registros de la cadena de custodia”

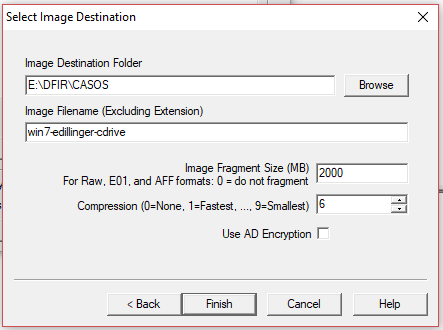

–“Indico la ruta destino para la imagen, especifico que cree fragmentos de un tamaño máximo de 2GB y finalmente aplico un nivel intermedio de compresión. ¿Qué puede salir mal?”

La ventana de progreso recuerda a Kevin que hace demasiado rato que no le da cafeína al cuerpo así que aprovecha el rato para acercarse de nuevo a la máquina de café y contemplar las vistas que se pueden ver desde la imponente cristalera de la sala.

Cae la tarde y la luna de Endor se deja ver por el horizonte. Demasiado para alguien como él, acostumbrado a pasar el día encerrado en su agujero rodeado de pantallas, equipos, cables y absorbido por el zumbido sordo que producen los equipos que se encuentran dentro de la sala de servidores.

–“Hora de volver a la realidad…– Piensa Kevin

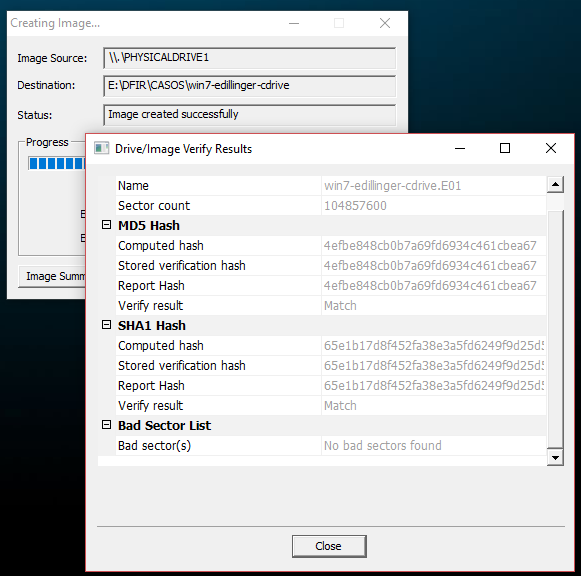

Al volver, Kevin comprueba que la imagen se ha realizado correctamente y se da cuenta de que la jornada de trabajo de la gente de ingeniería hace rato que ha terminado. Dado que lo escuchado a las compañeras de equipo de Dillinger le ha parecido sospechoso, teniendo en cuenta sobre todo que trabajan en el mismo proyecto y comparten muchos de los recursos asignados, Kevin decide repetir el proceso realizado hasta el momento en los equipos de Jean Grey y Emma Frost.

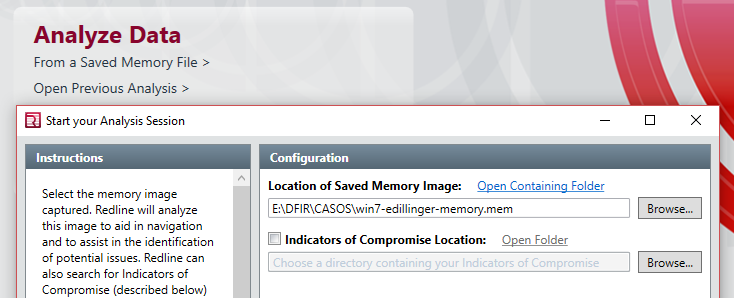

–“Mientras se realizan las imágenes tanto de la memoria como de los discos de las compañeras de Dillinger, aprovecharé el tiempo para llevar a cabo un primer análisis de la captura de memoria del equipo de Dillinger. Para ello, voy a utilizar la herramienta Redline que me permitirá revisar algunos indicadores antes de realizar un análisis más en profundidad una vez haya vuelto a mi agujero.”

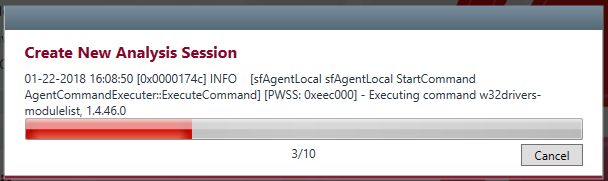

–“Seleccionando “Analyze Data/From a Saved Memory File”, Redline me permite cargar la imagen de memoria tomada mediante FTK Imager Lite para lanzar un análisis de la misma. Se trata de un proceso largo, pero si puedo volver con algo más de información, habrá merecido la pena…”

Una hora más tarde…

–“¡Por fin he terminado con los equipos de Grey y Frost! Espero que el proceso de Redline no haya fallado.”

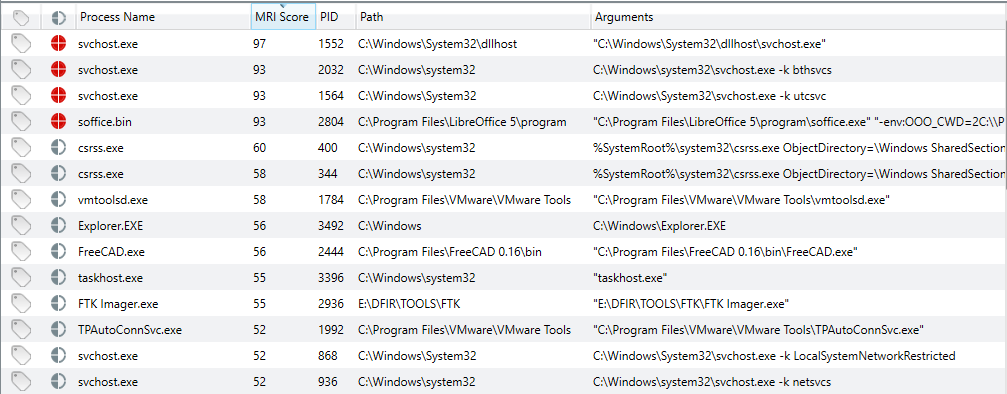

–“¡Parece que todo ha ido bien! Menos mal que conservo una versión algo antigua de Redline en la que todavía se incluía en los análisis el score MRI (Malware Risk Index). Como una vez me dijo un gran analista del escuadrón Minion llamado Marcos, que conocí hace tiempo, “El trabajo duro no lo hacen las herramientas. Las herramientas lo facilitan, pero el verdadero trabajo lo hacen los analistas”. En este caso, MRI es una de esas cosas que ayudan al analista. No te hace el trabajo, pero de forma rápida te puede dar algunas pistas válidas (entre varios falsos positivos).”

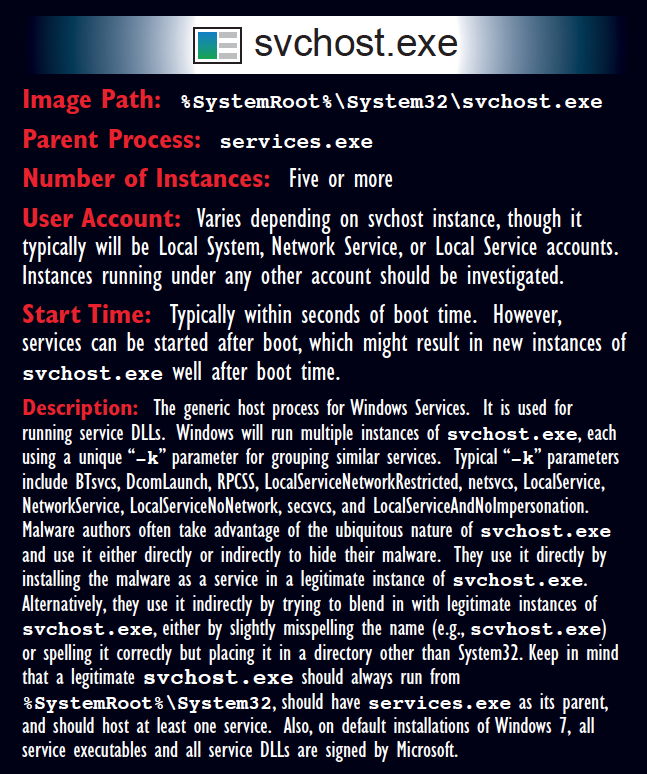

–“Veo mucho svchost.exe con valores MRI altos. Tengo la vista ya cansada, pero creo que no veo ningún scvhost o csvhost, ni svchostd… Sin embargo, veo lo que parece ser un falso positivo. El ejecutable soffice.bin es parte de la suite LibreOffice y parece que tanto su path como argumentos de lanzamiento son correctos. Espera, hablando de paths, el path del primer svchost.exe no me cuadra. Voy a por mí chuleta ‘Know Normal…Find Evil’”

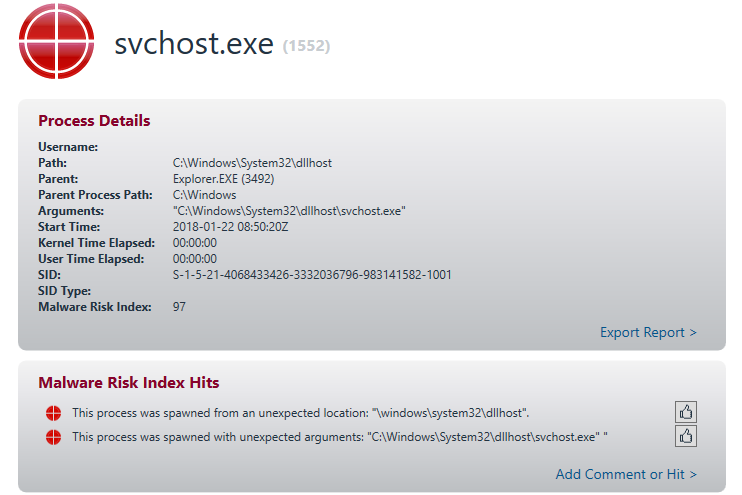

–“Está claro que el path C:\Windows\System32\dllhost no es el correcto para el proceso svchost.exe. Además, como indica la chuleta, el proceso siempre va acompañado de un parámetro precedido por el argumento -k y este proceso no cuenta con ningún argumento.”

Viendo el detalle de la puntuación MRI, Kevin se fija en que el proceso padre de este svchost.exe tampoco coincide con lo esperado, ya que según la chuleta éste debería ser services.exe.

–“Es tarde y tengo que volver a la base, pero creo que tengo una pista con la que empezar a trabajar. Empiezo a temer que esa conexión detectada por el sistema de monitorización no se trataba de ningún falso positivo…”

De vuelta al centro de procesamiento de datos, Kevin, siguiendo la dieta “on the road” de todo buen informático, paró en el área de servicio “El Tauntaun pisador” para engullir uno de esos exquisitos bocadillos “Mixto de Ibérico” (sí, aquí también existen y tienen de Ibérico lo mismo que el que te comiste ayer) acompañado de una bebida azucarada que mantendría vivo a un Tauntaun en las gélidas tierras de Hoth durante todo un invierno.

Tras la parada, Kevin y su Eagle5 tomaron rumbo a la base donde el Capitán Smith esperaba ansiosamente noticias sobre el incidente deseando que realmente se tratara de una falsa alarma.

–“Señor, he obtenido imágenes de los equipos de los tres ingenieros que actualmente se encuentran trabajando en el proyecto de la Estrella de la Muerte. En un primer vistazo, he detectado un ejecutable sospechoso en el equipo del señor Dillinger, pero debo analizar en profundidad la información obtenida antes de poder hacer ninguna afirmación.”

–“Señor Flynn, tiene usted 48 horas para concluir la investigación y preparar un informe que deberá presentar usted mismo a Lord Vader. “– Lo que Kevin, por alguna razón, interpretó como una sutil forma de decirle que él se disponía a embarcar en el Destructor Estelar cuyo destino fuese el más alejado de Vader posible –“No olvide que dicho informe debería dar respuesta a las siguientes cuestiones:”

-

¿Se ha producido una brecha en la seguridad?

- ¿Qué sistemas han sido comprometidos?

- ¿Qué información ha sido obtenida?

- ¿Cómo han conseguido acceder a la red interna?

- ¿Ha sido un usuario el causante de la brecha?

- ¿Qué medidas deberíamos tomar?

¿Será capaz Kevin de responder a las cuestiones planteadas por el Capitán Smith?

Continuará…

Colaborador: Mikeltxus

2 comentarios en «Rogue APT: Una historia de #DFIR – Episodio 1»

No sé si fiarme…. en la galaxia muy muy lejana los puntos suspensivos son 4….

A esperar que el RSS os de la solución 🙂

Muy bueno jajj, esperando a la segunda parte

Los comentarios están cerrados.