Buenas compañeros,

Comienza la semana y para cogerla con fuerzas tenemos una nueva entrada sobre WordPress. Tras ver como se pueden enumerar usuarios, ahora vamos a seguir mostrando fallos que podemos aprovechar para sacar información si tenemos que auditar un wordpress. Dichos fallos se encuentran presentes por supuesto por la configuración por defecto de este CMS.

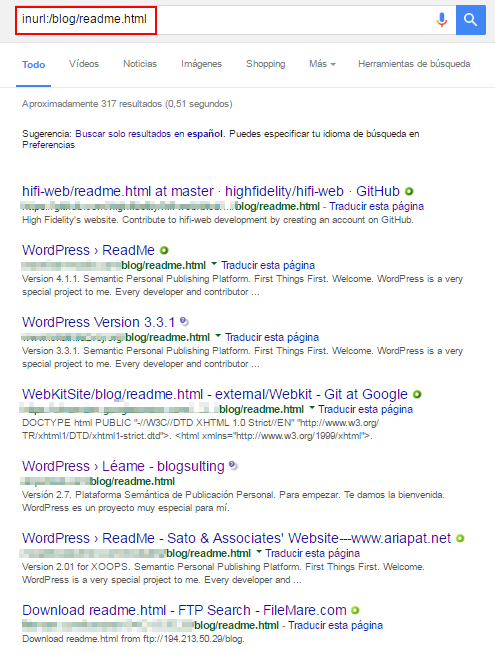

Empleando los principales buscadores para encontrar wordpress que tengan el fichero readme.html habilitado, que haya sido indexados.

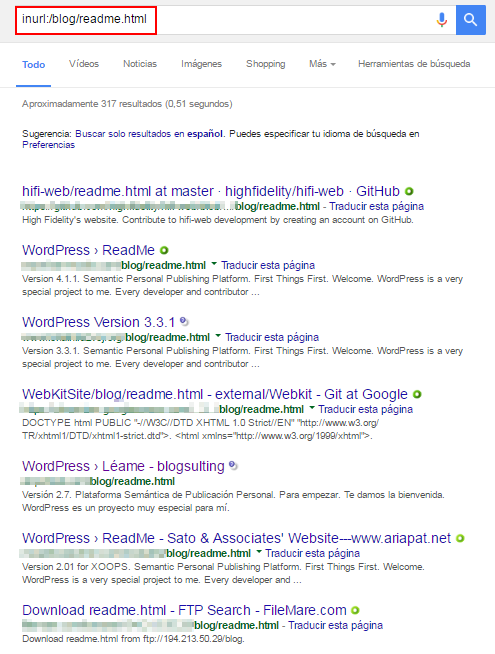

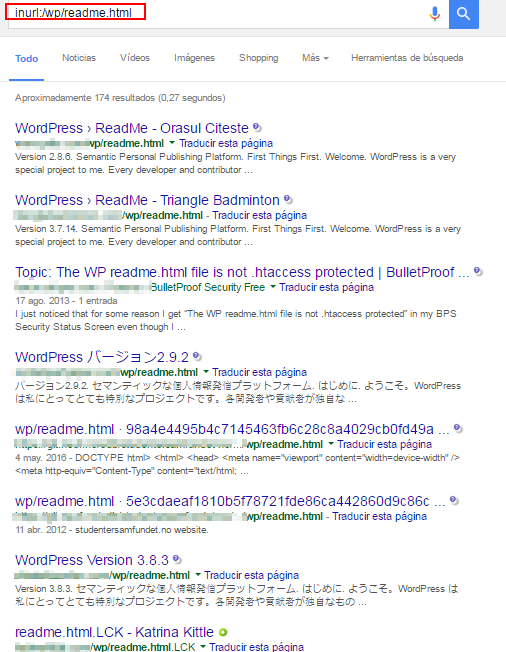

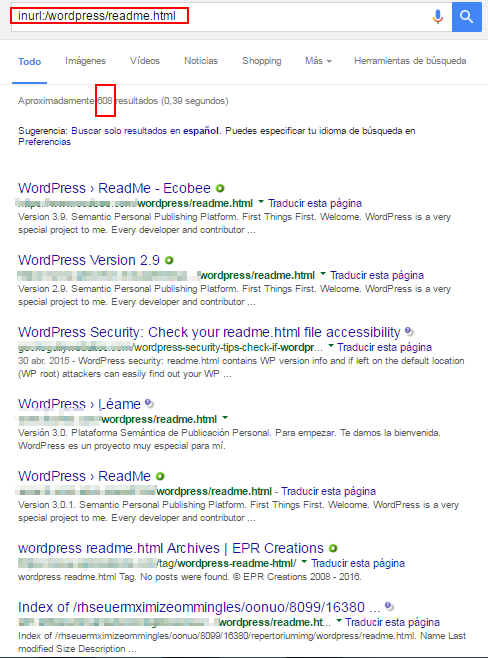

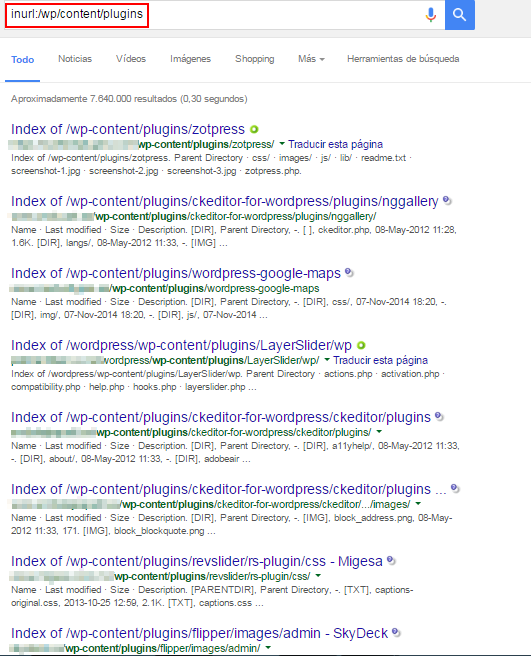

Es típico configurar wordpress en el directorio /wp/ , /blog/ o /wordpress/. Por lo tanto, realizando una simple búsqueda con los siguientes dorks:

inurl:/blog/readme.html

inurl:/wp/readme.html

inurl:/wordpress/readme.html

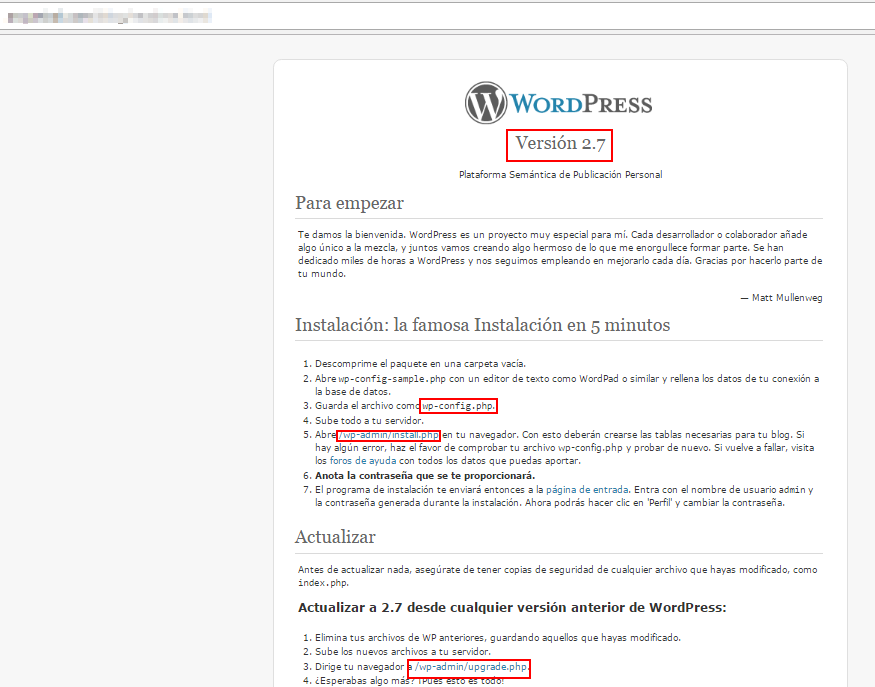

Se puede encontrar un wordpress 2.7 que posee ni más ni menos que 51 vulnerabilidades https://www.cvedetails.com/vulnerability-list/vendor_id-2337/product_id-4096/version_id-79030/Wordpress-Wordpress-2.7.1.html Teniendo en cuenta que la versión actual es la 4.6.1 se puede ver que está completamente obsoleto.

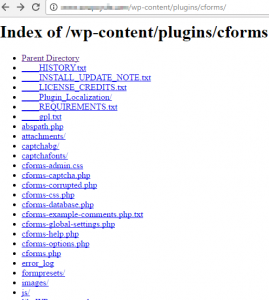

En el readme.html se puede observar la versión de wordpress. Además, se pueden observar rutas de instalación (wp/admin/install.php) y actualización de PHP (wp/admin/upgrade.php).

De esta manera, se puede saber si se encuentra actualizada la base de datos de wordpress o intentar una nueva instalación sobre una hecha, pues implica el borrado de lo anterior (por suerte se requiere autenticación por defecto).

Análogamente es interesante lograr conocer los plugins instalados en wordpress que como ya se vio en el primer artículo de wordpress es una información muy útil a la hora de buscar posibles vulnerabilidades al ser un vector de entrada muy frecuente.

Idem con los javascripts usados:

Como se observa la navegación por directorios no está protegida y esta vulnerabilidad se conoce como “Directory listing”. Por suerte o desgracia depende del lado que nos toque llevar, el listado de plugins de wordpress está protegido, pero no el listado de los ficheros de un plugin:

En conclusión, si se pretende obtener información de un wordpress es buena idea emplear el hacking con buscadores =)

La finalidad de esta entrada es con fines educativos, formativos y de concienciación, no nos hacemos responsables de su uso para otro fin diferente.

Hasta el siguiente artículo!

La mejor defensa es un buen ataque

Naxhack5

4 comentarios en «WordPress y el mundo de los CMS II – WordPress Dork Hacking»

Muy buen aporte Naxhack5!!!!

Os dejo un Dork que a mi me gusta mucho: inurl:»wp-content/uploads/» filetype . Este «dorkito» nos puede mostrar información sensible que los usuarios suben a las páginas WordPress (me he llegado a encontrar fotocopias de tarjetas de crédito muy ricas jeje).

Un saludo y seguid así conejitos!

Muchas gracias por tu comentario Cr33pB0y. Se agredecen estos comentarios para seguir compartiendo 😉

Está interesante ese dork,con los wordpress que he estado trabajando el acceso a /uploads/está protegido pero igual las versiones anteriores no, quizás depende de la configuración. Me lo guardo 😉

Saludos.

Los comentarios están cerrados.