Buenos días hackers!!

En el anterior post sobre Introducción a los sistemas señuelo – Honeypots , vimos una pequeña introducción sobre el tema y os prometimos esta entrada, una prueba de concepto en la que aprenderemos un poquito más sobre el apasionante mundo de los sistemas señuelos (Honeypots).

Antes de empezar con la prueba de concepto, queremos explicar en que partes de la red podemos montar estos sistemas, así como las ventajas e inconvenientes que conlleva cada una.

Ubicación de los Honeypots

La ubicación de los Honeypots, es una parte fundamental y que deberemos tener en cuenta, con el fin de maximizar la efectividad y el número de ataques que recibimos. Una mala implementación, hará que los atacantes abandonen el sistema tras conseguir el acceso, o simplemente no atacarán.

Antes del Firewall (Front of Firewall):

Al implementar nuestro Honeypot antes del firewall, evitaremos que nuestra red local (LAN) sea vulnerada, ya que el Honeypot se encontrará fuera de la zona protegida por el firewall.

Es la ubicación donde menos riesgo se suministra a la red.

Esta es la principal ventaja que nos ofrece esta ubicación, pero también tiene algunas desventajas como por ejemplo: evitamos la detección de atacantes internos (en caso de haberlos), generamos grandes volúmenes de tráfico, por la facilidad que ofrecemos para ser comprometidos.

Después del Firewall (Behind the Firewall):

En esta ubicación, el Honeypot se ve afectado por las reglas de filtrado del firewall, lo que conlleva una configuración previa para permitir el tráfico entrante.

Esto permite la identificación de atacantes tanto externa como interna, sin embargo, ponemos en riesgo todo nuestro sistema, ya que el atacante tendrá vía libre a toda nuestra red, si logra comprometer el Honeypot.

Para minimizar este riesgo, podremos incluir un firewall extra en el Honeypot, que limite el tráfico de salida (reverse firewall).

En la DMZ (Zona Desmilitarizada):

Personalmente, este es la ubicación que más me convence, ya que permite situar en el mismo segmento de red a nuestro Honeypot con nuestros servidores de producción, controlando el peligro ya que existe un firewall que lo aisla del resto de nuestra red.

Es la arquitectura ideal para organizaciones o empresas y permite detectar ataques tanto externos como internos, con una simple reconfiguración del firewall, ya que el Honeypot se encuentra en una zona de acceso público.

Con los conceptos claros, ahora pasamos a mostraros la prueba de concepto. Este proyecto ha sido creado por Juan Velasco y Diego Jurado, y presentado al reto de jovenes profesionales de ISACA, el cual se celebrará el día 27 en el evento de MundoHackerDay (Madrid).

Deception PI

Vamos a realizar un breve resumen sobre el proyecto realizado. Quien quiera, puede descargar nuestro trabajo en formato PDF en el siguiente enlace: https://lnkd.in/ddKGe5y

DeceptionPI se centra en el análisis de las tendencias de ataques y malware en sistemas señuelos para informática forense. Nace de la necesidad de obtener y analizar los diferentes tipos de amenazas informáticas mediante la emulación de vulnerabilidades, concretamente ataques Secure Shell (SSH).

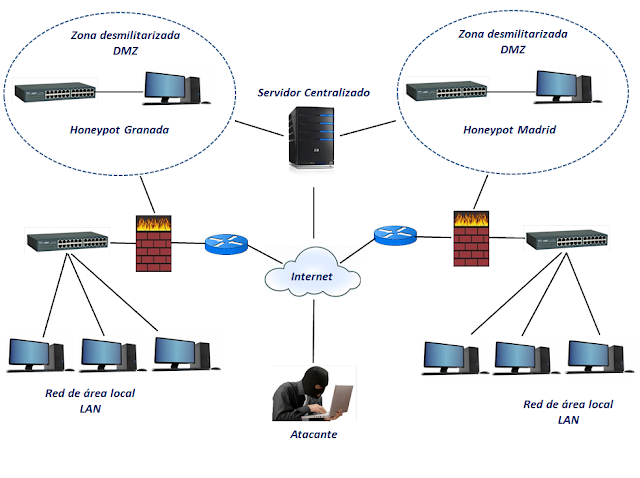

Implementamos y configuramos una pequeña red de sensores, integrados en plataformas de pequeñas dimensiones (Raspberrys) y situados tanto en Madrid como Granada y mediante los cuales recogeremos y clasificaremos datos, malware y otra información de interés.

Este es el esquema de red que implementamos:

Para la configuración de nuestros sistemas en las raspberrys, utilizamos el sistema operativo «Raspbian», junto con la integración de Honeypots Cowrie, basados en la detección de ataques SSH.

Durante este proceso, tuvimos que configurar a conciencia nuestros sistemas, emulando una apariencia completamente real, para que los atacantes no detectaran que se encontraban en un Honeypot, y abandonasen sus ataques.

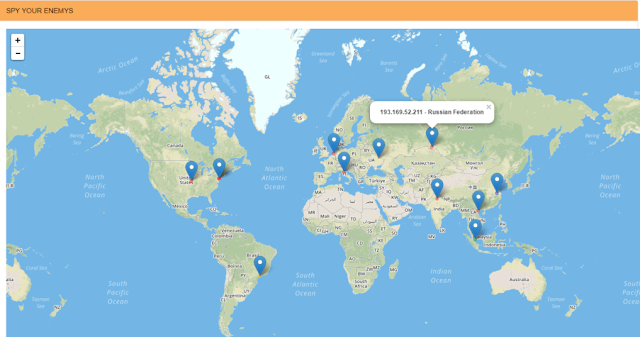

Una vez configurados los sistemas, estuvimos recogiendo ataques de todas partes del mundo durante una semana y decidimos crear una página web en la cual pudiésemos mostrar los resultados de forma visual.

Esta es la web: http://deceptionpi2016.tk/

Entre los ataques recibidos, podemos mostrar (entre otros) cuales son los diez países más atacantes, las combinaciones de usuarios y contraseñas más utilizadas, o incluso la geolocalización ip de los atacantes.

Recomendaciones

- Cambiar el puerto SSH por defecto.

- No permitir la autenticación por defecto (root o 1234)

- Implementar medidas contra ataques por fuerza bruta.

- Uso de contraseñas más fuertes.

- Hacer uso de las opciones host.allow y host.deny , o configuración de reglas mediante iptables para especificar desde que dirección se va a permitir el acceso y desde cuáles no.

Nuestro proyecto fue seleccionado, y expondremos mañana en mundohackerday

Os esperamos.

«To make a good defense, you have to know how they attack.»

Un comentario en «DeceptionPI – Estudiando a los atacantes mediante sistemas señuelo»

Los comentarios están cerrados.