Buenas a todos!

En el día de hoy me gustaría empezar una serie de artículos sobre el apasionante mundo de los Honeypots.

Antes de comenzar, me gustaría dedicarle la entrada a ƒɾ4η ya que fue el culpable de crearme una gran curiosidad sobre ellos.

Dicho esto, empecemos por lo básico, ¿qué es un honeypot? La función de un honeypot consiste en atraer y analizar los ataques recibidos. Es importante tener claro, que nuestro sistema simulará una vulnerabilidad (o varias) para obtener información del atacante y obviamente, lo que buscamos, es, que para el atacante esto sea indetectable.

Como es lógico, hay bastantes honeypots que son open source, además, los hay que integran varios servicios y algunos que no, por ejemplo, uno puede emular sólo SSH y otro SSH y TELNET etc…

Entendido este concepto, quiero dejar claro que en cada entrada, voy a explicar paso por paso como desplegar un honeypot (open source) de los muchos que hay disponibles en internet.

Si queréis obtener más información sobre los honeypots, os recomiendo leer la entrada de mi compañero Diego Jurado: https://www.fwhibbit.es/introduccion-a-los-sistemas-senuelo-honeypots y https://www.fwhibbit.es/deceptionpi-estudiando-a-los-atacantes-mediante-sistemas-senuelo

No quiero complicar demasiado la primera entrega, así que, he elegido Kippo.

¿Qué es Kippo?

Kippo es un sistema que ha sido desarrollado utilizando Python y Twisted, una potente librería. Kippo permite emular servicios de Secure Shell (SSH).

Desplegando Kippo

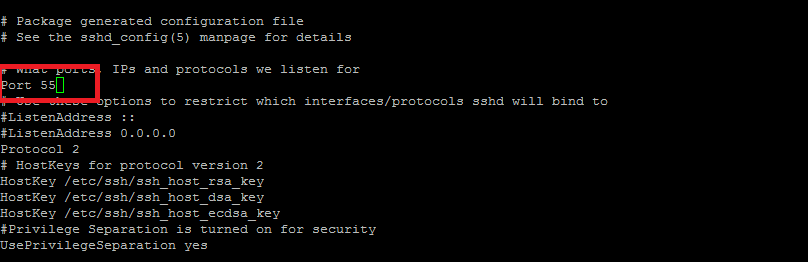

Puesto a que Kippo emulará SSH, lo primero que tenemos que hacer, será cambiar de puerto nuestro SSH, ya que, lo suyo, es que Kippo apunte al 22 (puerto por defecto), donde gran cantidad de bots atacarán, sin si quiera detectar, el real.

Para ello, editaremos el fichero de configuración alojado en /etc/ssh/sshd_config

![]()

Yo he elegido el Puerto 55, pero vosotros podéis escoger otro.

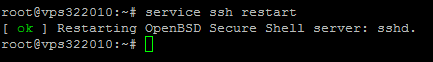

Reiniciamos el servicio SSH para que comience a escuchar en el puerto que queremos.

Instalamos las dependencias necesarias para ejecutar Kippo:

![]()

apt-get install python-dev openssl python-openssl python-pyasn1 python-twisted

Crearemos un usuario sin privilegios para ejecutar Kippo:

![]()

useradd -d /home/kippo -s /bin/bash -m kippo

Descargamos kippo del repositorio oficial de github:

![]()

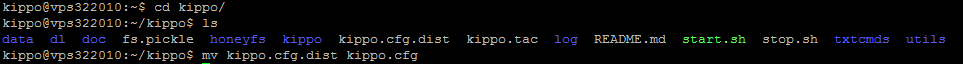

En mi caso, voy a comenzar a configurarlo desde el fichero de «backup» que nos viene por defecto, para ello, renombramos kippo.cfg.dist por kippo.cfg

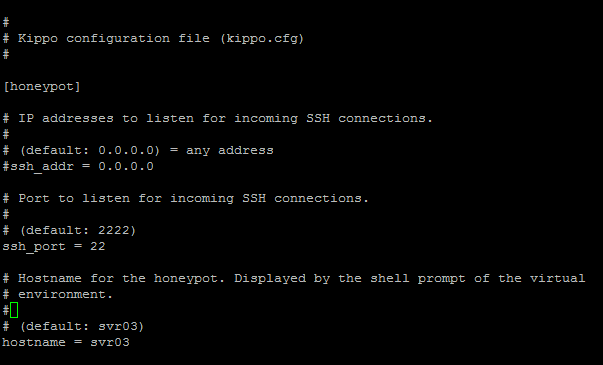

A continuación, explico los valores más importantes que debéis tener en cuenta a la hora de configurar kippo:

- ssh_addr: Es el segmento de red en la que kippo escuchará conexiones entrantes siendo 0.0.0.0 todas.

- ssh_port: Puerto a la escucha, por defecto es 2222, pero puesto a que el puerto del SSH es 22, escogí este para aumentar los ataques recibidos.

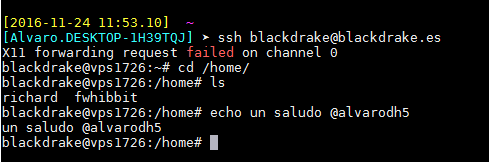

- hostname: El nombre del host para cuando el atacante consiga acceder. Es recomendable que sea un nombre algo creíble.

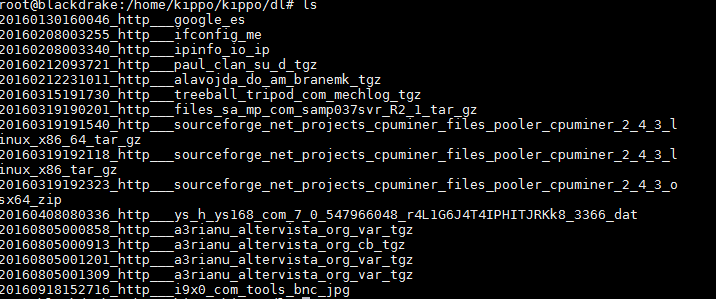

- download_path: Directorio donde se guardarán todos los ficheros descargados por el atacante. Siendo por defecto el directorio dl.

- Ejemplo real de ficheros almacenados en el directorio:

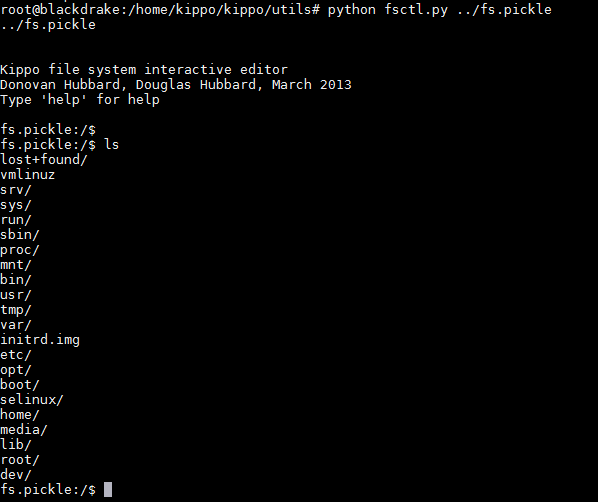

- filesystem_file: Una de las partes más interesantes a la hora de engañar al atacante, ya que esta opción se encarga de definir el sistema de ficheros entero (directorios, permisos…). Podemos editarlo manualmente a nuestro gusto desde el script que hay en utils/fsctl.py

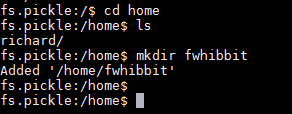

- Creando un directorio en el sistema de ficheros:

- Este será nuestro árbol de directorios, el objetivo es modificar los directorios/ficheros de tal forma parezca un sistema real. Para ello crearemos un nuevo directorio en /home/ llamado fwhibbit.

- Creando un directorio en el sistema de ficheros:

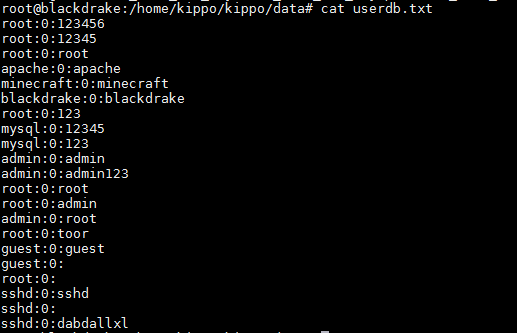

- data_path: Directorio donde debe estar alojado el fichero «usersdb.txt» donde están definidos los usuario y sus credenciales de acceso. Como es lógico, si queremos que accedan, los usuarios deben ser comunes y sus credenciales sencillas. Por defecto, está en el directorio data

- txtcmds_path: Directorio donde deben estar alojados los programas/scripts que podrá ejecutar el atacante desde la supuesta shell. El directorio por defecto es txtcmds

![]()

- ssh_version_string: Información que devolverá el honeypot cuando realicen peticiones sobre el puerto a la escucha (ejemplo, nmap).

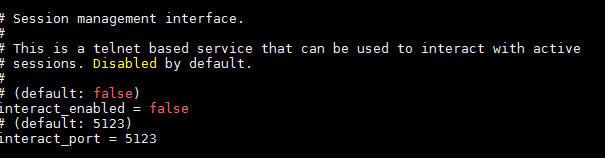

Hay muchas opciones interesantes, como interact_enabled e interact_port que permiten acceder a las sesiones del atacante en tiempo real. Por defecto está desactivado.

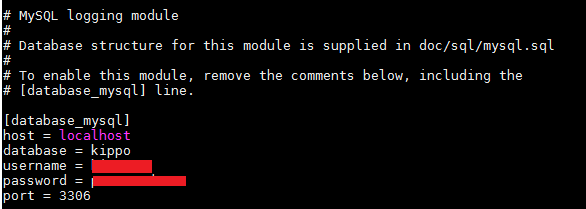

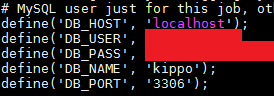

Además, podemos guardar todos los logs en nuestra base de datos, la configuración se encuentra en el mismo fichero:

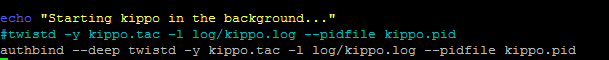

Si ya tenemos configurado nuestro kippo, pasamos a editar el fichero start.sh dejándolo de esta manera:

authbind –deep twistd -y kippo.tac -l log/kippo.log –pidfile kippo.pid

Puesto que queremos instalar la versión web de Kippo (Kippo Graph), tenemos que instalar las siguientes dependencias:

![]()

apt-get install libapache2-mod-php5 php5-mysql php5-gd php5-curl

Descargamos la última versión en su página oficial: http://bruteforce.gr/wp-content/uploads/kippo-graph-1.5.1.tar.gz

![]()

Empezamos a configurar kippo graph, para ello, damos permisos a los gráficos y editamos su fichero de configuración.

![]()

Le introducimos los datos de la DB conforme lo hemos hecho anteriormente:

Obviamente, debemos guardar los ficheros de kippo-graph en /var/www o en el directorio de nuestro servidor web.

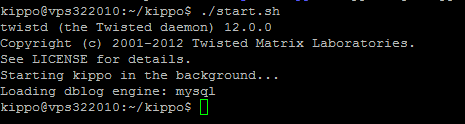

Nos logueamos con el usuario kippo e inciamos el servicio.

Ahora ya tenemos kippo a la escucha por el puerto 22 con los usuarios y contraseñas definidos anteriormente.

Para ello, nos conectamos y lo comprobamos:

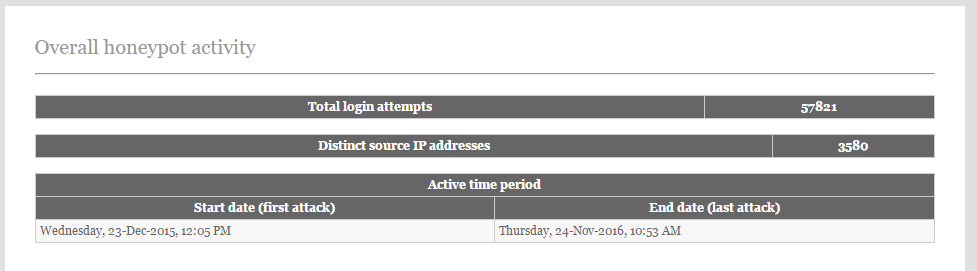

Accedemos a kippo-graph para comprobar si recibimos los datos:

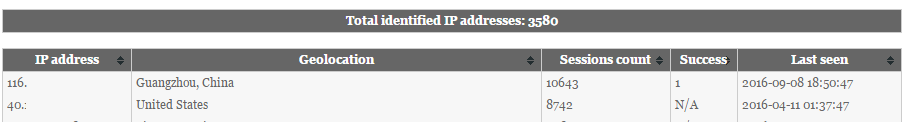

En este caso, uno de mis sensores ha recibido casi 60mil ataques vía SSH en 1 año.

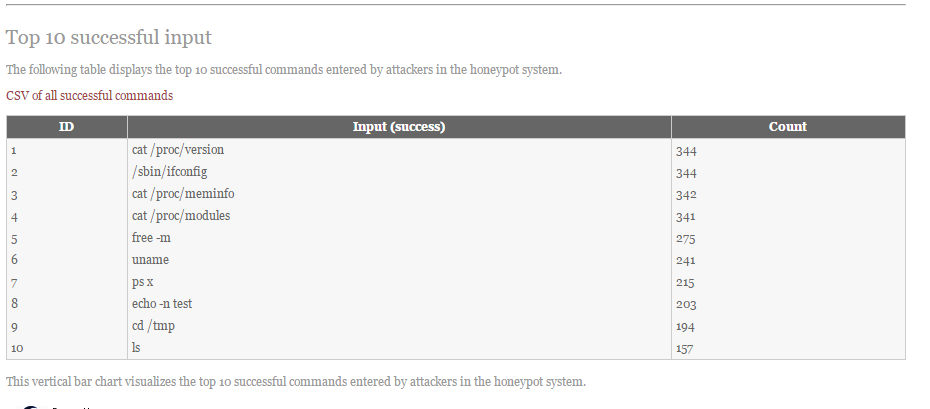

Kippo Graph nos genera muchas estadísticas y gráficos que son muy útiles, como por ejemplo, el top 1o de comandos más utilizados:

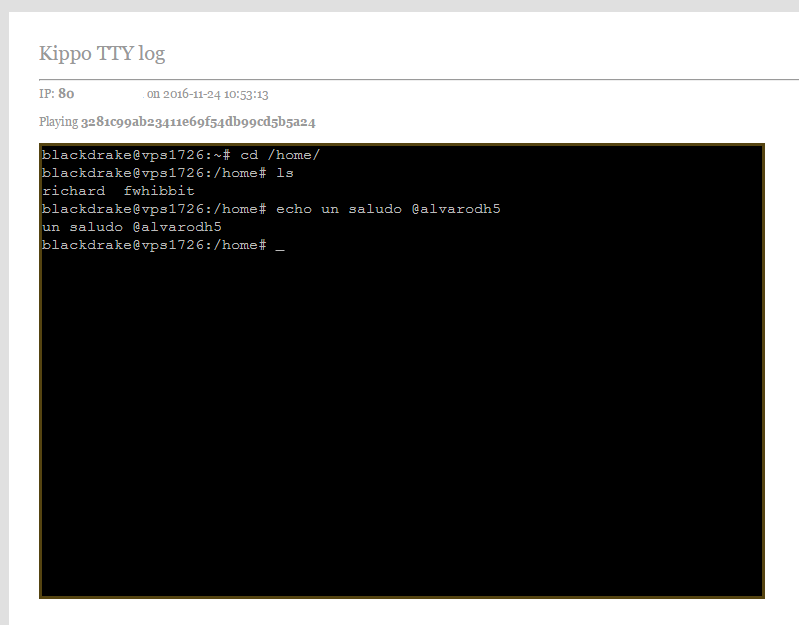

Sin duda, unas de las opciones más interesantes (si tenemos el interact desactivado), es el kippo playlog donde podremos reproducir las sesiones de los atacantes:

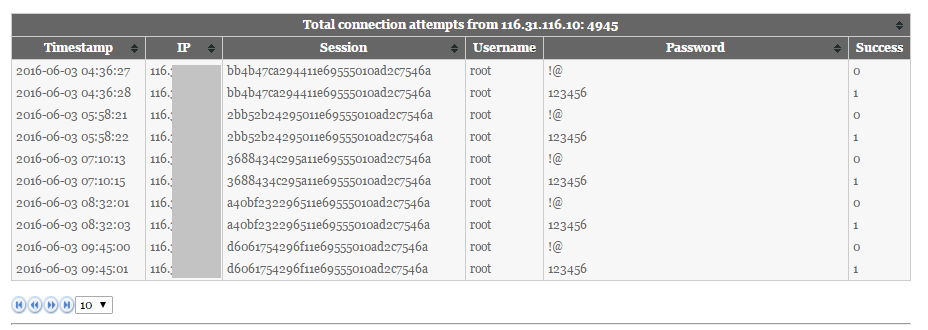

También tendremos un registro de todos los atacantes y los usuarios:contraseñas utilizados por cada atacante, útil para generarse un diccionario propio 😉

Y muchas, muchas más cosas que dejo que descubráis vosotros mismos.

Espero que os haya gustado y nos vemos en la siguiente entrega 😉

Álvaro Díaz Hernández (@alvarodh5 – blackdrake).