Buenas!!!

Como comenté en la ponencia del EastMadH4ck las tool’s que mostré las iba a ir subiendo gradualmente a mi github, por lo tanto, en este post, voy a mostrar la actualización de mi tool N4xD0rk. Esta herramienta se encuentra subida en mi github, sin embargo, he realizado una nueva actualización basada en:

- Optimización del código en funciones y corrección de un pequeño bug.

- Identificación del direccionamiento IP

- Integración de la tool Th4sD0m

La finalidad de esta herramienta es anonimizar el descubrimiento de subdominios de un dominio principal aprovechando los resultados indexados del navegador Bing. ¿Por qué Bing? Dos razones:

- Bing posee dos «Dork» exclusivos muy potentes: ip y domain

- No tiene captcha (por ahora)

Al emplear Bing, se mantiene el anonimato de la dirección IP, parseando los resultados indexados sin necesidad de «clicar» en cada enlace. Como comenté en el anterior post de N4xD0rk, hay otras herramientas que realizan esta funcionalidad a través de diferentes técnicas, ya sea por fuerza bruta (hacen ruido), a través de servicios online (virustotal o DNSdumpster) y a través de consultas DNS.

Es interesante combinar diferentes herramientas para conseguir alcanzar todos los posibles subdominios, pues dónde no llega una herramienta, puede llegar otra. Ahora bien, desde mi punto de vista y según mis necesidades de cara a mantener el anonimato, la fuerza bruta está descartada, mientras el inconveniente a las consultas DNS es que arrojan mucha información, pero suele haber muchos subdominios ya decomisionados y dicha información suele encontrarse un poco obsoleta. Mientras que en el caso de parsear resultados de servicios online, se tiene sublister que es una tool muy potente que se basa en la fase de footprinting y es muy recomendable.

Dicho todo esto, vamos a ver como ha quedado el update:

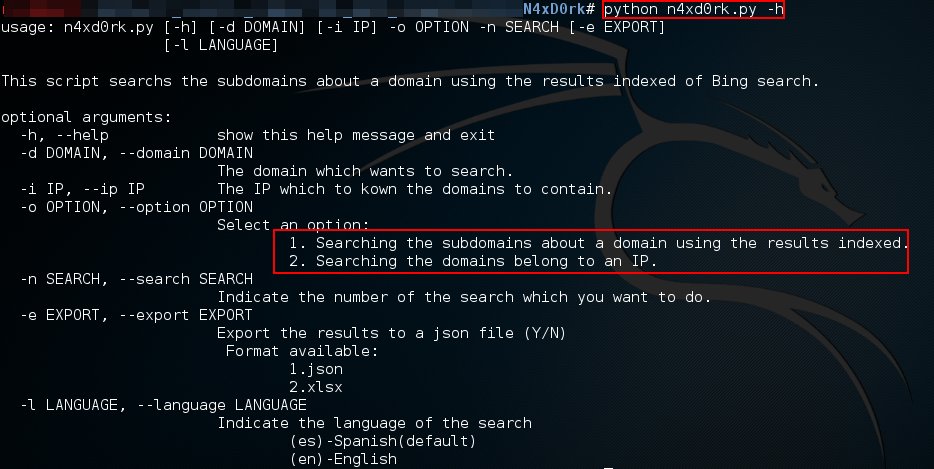

Como se observa hay dos opciones: listar subdominios de un dominio principal o listar dominios contenidos en una dirección IP.

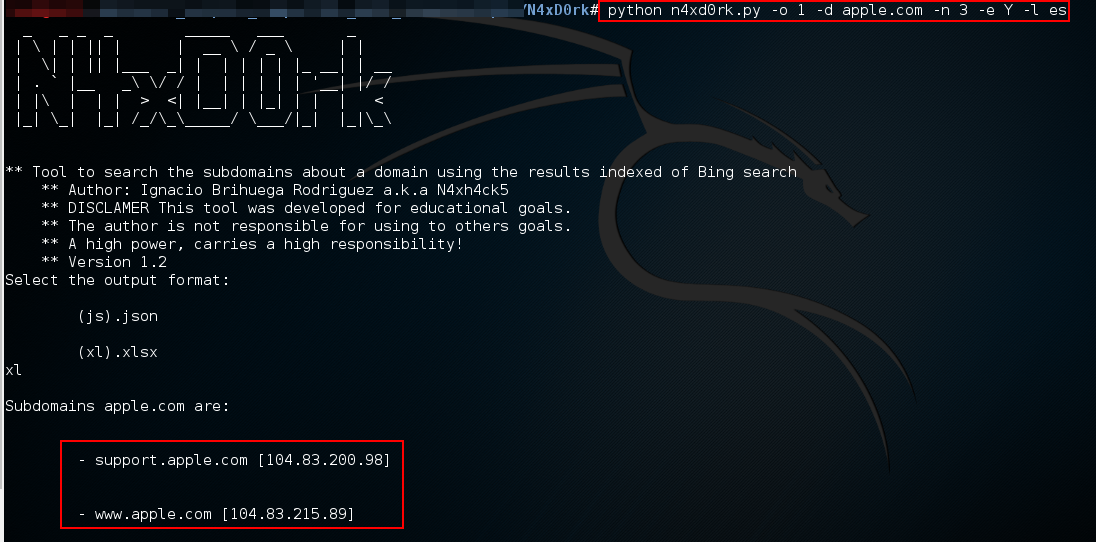

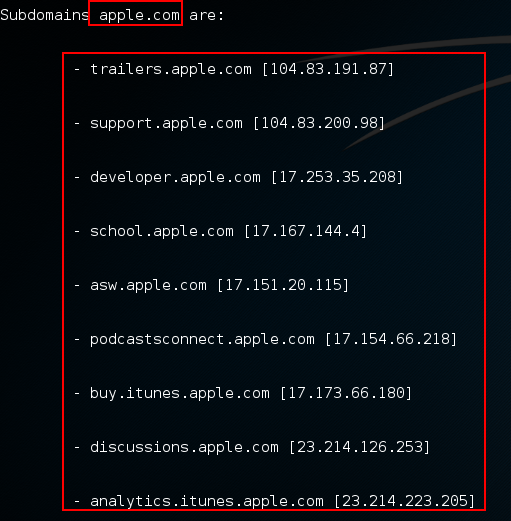

Como PoC, se toma como target apple.com. Para ver el potencial del dork «language», primero se filtra por aquella subdominios que se encuentran en castellano.

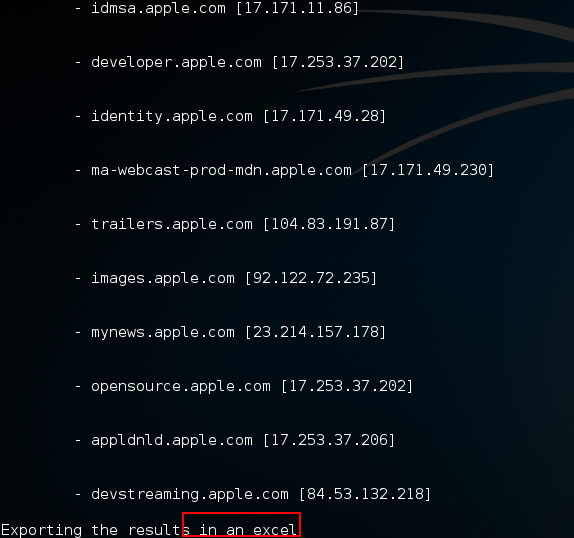

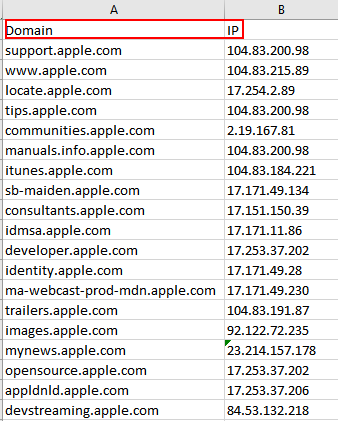

Dando lugar a su exportación en formato excel con el valor del subdominio y su dirección IP pública:

Mientras ahora filtrando por subdominios en inglés:

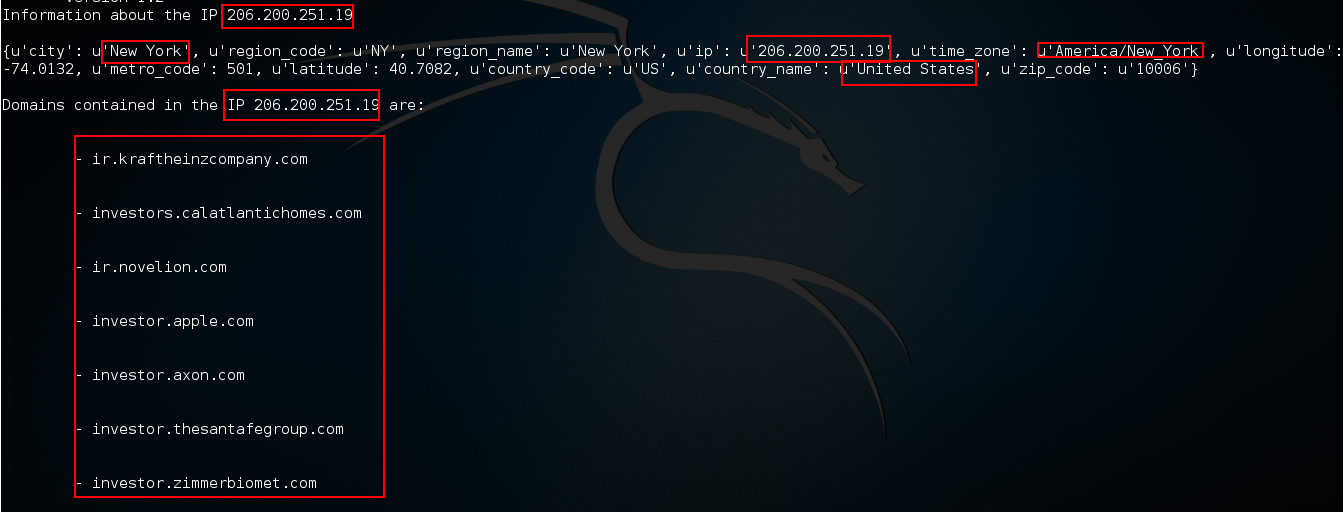

Finalmente, para demostrar la integración de Th4sD0m en N4xD0rk se toma una dirección IP de un subdominio de apple.com y se identifica si se encuentra en un hosting compartido, o por el contrario, en un servidor dedicado.

Analizando los dominios contenidos en dicha dirección IP, se determina que es un hosting compartido.

El objetivo de esta herramienta es con fines educativos y formativos, no nos hacemos responsables de uso para otro fin.

Espero que os haya resultado útil y os haya gustado.

N4xh4ck5

La mejor defensa es un buen ataque

2 comentarios en «N4xD0rk II – Anonimizando el descubrimiento de subdominios»

Buenas. Podrías explicarme la utilidad de conocer los subdominios de un dominio y saber si están todos bajo el mismo host? Para que querría un atacante conocerlos? A que se puede llegar?

Muchas gracias!

Te recomiendo que leas esta entrada y https://www.fwhibbit.es/n4xd0rk-ii-anonimizando-el-descubrimiento-de-subdominios en las cuales se explica lo que preguntas.

Los comentarios están cerrados.