Buenas de nuevo!

El pasado viernes 13 de Abril tuvo lugar una nueva edición (ya van por la undécima, que cracks) de uno de los congresos más especiales, informales y divertidos que se celebran en España, la Hack&Beers.

En esta edición como principal novedad se ha cambiado de «sede» yendo al campus de Google, lo cual me parece una gran acierto, unas instalaciones geniales, hay WIFI para hacer las demos en directo,…quizás un poco de calor, pero desde aquí queremos dar la enhorabuena a la organización por el cambio, especialmente a Valentín y a Miguel que son los responsables de la Hack&Beers de Madrid.

En esta edición, un cartel de lujo contando con el megacrack Carlos «ciyi» dando otra masterclass sobre técnicas de ataque en el directorio activo, así como medidas de defensa con una herramienta de desarrollo propio. El resto de los ponentes fueron @Nebu y @N4xh4ck5, que suplió a última hora a uno de los ponentes.

PONENCIA NEBU

Papelón del día! Hacer una ponencia en H&B Madrid nada menos, estrenando un sitio tan guapo y junto a estos dos monstruos y encima para rematarlo EN TRAJE lo cual me habrá ganado un buen troleo! Y aunque no es novedad ,si, hable de Scapy ya parezco mas un » habéis oído hablar de la palabra del … digo Scapy?» jajaj encima con pinta de vende biblias XD (o no es asi, Metalex ?).

A modo de resumen, mi charla fue sobre la herramienta que presente en H&B Bilbao que no es mas que una mezcla entre Python + Scapy + algo de mala baba = GRYPHON para demostrar que con un par de protocolos mal filtrados en una empresa y algo de ingenio del malo ,podemos llegar a sacar datos sin que el Sysadmin de turno nos bloquee.

Tampoco quiero aburriros con detalles ya que los puse en el post anterior sobre el tema pero si que hay algo que quiero resaltar sobre el viernes:

- Pasada de sitio antes molaba era muy Underground pero … apenas cabíamos en cambio este… OMG!

- Vaya pedazo de ponencias mis otros 2 compañeros de la tarde la verdad es que felicidades tanto a @ciyinet como a @N4xh4ck se ve que hay curro y talento detrás.

- Y una mención especial a Valentin que es quien me lio para dar la charla y que se pega la gran currada de organizarlo Gran profesional y mejor persona y jajajjaa profesor! que te la lanza en caliente en medio de clase con un «A que no hay huevos» y terminas presentando en H&B.

- Las birras de después… simplemente perfectas demostrando que somos una gran comunidad aquí en Madrid, unidos por la búsqueda de conocimiento y ganas de compartirlo con el resto.

- Y enhorabuena Miguel! hay aventuras que hay que seguir viviendolas! y Gracias por todo este tiempo dedicado a H&B!

PONENCIA CIYI

La segunda ponencia la impartió Carlos García «Ciyi» que explicó las diferentes técnicas de ataque en el directorio activo como posibles escenarios para su defensa a través de la herramienta que se encuentra desarrollando para prevenirlos.

Nebu: Aunque te duela…. MI BANNER MOLA MAS XD

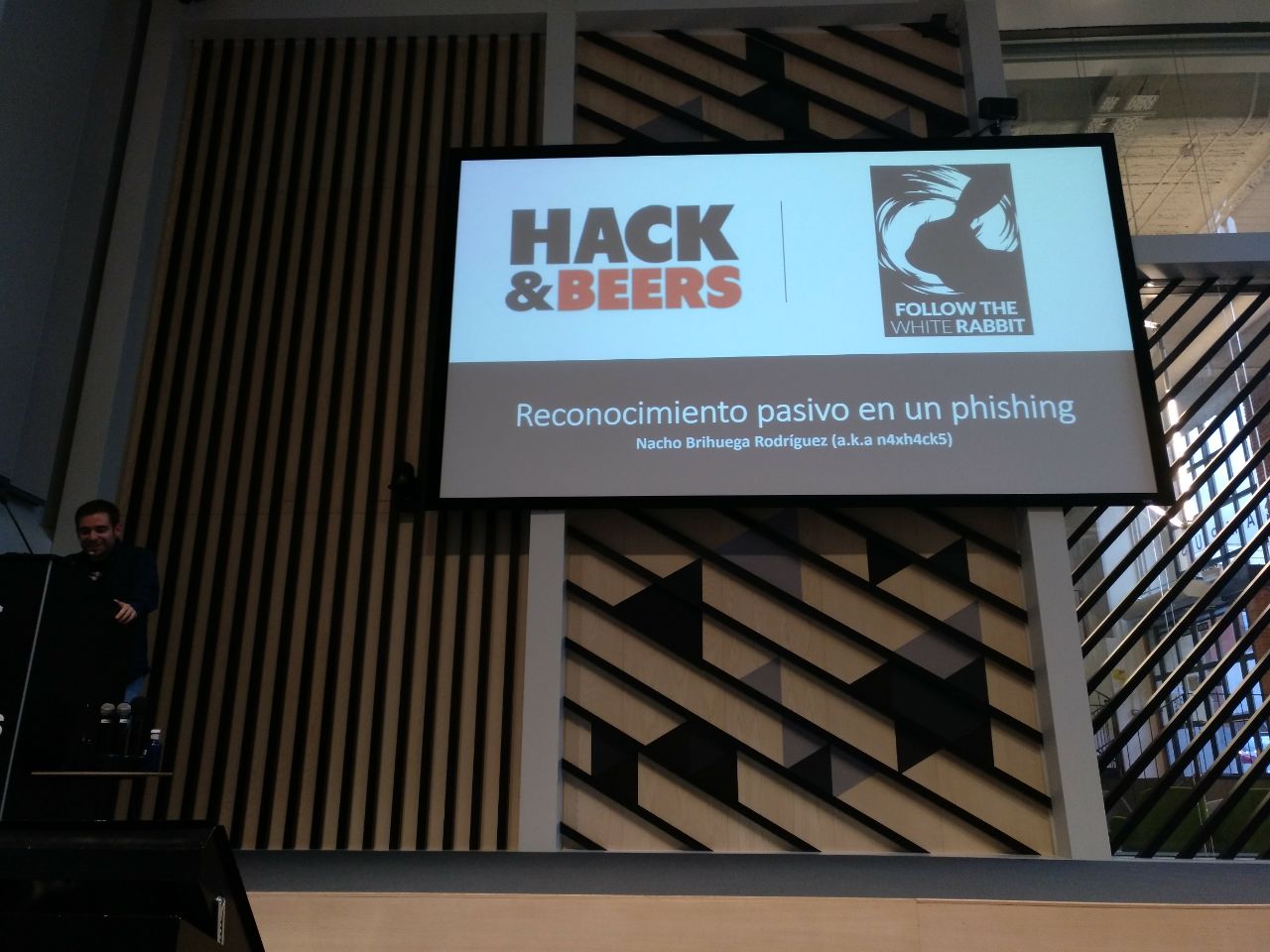

PONENCIA NACHO

Después de las dos enormes ponencias que hubo delante, me dejaron un gran papelón 😉

Mi charla trato sobre el post que podéis encontrar aquí sobre «Reconocimiento pasivo en un phishing».

Fui avisado el miércoles a última hora y dada la buena acogida que tuvo el post decidí extenderlo un poco más y presentarlo.

Las slides las podéis encontrar aquí o bien visualizarlas a continuación:

A modo de resumen, mi ponencia trató sobre la fase de reconocimiento de información sobre el target y búsqueda de posibles víctimas. Para ello, empleé las siguientes herramientas como mecanismo de automatización y apoyo:

- Inspy: Herramienta desarrollado en python basada en la enumeración de perfiles de Linkedin. github: https://github.com/gojhonny/InSpy

- Infoga: Emplea la indexación motores de búsqueda para obtener cuentas de correo. https://github.com/m4ll0k/Infoga

- RastLeak: Emplea la técnica de hacking con buscadores para detectar fuga de información a través de los metadatos de documentos ofimáticos. https://github.com/n4xh4ck5/RastLeak

De manera complementaría, para identificar si uno de los correos adquiridos con las herramientas anteriores se encuentra en alguna base de datos marcado como comprometido, se emplearon las siguientes tools:

- haveibeenpwned: https://github.com/houbbit/haveibeenpwned

- Hesidohackeado: https://github.com/n4xh4ck5/hesidohackeado

Presenté una sencilla tool que integra las dos anteriores llamada «check_mail» que tengo que revisar pero subiré a mi github próximamente 😉

Desde el equipo de «Follow the White Rabbit» agradecer a la organización haber apostado por nosotros y darnos la oportunidad de presentar nuestras investigaciones/herramientas.

Finalmente, dar las gracias a Miguel, que como comentó tiene un proyecto muy importante y deja la organización de Hack&Beers, plaza que ocupará nuestro amigo Ciyi (primer fail al decir que se invitaba a cervezas 😉 )

Al final estos eventos sirven para quedar con amigos de la profesional, pasar un buen rato, aprender y tomar unas buenas birras.

Nos vemos en la siguiente entrada o CON 😉

Saludos.

n4xh4ck5&Nebu73