Esta vez, vamos a usar Shodan, para realizar nuestros hallazgos en la red.

Empezaremos con cosas sencillas en lo que este increíble motor de búsqueda nos puede llegar a ofrecer, teniendo en cuenta de que los resultados de búsquedas varían entre el registrarte o no, y de adquirir un pago, en el cual tendrás todas las posibilidades de usar Shodan a límites insospechados. Es posible que en un futuro lo adquiera, para poder ofreceros todo el potencial de Shodan.

Bien comencemos, la primera búsqueda que realizaremos será la siguiente:

- country:»ES» password default.

Podemos ver los resultados que nos proporciona, que son bastantes, y la mayoría pertenecen a dispositivos Cisco. De los cuales prácticamente todos tienen las credenciales cambiadas, ya que es obligatorio cambiarlas y no dejar por defecto cisco:cisco.

En otro dispositivo como el siguiente, podremos acceder a su panel a través de las credenciales admin:1234.

Y entrando vemos su panel de login, que metiendo dichas credenciales, accedemos a lo siguiente:

Como es de imaginar, aquí dentro, podemos hacer lo que queramos dentro de las opciones que nos permite este dispositivo AP (Point Access). Incluso poder cambiar el fimware y adaptarlo como queramos. Además, vemos como hay un usuario conectado.

En nuestra segunda búsqueda, pondremos:

- country:»ES» routers default.

En uno de ellos encontramos lo siguiente:

Y el puerto 80 nos da el siguiente panel:

Este tipo de dispositivo se usa para redes industriales, con lo que sería probable encontrar sistemas SCADA en él.

Una tercera búsqueda, como la siguiente:

- Country:»ES» credentials default.

Como vemos, muchos siguen siendo dispositivos Cisco, pero no todos lo son, y podemos ver cosas como la siguiente:

Y en su servicio por el puerto 80 nos lleva a la siguiente ventana:

En el cúal podemos tener acceso por ejemplo a su phpinfo, en lo que podemos recopilar mucha información.

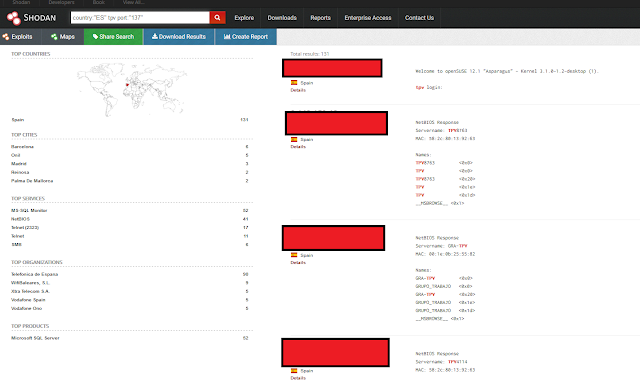

Una última búsqueda en Shodan, será en encontrar sistemas TPV:

- Country:»ES» tpv port:»137″.

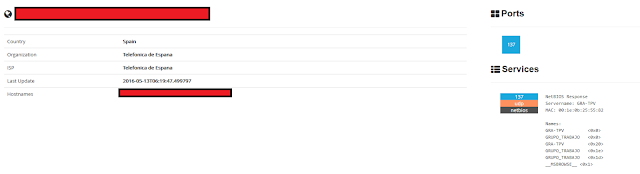

Accedemos a uno de ellos:

Y como podemos observar, tienen el servicio de NetBIOS, vamos a hacer una comprobación en Nessus para ver que nos dice de él:

Ha podido detectar que soporta conexiones nulas, eso para nosotr@s es algo muy bueno, ya que podremos acceder, y recopilar una cantidad de información sensible del sistema, pudiendo establecer un vector de ataque y comprometer el sistema:

Esto ha sido todo en este capítulo. Como podemos ver, Shodan nos permite dar con mucha información de sistemas y servicios que pueden ser comprometidos y tomar el control sobre ellos. Para que esto no ocurra, es estrictamente necesario cambiar las claves por defecto de nuestros dispositivos y establecer reglas de conexión.

Un saludo y hasta la próxima!!