Buenas conejetes,

La semana pasada desde el jueves hasta el sábado, hemos acudido gran parte de Follow the White Rabbit a la esperadísima HoneyCon18, cuarta edición de este congreso de Seguridad que se celebra en Guadalajara, y perfectamente organizada por nuestros amigos de HoneySec.

En esta ocasión hemos tenido el placer de organizar el CTF, participar en la Hack&Beers y dar varios talleres. Además no desaprovechamos este tipo de congresos para seguir aprendiendo con la gran cantidad y calidad de ponencias y talleres que teníamos disponibles. ¡¡Pero empecemos por el principio!!

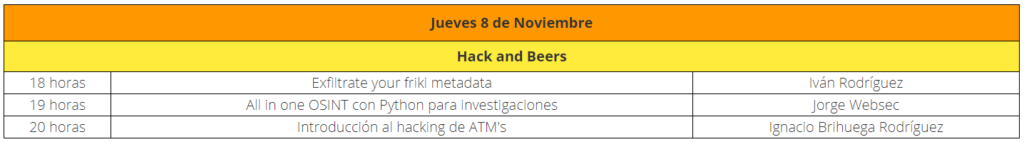

Jueves – Hack&Beers

Por segundo año consecutivo y como apertura al congreso, se celebró la ponencia gratuita Hack&Beers en el bar «El Irlandés Errante» (@IrlandesGuada). Entre las charlas dadas, destacar la de nuestro compañero Nacho Brihuega (@n4xh4ck5) (natural de Guadalajara), y la de Jorge Websec (@JorgeWebsec) sobre OSINT, disciplina que en cada conferencia toma algo más de protagonismo.

Tras unas cuantas Arriacas, cenamos con los miembros de la organización (¡¡gracias!!) y otros ponentes, y nos fuimos a estrenar la Honey por varios bares de la ciudad.

Viernes – Track General

Tras mucho madrugar, fuimos llegando por la mañana a la Universidad para empezar a preparar todo lo referente al soporte del CTF. Se celebró la Olimpiada de Programación con la participación de varios equipos de jóvenes promesas que disfrutaron con unos retos de habilidad frente al código 🙂

Sin darnos cuenta, llegó la hora de la comida y la Honey nos sorprendió con bandejas llenas de pizza.

Y con mucha puntualidad, comenzaban los tracks principales, que tras una breve presentación de las autoridades locales y el Director de la UNED, nos dejaban con la primera ponencia del día «Una de nube de Malware por favor» impartido por Lórien Domenech (@loriendr) y Carlos Antonnini (@charly837).

Muchas y muy interesantes ponencias en este primer día, entre las que destacar la impartida por José Aurelio García (@JagmTwit) y nuestro queridísimo amigo Fran Rodríguez (@0fjrm0) sobre «La estafa del CEO». Gracias a ambos por aportar tanta profesionalidad y darle un toque de humor para que la seguridad llegue a todo el público.

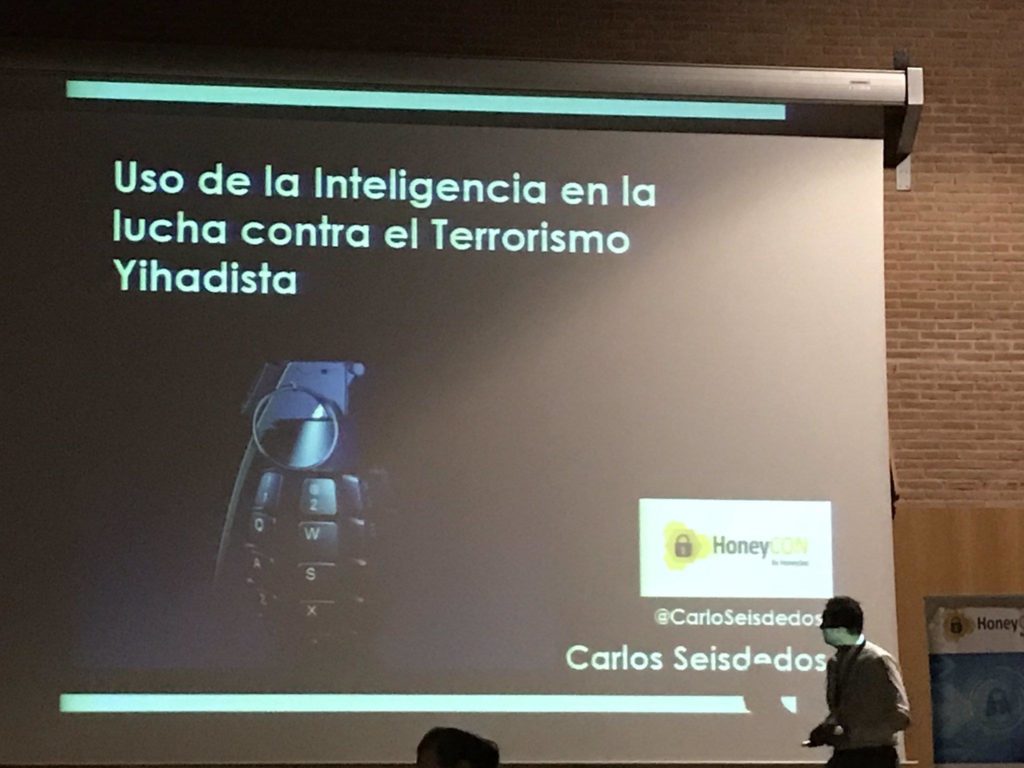

Mencionar también la charla de Carlos Seisdedos (@CarloSeisdedos) con título «Uso de la inteligencia en la lucha contra el Terrorismo Yihadista», mostrándonos las diferentes formas que utilizan los grupos terroristas para captar nuevos integrantes y difundir tanto publicidad como guías sobre atentados terroristas, cómo actuar contra esto.

A las 16:00 horas comenzaba (y con muchos nervios) el CTF de la HoneyCon18, organizado este año y con mucho amor por FWHIBBIT. El ganador, además de los premios establecidos por la organización, podría ir clasificado para la fase final del CTF de CyberCamp.

De manera paralela, la gente de Zerolynx presentaron un CTF bastante particular: un cofre del tesoro con tres candados (dos que podían ser abiertos con flags de retos de hacking, y uno para abrirlo usando lockpicking). Finalmente, los chicos de BitUp consiguieron abrirlo y llevarse lso premios ¡enhorabuena!

Y tras los tracks de la tarde, nos fuimos a cenar a «El Casino Principal», en la que nos juntamos en una mesa todos los miembros del blog junto con Iván y Paula, para acabar de copas, dardos y futbolín por Guadalajara.

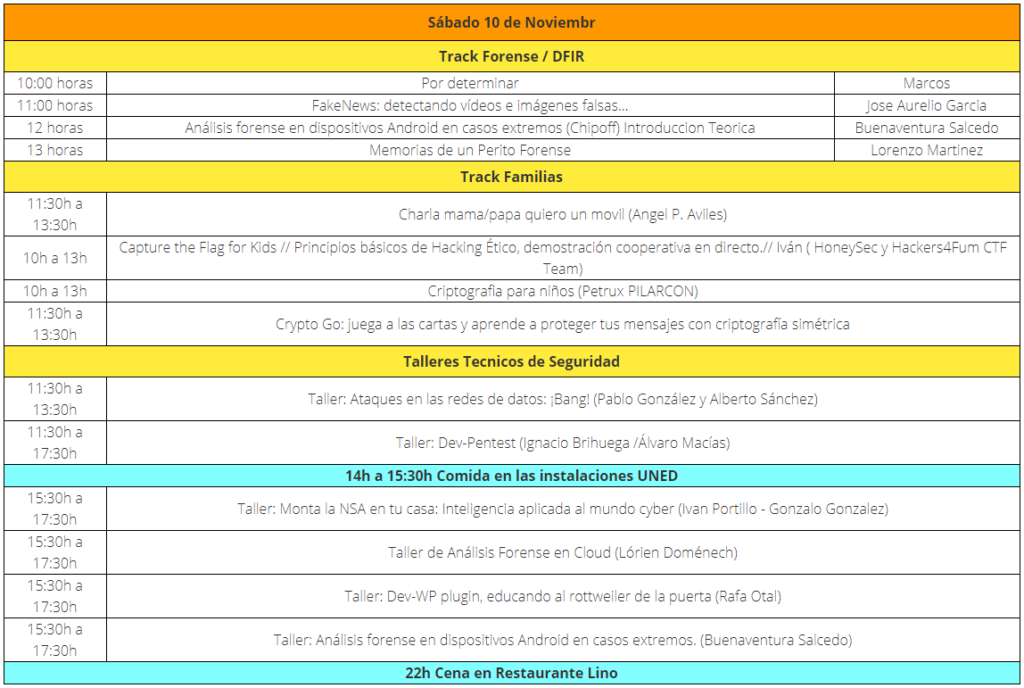

Sábado – Track Forense/DFIR , Track Familias, Talleres Técnicos

Tercer día de Con, mucho sueño pero también muchísimas ganas de seguir aprendiendo y disfrutando. Y qué mejor manera de empezar el día… nuestro minion favorito y excompañero del blog Marcos (@_N4rr34n6_) al que echamos muchísimo de menos, nos deslumbró con sus artes oscuras persiguiendo evidencias en sistemas Windows basándose en grafos interactivos (@Nebu’s quote).

De manera paralela al CTF oficial, por la mañana se realizó un CTF infantil con retos muy bien preparados y una gran asistencia de chavales con muchas ganas de aprender. Nos sorprendió gratamente que nos dedicaseis un reto 🙂

Nos parece fundamental acercar la seguridad a todos los ámbitos y públicos, por lo que el track familiar es un escenario perfecto para que padres e hijos puedan concienciarse sobre la importancia de ello, un acierto por parte de la Honey.

Y el CTF terminó, dando como ganador a Naranjero (@0xNaranjero) y llevándose el premio de primer puesto :), seguido de cerca por Rhalyc y Paula (@Terceranexus6). Quedamos muy satisfechos con el resultado del CTF organizado desde Follow the White Rabbit, en el cual invertimos mucho trabajo y creemos que ha sido recompensado de sobra con el buen feedback de los participantes!! El próximo año más y mejor.

Mención especial al reto hardware que muy poca gente intentó, y que solamente TerceraNexus consiguió resolver, más aun teniendo en cuenta que la pantalla estaba rota 😛

Y finalmente llegamos a la parte más técnica, los talleres. que tuvimos la suerte de participar en tres de ellos.

Nacho Brihuega (@n4xh4ck5) comenzó el día impartiendo un taller sobre técnicas de desarrollo y mostrando herramientas creadas por él mismo que pueden actuar como piezas fundamentales en un ejercicio de pentesting.

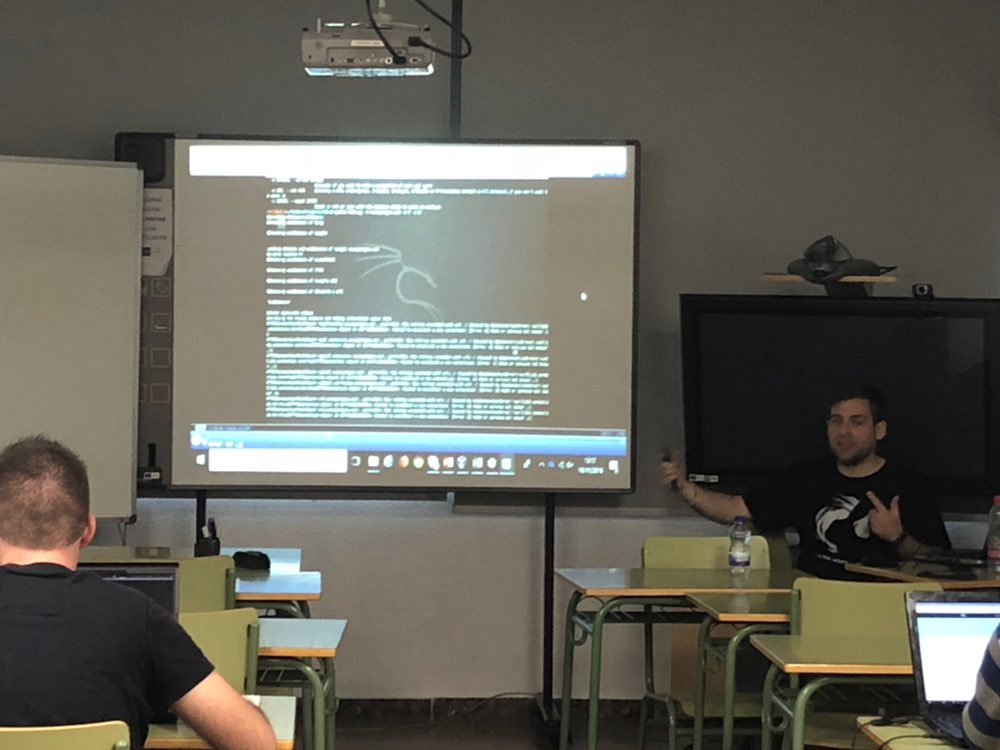

Después de comer, le tocaba el turno a Nai (@naivenom) impartir su taller sobre Reversing. En el taller se vio a grandes rasgos el uso de la herramienta radare2 y cómo poder resolver retos Crackmes a través del análisis dinámico y estudio del algoritmo usado para obtener la password. Del mismo modo, también se vio cómo encontrar vulnerabilidades en el código gracias a la ingeniería inversa en un reto pwn y así obtener una shell.

Al mismo tiempo que mi compañero, mi amigo Iván Portillo (@ivanPorMor) y yo impartíamos un taller con título «Monta la NSA en tu casa: Inteligencia aplicada en el mundo ciber«. Tras una visión general sobre ciberinteligencia y su ciclo de vida, expusimos una posible situación empresarial a la que aplicar el modelo descrito, mostramos un conjunto de herramientas (de terceros y desarrolladas por nosotros) y mostramos cómo se pueden correlacionar los inputs y los outputs de estas herramientas para conseguir un resultado vistoso y útil para el CISO de nuestra empresa. Todo esto orquestado con el gestor de colas RabbitMQ y mostrando resultados con neo4j en forma de grafos interactivos. Además, entregamos en el taller una ISO con el sistema operativo OSINTUX con todo lo necesario para poder seguir el taller, incluidos los scripts desarrollados por nosotros para facilitar la labor del analista de inteligencia.

Fue una lástima no disponer de más tiempo y haber podido ir usando con todos los asistentes las herramientas en directo, a ver si la próxima vez podemos tener un poco más de tiempo y así salimos todos más contentos :P. Todo el material será publicado una futura entrada en FWHIBBIT (orquestación y ejecución de todos los scripts y herramientas que podemos utilizar) y en GinSeg, una comunidad que nace de la necesidad de compartir y aunar el conocimiento de la ciberinteligencia. Si queréis más información, os invitamos a uniros al grupo de Telegram y a compartir en la comunidad todo vuestro saber.

Agradecer la gran cantidad de gente que se nos acercó al terminar el taller con preguntas y felicitaciones, es muy placentero recibir tanto feedback positivo y ver una gran cantidad de asistentes con ganas de aprender. También quería agradecer el taller a dos personas que han sido partícipes de todo el trabajo que hay por detrás de este taller: Wiktor Nykiel (@WiktorNykiel) y Gonzalo Espinosa; y por supuesto a Iván.

Y se acabó :(, otra Honey finalizada. Nos fuimos los miembros de FWHIBBIT a cenar (costillas y muchas cosas más) a uno de los restaurantes donde se fraguó este espléndido grupo, unos futbolines más, y a dormir :)!!

Nos gustaría agradecer todo el trabajo realizado por los responsables de la Honey, nos habéis tratado genial a todos, habéis estado pendientes de que todo saliese perfecto (tanto en el CTF como en los talleres), se nota que lo habéis hecho con gusto y siempre sonriendo. Es un placer poder trabajar con gente así.

Nos vemos pronto, y será con información sobre el taller ^^

gonx0