Introducción a la seguridad operacional

Buenas a todos! Como suele ser ya habitual, cada vez hablo de una cosa diferente. Últimamente no paro quieto. ¡Lejos quedan las entradas de Aircrack! (Que pronto renovaré con nuevos ataques a redes inalámbricas, tranquilos). Hoy vengo a explicaros un poco los fundamentos más básicos de la seguridad operacional.

La seguridad operacional u OPSEC es el proceso y el conjunto de técnicas que nos permite analizar la información que manejamos y las amenazas a la misma, así como las maneras de poder proteger esta información; sobre todo, de cara a proteger y aislar nuestras identidades (que sí, pueden y deberían ser, en la práctica, varias).

Tradicionalmente estos conceptos se han tratado dentro de conceptos oficiales y militares. La información confidencial debe ser protegida a toda costa, después de todo. Compartimentalización, anonimización, criptografía, esteganografía… Toda técnica y elemento que pueda ayudar a proteger nuestra actividad. En el contexto que nos ocupa, la aplicación de reglas de seguridad operacional es fundamental a la hora de ocultar actividades que preferiríamos que quedasen en el secreto.

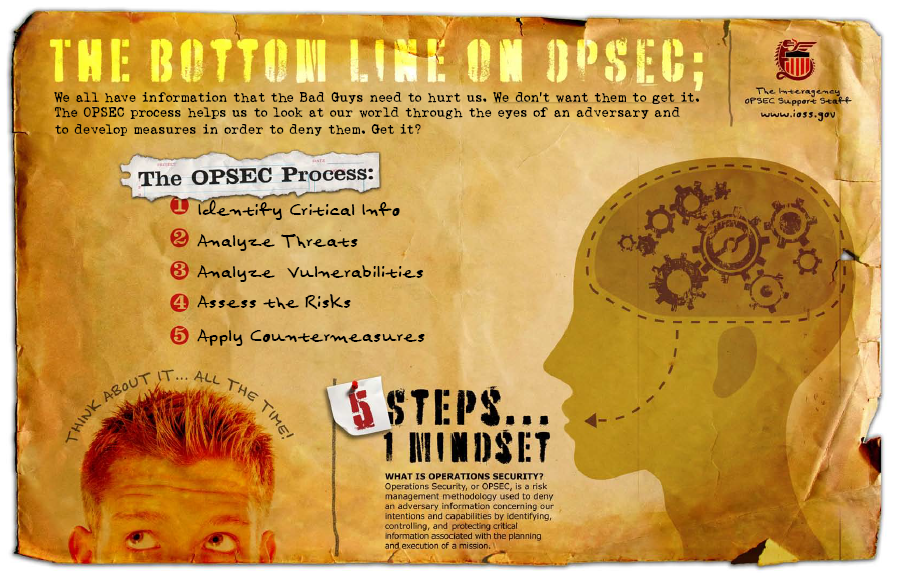

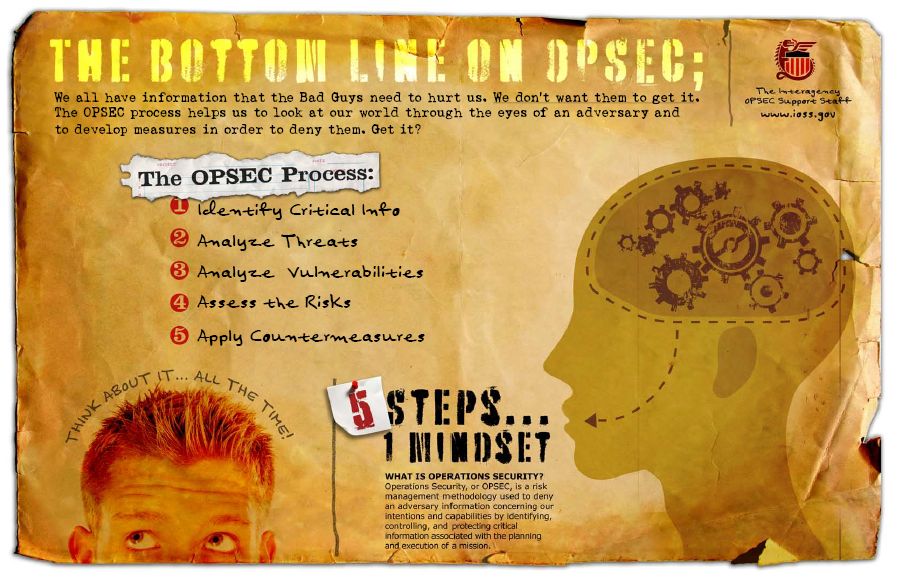

Las cinco fases del OPSEC

Tradicionalmente se ha considerado el OPSEC como un proceso de cinco fases iterativas, que son las siguientes:

- Identifica la información crítica. Debemos conocer en todo momento y de antemano qué información queremos proteger. Por ejemplo, podríamos querer esconder nuestra actividad en redes sociales dentro de un contexto hacktivista, u ocultar nuestras comunicaciones con un confidente.

- Analiza las amenazas. Debemos identificar quién puede querer conocer la información crítica que hemos reconocido en el apartado anterior. Siguiendo los mismos ejemplos, una agencia gubernamental puede querer conocer el origen de dicha actividad en redes sociales, o el contenido de las comunicaciones con un proveedor de información al que se realiza un seguimiento.

- Analiza las vulnerabilidades. ¿De qué forma estamos protegiendo (o no) en este momento esta información? ¿De qué manera somos ahora vulnerables? Si actualmente estamos realizando dichas acciones de forma desprotegida, somos vulnerables, y debemos saber por qué y de qué manera pueden vulnerarnos. Nuestra actividad reivindicativa del ejemplo podría ser geolocalizada y relacionada con nosotros una vez identificado el dispositivo por el que la realizamos; una comunicación desprotegida con un confidente puede desmontar toda una operación.

- Calcula el riesgo. Sé consciente de la probabilidad de que una amenaza explote nuestra vulnerabilidad, que es la propia definición de riesgo. Sé también consciente de las consecuencias que puede tener dicha explotación, y prepárate para el caso en el que ocurra.

- Aplica paliativos. De nada nos sirve conocer qué puede pasarnos, y de qué manera puede ocurrir, si no hacemos nada para evitarlo. En este contexto viene el trabajo más arduo. La aplicación de compartimentalización, criptografía, deslocalización… Incluso unas pocas nociones de seguridad física vienen bien. No caigas en el error de ser despistado o descuidado a la hora de proteger tu actividad crítica.

Los paliativos de los que hablamos son los que os describiré en las siguientes entradas. Mi plan es ofreceros varias entradas relacionadas con el tema, en las que trataremos diversas técnicas asociadas al OPSEC.

Como referencia, os dejo aquí la página de Grugq, que contiene una gran cantidad de información relacionada con OPSEC. Sobre todo, recomiendo fuertemente revisar su conferencia in Hack In The Box Security Conference, que os dejo aquí debajo, y en la cual tenéis también un link a los materiales:

Y del cual, me quedo con la primera y más importante reflexión, que puede resumirse así:

El OPSEC, en resumen, es: Mantén la boca cerrada. Guarda tus secretos. Cuanto menos cuentes, mejor estás. Nunca dejes que nadie llegue a una posición en la que pueda chantajearte o amenazarte.

Hasta aquí una pequeña introducción acerca de lo que viene próximamente. Pronto la primera entrega con contenido concreto: Separación de identidades. Aprovecho para dejar por aquí un pequeño disclaimer que, aunque ya hemos mencionado varias veces, y el tener que hacerlo muchas veces nos deja algo de amargor, me parece adecuado recordar:

Todo lo que voy a contar en estas entradas puede aplicarse en numerosos contextos. No os quedéis solamente con la parte de aplicación en contextos ilegales, activistas o hacktivistas. Estas políticas de comportamiento se han utilizado siempre tradicionalmente en entornos que simplemente necesitan un dominio de seguridad más avanzado. Recordemos que toda la información que difundimos en este blog es de carácter completamente neutro, y de ningún modo nos responsabilizamos del contexto de su aplicación.

Un saludo chicos y chicas, y feliz semana!