Muy buenas a tod@s, soy Hurd4n0, y os presento esta nueva entrega de Hacking con Buscadores.

En esta entrega vengo a hablaros sobre el conocidísimo ataque DDoS que ha ocurrido el pasado viernes y parte del fin de semana.

Como bien sabéis por las noticias sobre este acontecimiento, ocurrió un terrible ataque a los servidores de DynDNS, negando la conexión a famosos servicios webs.

Aparte, ya es sabido de los responsables que estaban detrás de este ataque. Si quieres saberlo y quieres conocer más sobre el incidente, te aconsejo que visites el reporte de una conocida inspectora de la policía dentro del mundo del cibercrimen, Silvia Barrera.

Ahora vayamos al grano. Cómo es posible acceder a estos sistemas? Es muy simple, hay un «gritón» de dispositivos conectados a internet que tienen credenciales por defecto, o mejor inclusive, ni las tienen.

En esta ocasión, siguiendo el episodio anterior del que hablé de algunas técnicas para buscar este tipo de dispositivos, no expondré las técnicas usadas, ya que algunas de ellas se basan en el anterior y, seamos sinceros, romperos un poco la cabeza xD!!

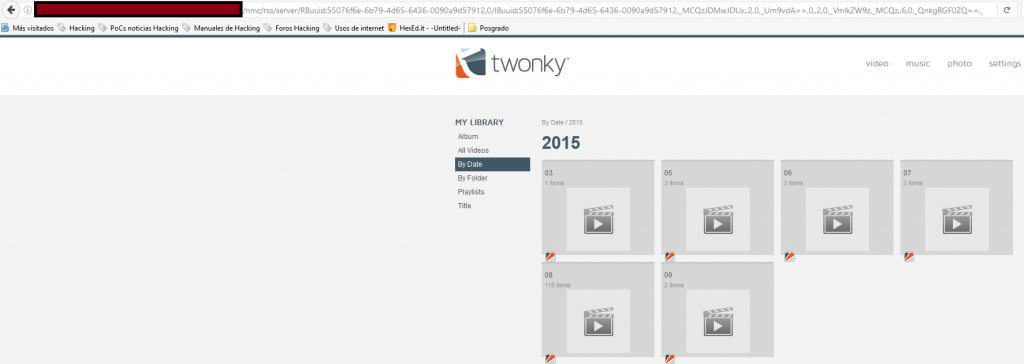

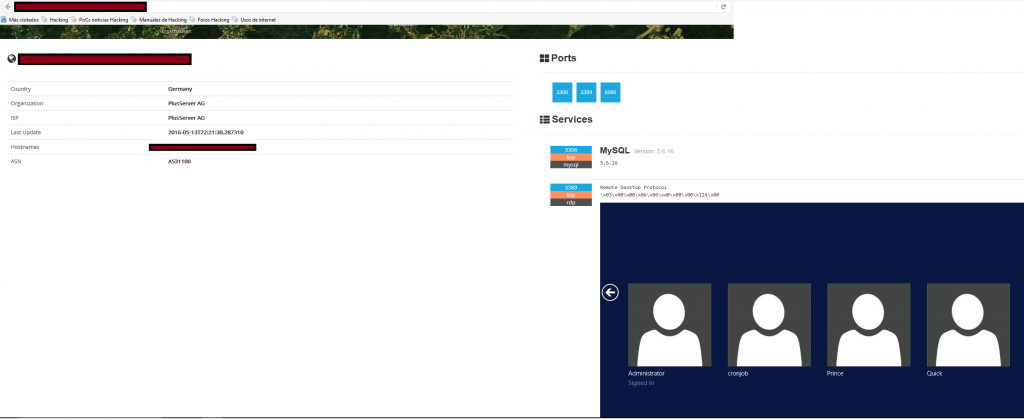

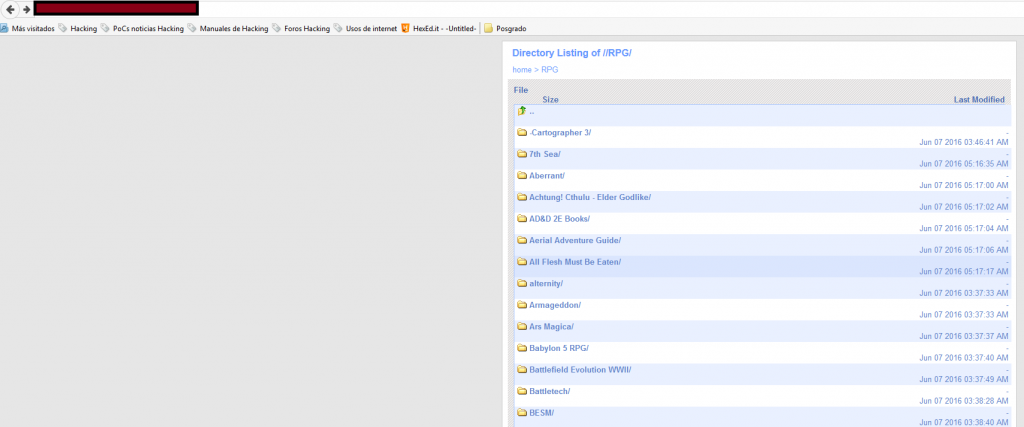

Nubes:

Y como estos, miles y miles más. Puedes ver sus contenidos, descargarlos, y… si tienes un fácil acceso desde internet a ellos, no costaría mucho subir una shell, un troyano… y ya tienes más dispositivos conectados a internet dentro de tu botnet. Seguimos?

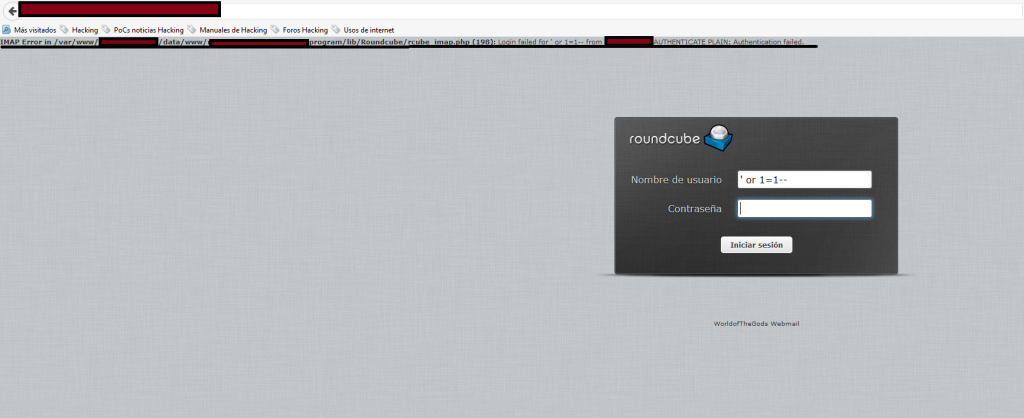

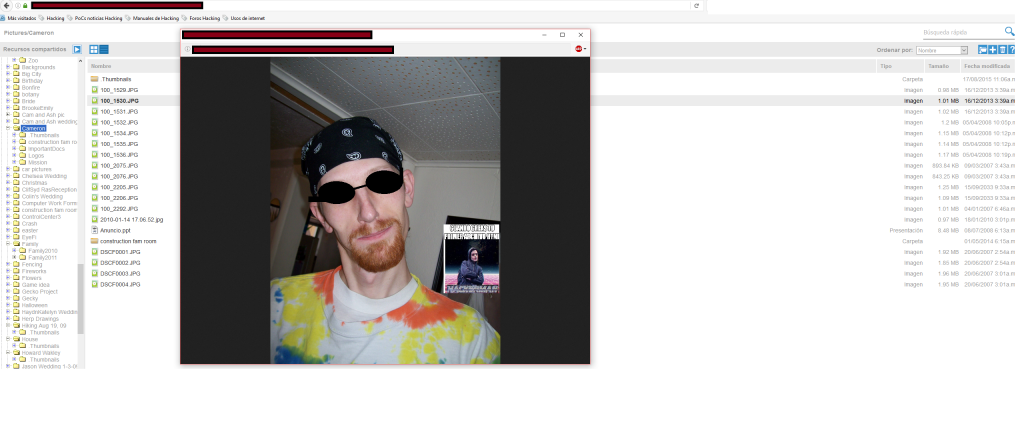

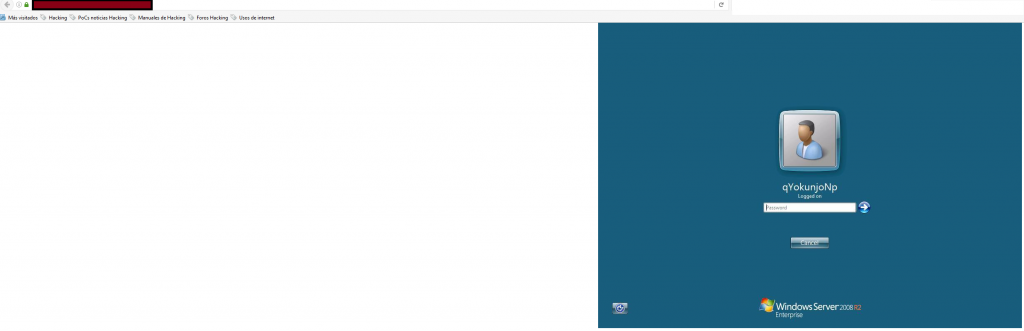

Escritorios remotos:

Probamos a realizar un escaneo de vulnerabilidades? O directamente le pasamos un diccionario? Es muy probable que pudieramos acceder a estas sesiones.

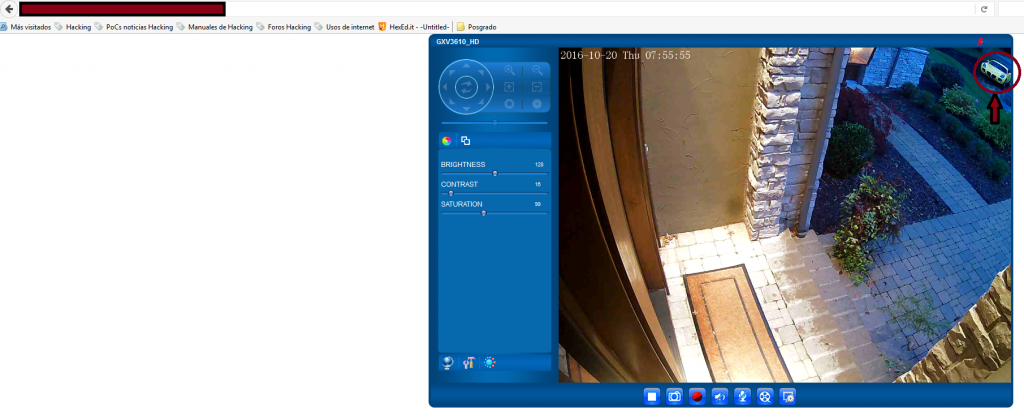

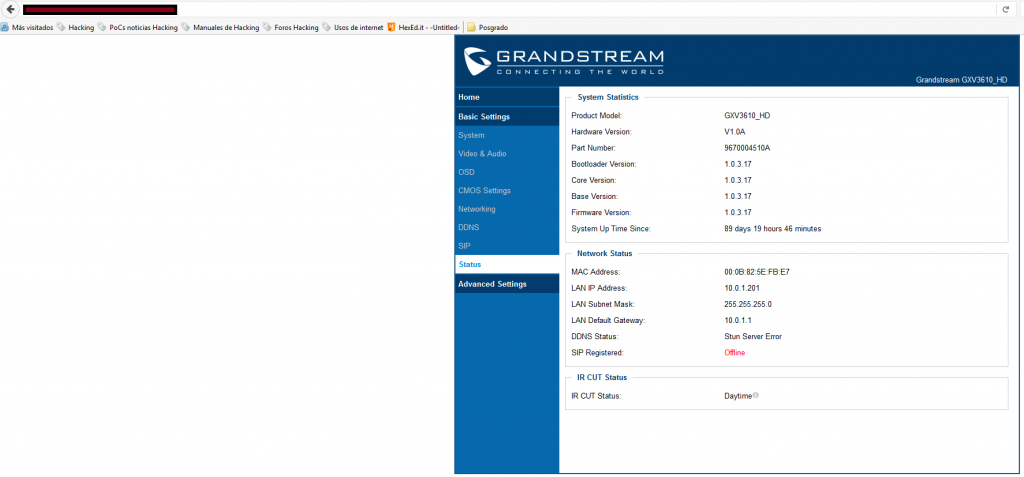

Videocámaras:

Ahora adivinad…que credenciales tenía por defecto para entrar en la configuración? xD

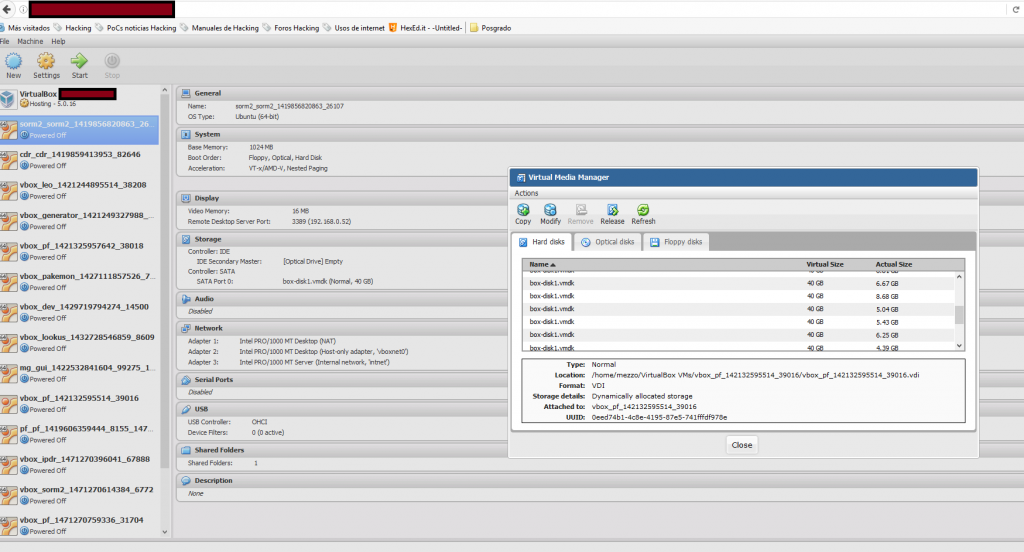

VirtualBox en red:

Cuántas máquinas virtuales tienen? Como vemos muchísimas… Probamos a encenderlas todas? Si se lograra entrar dentro de cada una y configurarlas para tus fines nada legales…

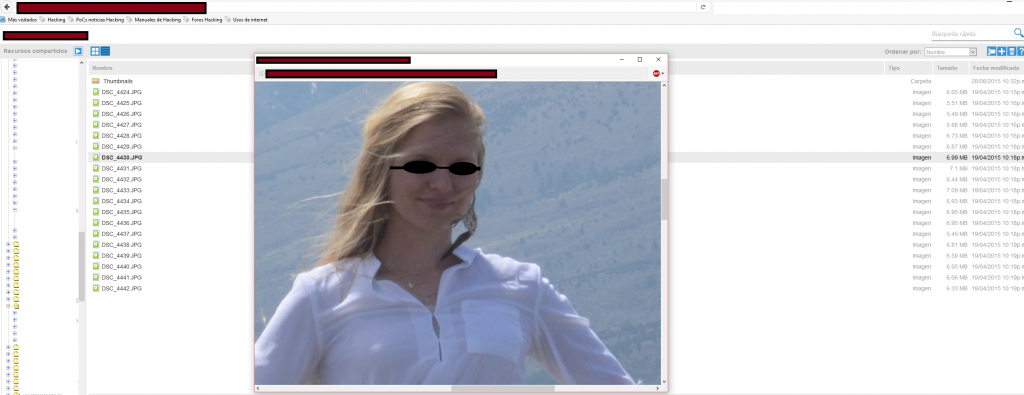

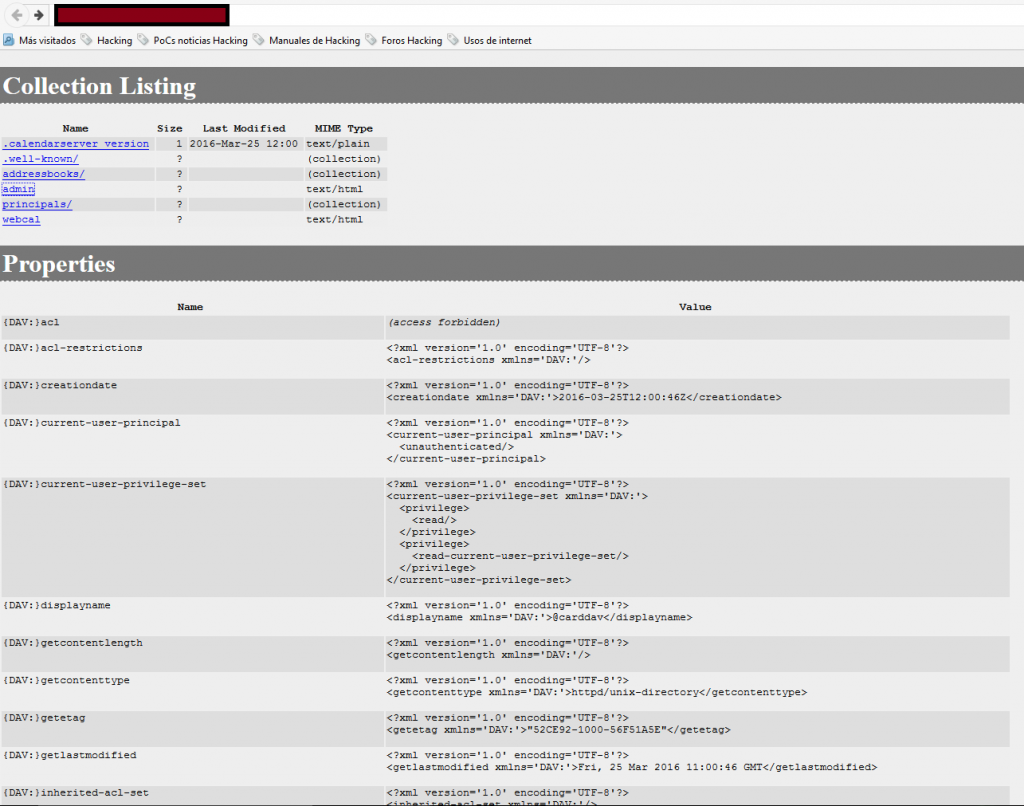

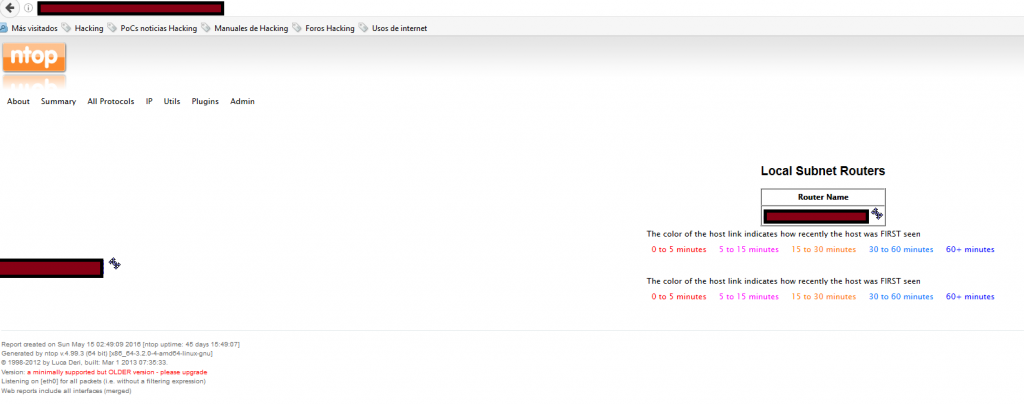

Y otros ejemplos:

Como podéis ver, esto es un pequeñísimo ejemplo de la cantidad de dispositivos conectados a internet que podemos acceder fácilmente y que con prácticas poco legales, podemos tomar el control de todos ellos.

A gran escala y en malas manos, hemos podido observar el poder de estos pequeños pero peligrosos dispositivos, que mal configurados, pueden hacer temblar una parte de la red de redes, internet.

Espero que esta entrada tenga un gran alcance, y que llegue a vista de aquellos aficcionados al IoT. Antes de poner vuestros dispositivos, servidores, estaciones, etc, de cara a internet, dedicad unas horas a saber como tenerlos lo más seguro posible. Se que a veces cuesta sobre todo si sois una empresa y vuestro cliente os da una fecha límite, o tu jefe que solo se basa en objetivos y pasta. Y que por la presión no se le puede dedicar el tiempo requerido a este apartado, pero hay que hacerles ver que sino dedicas parte del proyecto a securizar, es mucho peor que te secuestren tus dispositivos siendo parte de una botnet o los inutilicen, que dar más tiempo a los proyectos para evitar que esto pueda pasar.

Espero que os haya gustado. Si tenéis cualquier consulta del tema al respecto, disponéis de un canal en telegram para ello. Que la fuerza os acompañe!!